lsass.exe样本由“超级游戏迷”版主上传;其MD5值为:a9c9901e7c9257aa263bcf3c417ca98b。

其行为符合“病毒下载器”。瑞星20.54.51不报毒。

此毒特点:

1、病毒运行后,在drivers目录下释放ntdapi.sys。此驱动加载后即刻删除自身;SSDT被完全恢复,瑞星、tiny监控完全实效。

2、lsass.exe访问网络,下载大量病毒。其中包括c:\windows\system32\drivers\hbkernel.sys和c:\windows\system32\d32dx9.sys两个难杀的驱动。

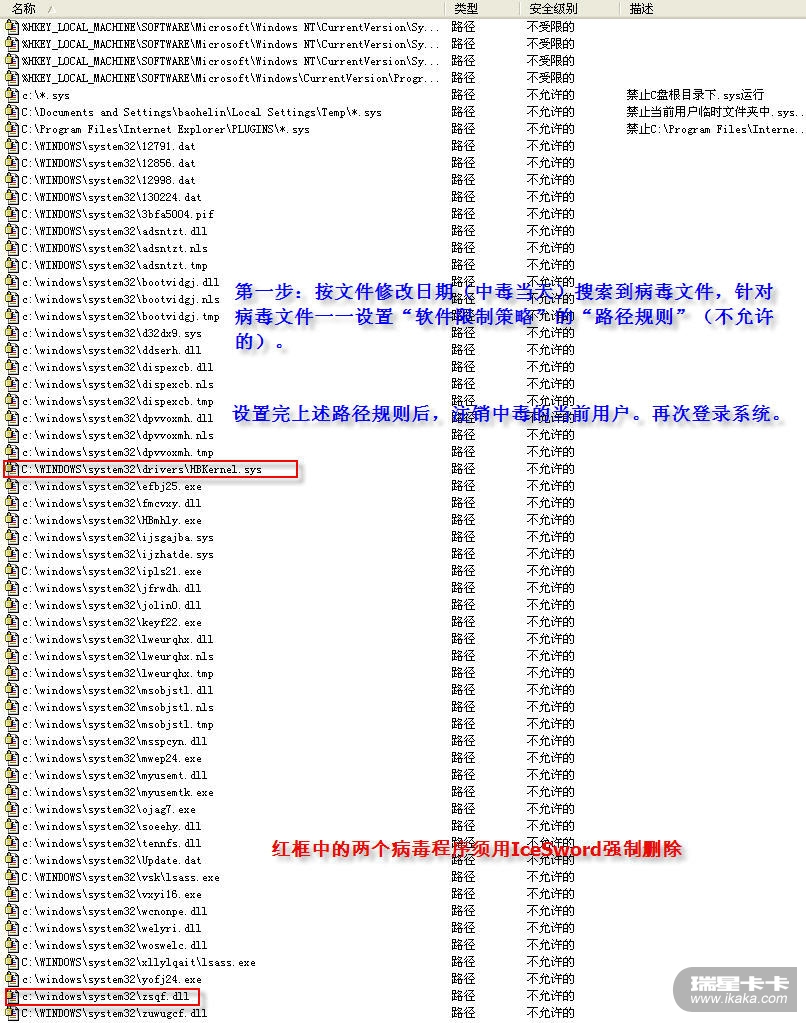

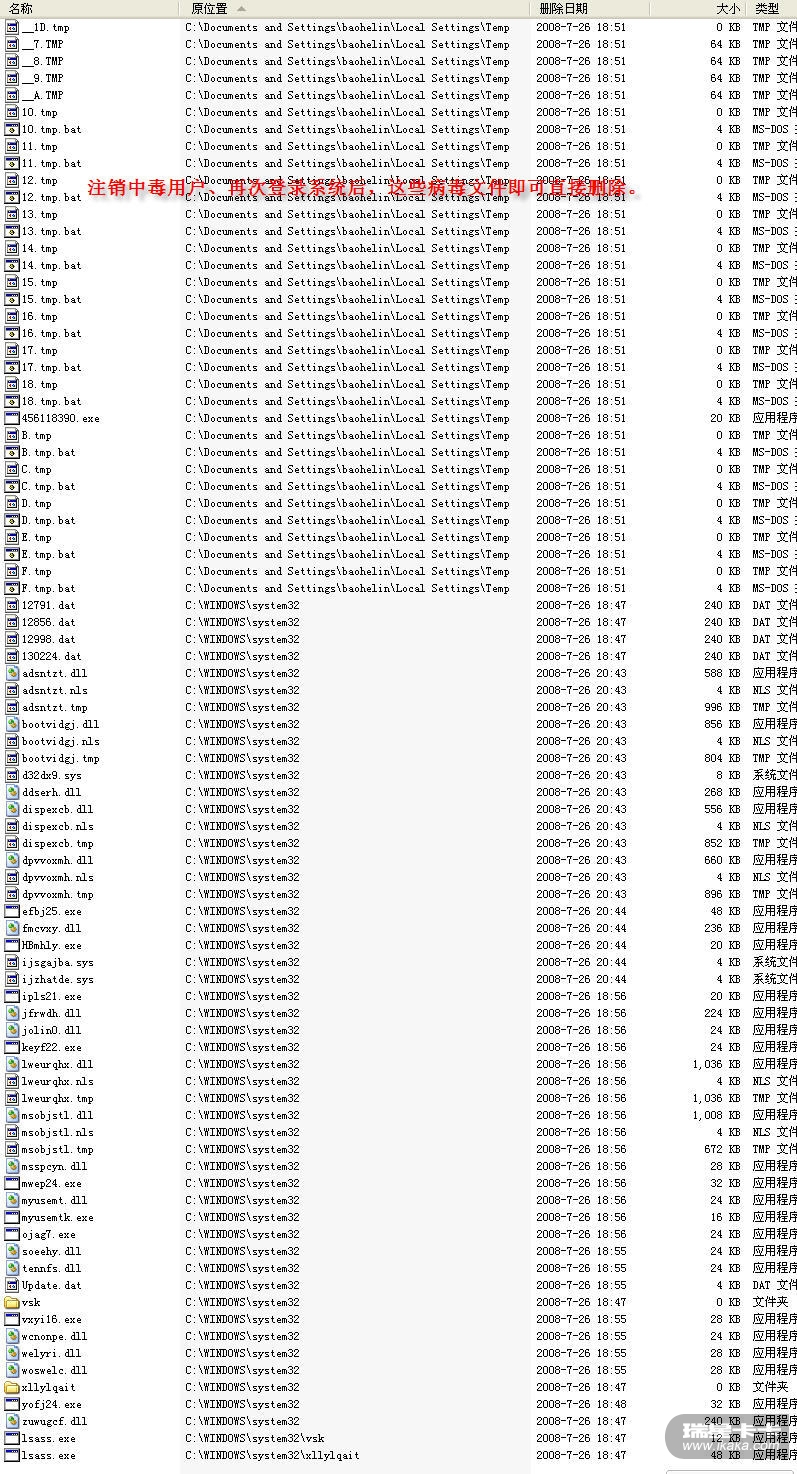

3、所有病毒下载完成后,大量病毒dll、dat插入多个应用程序模块运行。中毒用户运行SRENG、windows清理助手等工具---即刻被删除。但IceSword和autoruns不受此毒影响。XP专业版的“软件限制策略”依然可用。

autoruns日志所见异常如下:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

+ HBmhly c:\windows\system32\hbmhly.exe

HKLM\SOFTWARE\Microsoft\Active Setup\Installed Components

+ n/a c:\windows\system32\xllylqait\lsass.exe

+ n/a c:\windows\system32\vsk\lsass.exe

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks

+ adsntzt.dll c:\windows\system32\adsntzt.dll

+ apsghjba.dll c:\windows\system32\apsghjba.dll

+ apzhdtde.dll c:\windows\system32\apzhdtde.dll

+ bootvidgj.dll c:\windows\system32\bootvidgj.dll

+ ddserh.dll c:\windows\system32\ddserh.dll

+ dispexcb.dll c:\windows\system32\dispexcb.dll

+ dpvvoxmh.dll c:\windows\system32\dpvvoxmh.dll

+ fmcvxy.dll c:\windows\system32\fmcvxy.dll

+ jfrwdh.dll c:\windows\system32\jfrwdh.dll

+ lweurqhx.dll c:\windows\system32\lweurqhx.dll

+ msobjstl.dll c:\windows\system32\msobjstl.dll

+ mstimewd.dll c:\windows\system32\mstimewd.dll

+ windows64.sys c:\program files\internet explorer\plugins\windows64.sys

HKLM\System\CurrentControlSet\Services

+ HBKernel c:\windows\system32\drivers\hbkernel.sys

+ HiddFldy c:\windows\system32\d32dx9.sys

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\Appinit_Dlls

+ jolin0.dll c:\windows\system32\jolin0.dll

+ msspcyn.dll c:\windows\system32\msspcyn.dll

+ myusemt.dll c:\windows\system32\myusemt.dll

+ soeehy.dll c:\windows\system32\soeehy.dll

+ tennfs.dll c:\windows\system32\tennfs.dll

+ wcnonpe.dll c:\windows\system32\wcnonpe.dll

+ welyri.dll c:\windows\system32\welyri.dll

+ woswelc.dll c:\windows\system32\woswelc.dll

+ ytfa.dll File not found: ytfa.dll

+ ytfb.dll File not found: ytfb.dll

+ ytfc.dll File not found: ytfc.dll

+ zsqf.dll c:\windows\system32\zsqf.dll

手工杀毒流程见图1-图3。

注意:

1、设置软件限制策略路径规则前,须先在“指派的文件类型”中添加DLL、SYS、DAT、NLS等文件类型,并在“强制”属性中勾选“所有软件”。否则,本帖介绍的利用软件限制策略的手工杀毒流程无效。

2、在不同的电脑中,病毒主程序lsass.exe所在目录名有所不同(此目录名是病毒自己建立的)。我的电脑中,病毒lsass.exe所在目录名为:

c:\windows\system32\xllylqait\

c:\windows\system32\vsk\

3、c:\windows\system32\目录下的那个zuwugcf.dll文件名也随不同的电脑而异。我的本本中运行过此毒的3个不同变种,但这个dll文件名一直保持为zuwugcf。同一台电脑中,注册表中其相应的服务名也不变。

用户系统信息:Opera/9.51 (Windows NT 5.1; U; zh-cn)

用户系统信息:Opera/9.51 (Windows NT 5.1; U; zh-cn)