再谈WINDOWS 7的 applocker的防毒设置

注:

此帖仅供WIN7 爱好者动手实践,还有潜台词没明确交代。抄袭者请留神。乱抄、乱散导致的后果————你自己去向别人解释。————————————————分割线以下是本帖内容

http://bbs.ikaka.com/showtopic-8673856.aspx上面这个帖子已初步讨论的applocker与病毒预防的相关设置。其主旨是:规范可执行文件、微软安装安装程序、脚本程序的运行,防止病毒滥用系统程序;防止%windows%和%program files%及它们各级子目录以外的可执行文件、安装程序以及脚本程序的运行。

至于试图进入%windows%和%program files%及它们各级子目录的恶意程序,WIN7的UAC会随时报警。当然,今后可能会出现绕过UAC的恶意程序。这是后话。目前还未见到绕过UAC的恶意程序。

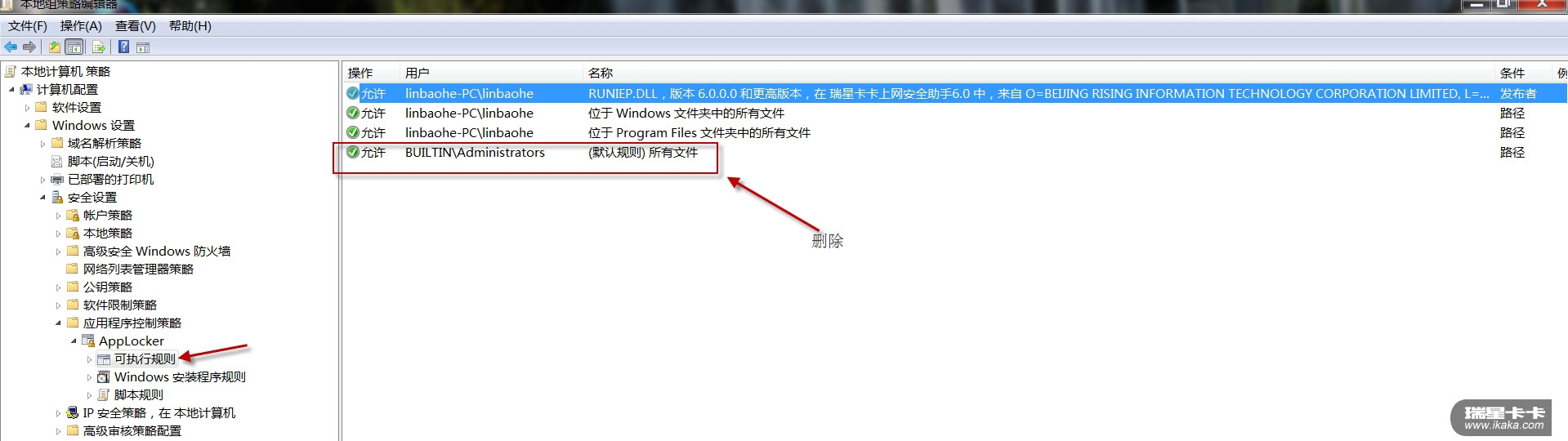

剩下的一个问题是:恶意程序利用“内置管理员账户提权”运行咋办?因为下面这种设置中允许“内置管理员账户提权”在任何位置运行程序:

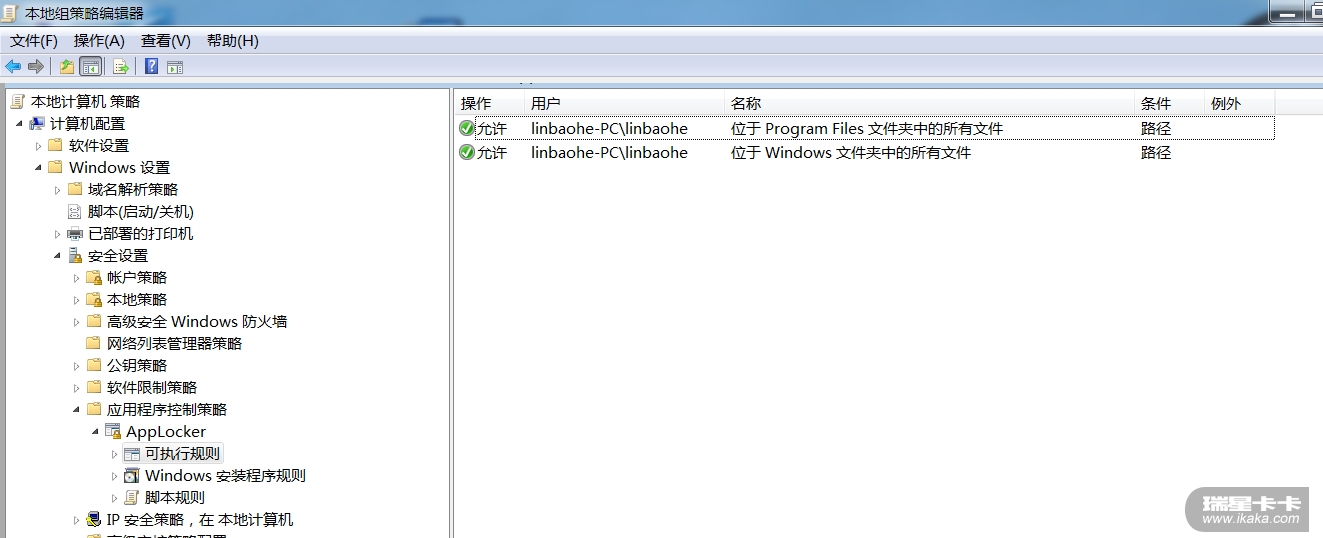

尝试一下按上图所示删除允许“内置管理员账户提权运行程序”规则,使我们的applocker规则变成这样:

然后,将工具程序autoruns.exe放在桌面,双击运行。程序被applocker规则阻止(意料之中的事):

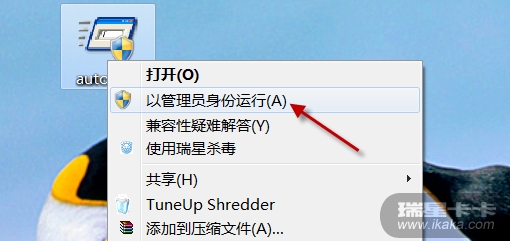

尝试“以管理员身份运行”autoruns.exe

哦耶!autoruns.exe依然被applocker阻止了:

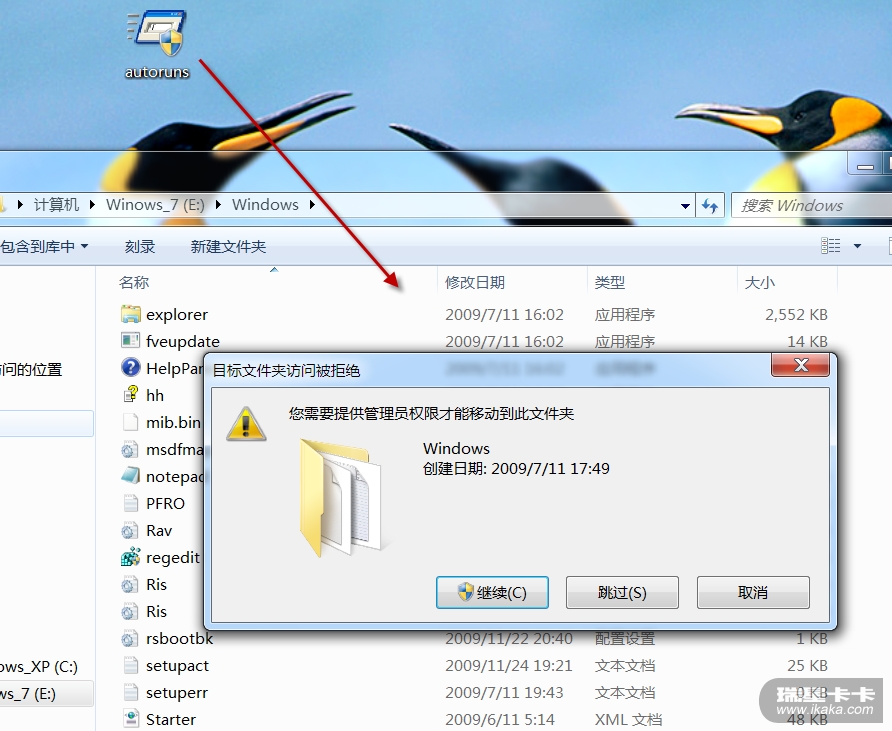

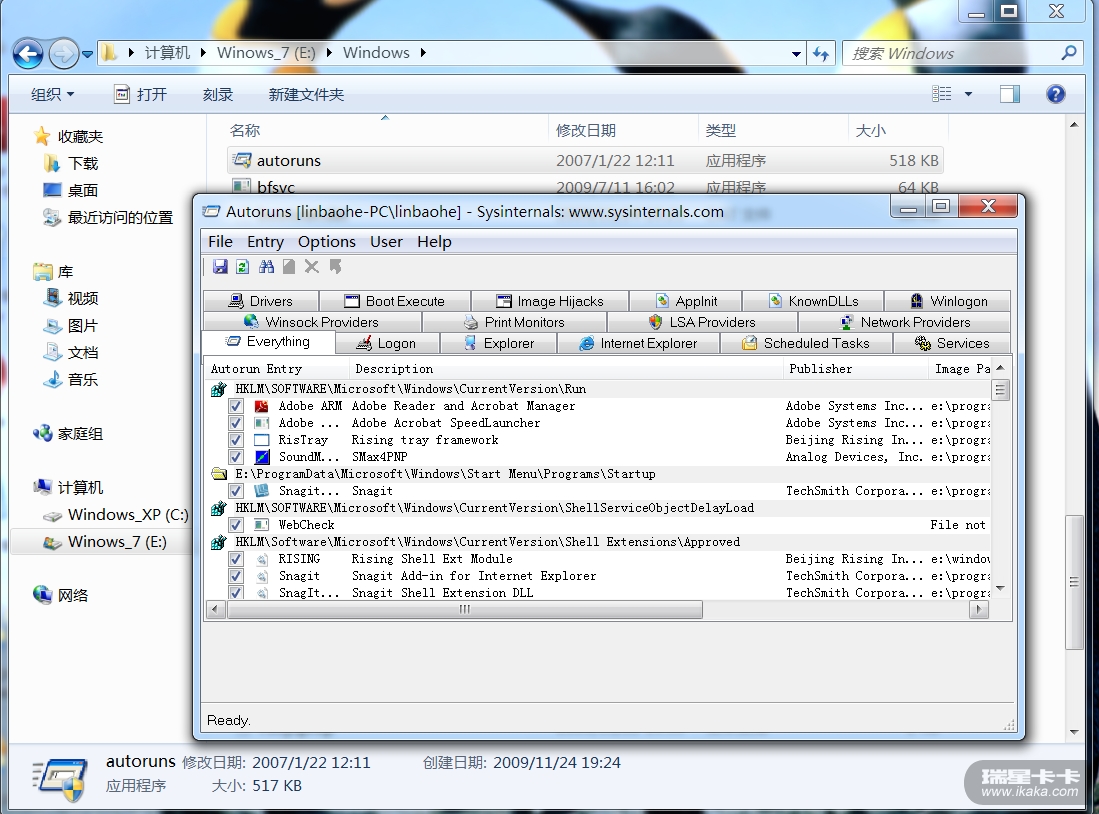

尝试将autoruns.exe移入%windows%目录。UAC阻截并报警。点击“继续”(允许):

这样,autoruns.exe才能运行:

结论:删除允许“内置管理员账户提权运行程序”规则,安全性更高。但有一点要注意:用户若像我这样设置applocker,应用程序务必安装在%program files%目录下,否则,应用程序无法使用。例如:若将迅雷安装在下图这个目录下,你的迅雷就别用了。除非你不用applocker规则,或者保留“允许内置管理员账户提权规则”。

用户系统信息:Opera/9.64 (Windows NT 6.1; U; Edition IBIS; zh-cn) Presto/2.1.1

用户系统信息:Opera/9.64 (Windows NT 6.1; U; Edition IBIS; zh-cn) Presto/2.1.1