智取替换系统文件debug.exe、taskmgr.exe、comctl32.dll的病毒Gameeeeeee.exe

系统背景:

1、Tiny文件防护中建立system_dlls组和My_Apps组,录入system32和dllcache目录下的所有dll和.exe。目的:监控这些系统dll、.exe的MD5。有此设置,系统DLL、.exe一旦被篡改,Tiny将显示。

2、用Tiny禁止注册表AppInit_DLLs项的写入。

3、放开Tiny有关文件防护、注册表防护的其它设置。

运行病毒样本Gameeeeeee.exe。

用Tiny查system32目录下的taskmger.exe、debug.exe和comctl32.dll3个文件的MD5,并与原先录入的相应文件的MD5比较,结果:均发生变化。说明病毒已经得逞。

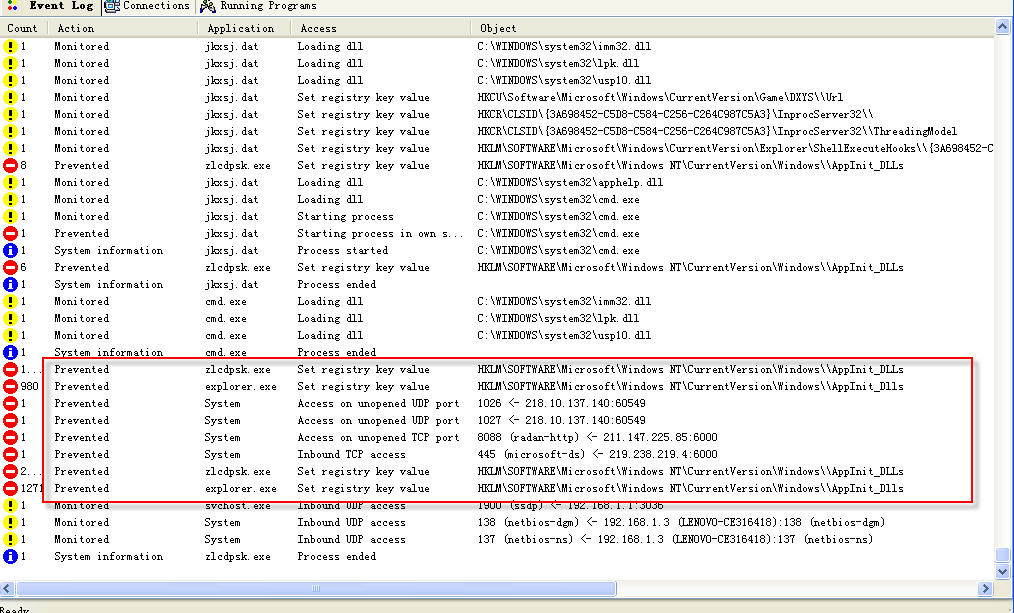

查看Tiny的activity monitor日志(图1),病毒正在傻傻的写AppInit_DLLs,但总写不成。

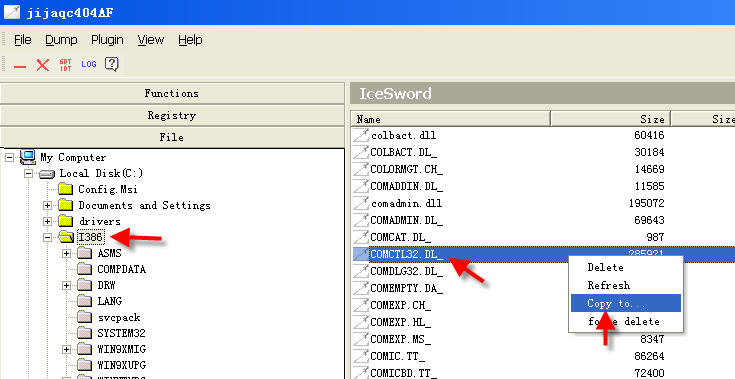

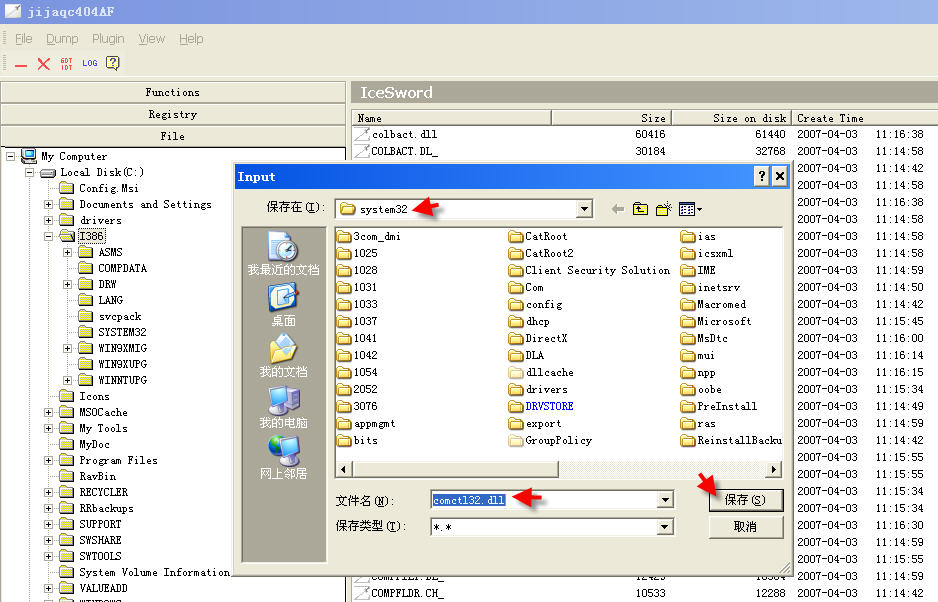

乘机用IceSword将I386目录下的taskmger.exe、debug.exe和comctl32.dll分别拷贝到dllcache和system32目录下(图2、图3)。

再检查、对比这3个文件的MD5值。结果:与运行病毒前录入的相同。

结束病毒进程。删除windows目录下的四位随机字母.exe以及病毒从网络下载到system32目录的那堆病毒文件及相应的注册表项。完事。

用户系统信息:Opera/9.51 (Windows NT 5.1; U; zh-cn)