回复: 听说 新版 诺顿不再使用ntdll进入内核?

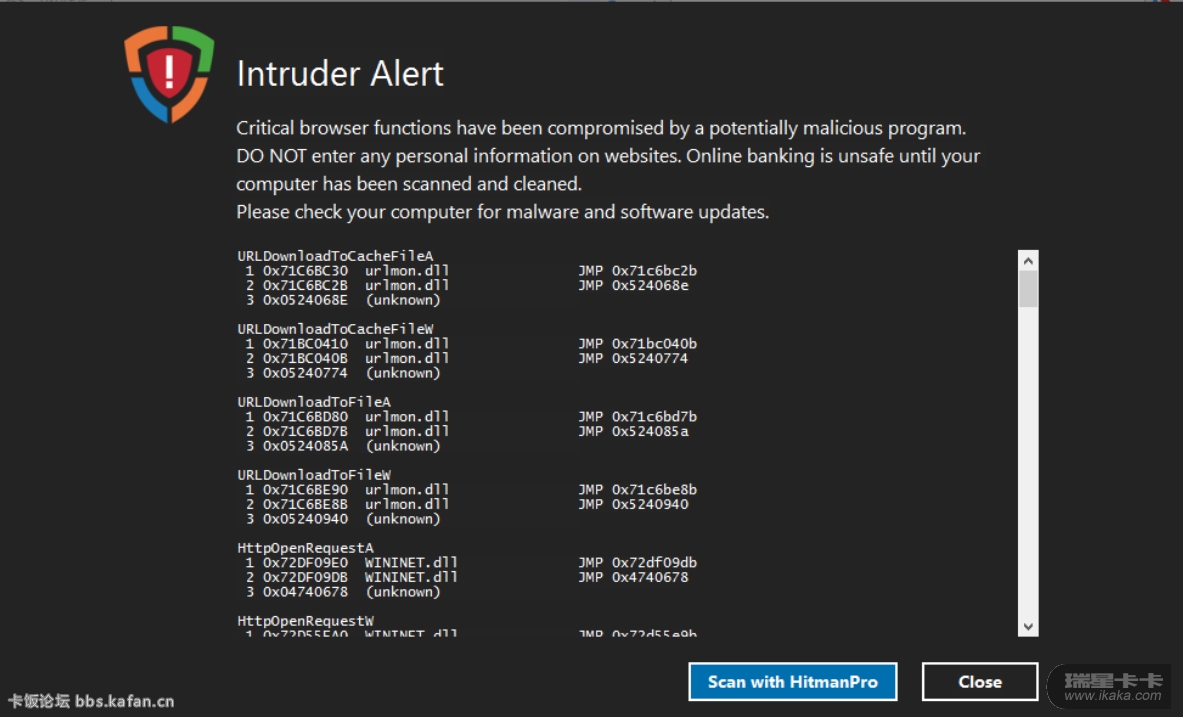

诺顿发布22.5.4.x引起的Intruder Alert与(未知)中列出的各种WININET和URLMON的API(见这里)更新。诺顿现在挂钩这些API(新的22.5.4)。

诺顿22.5.4是绕过警报的内存监控等功能。由于这种旁路,警报再也不能归因于WININET和URLMON API钩子诺顿。因此,对于入侵者警报的原因。

诺顿22.5.4正在复制各种NTDLL API,如ntdll.NtAllocateVirtualMemory,ntdll.NtProtectVirtualMemory,ntdll.NtFreeVirtualMemory,等有了这些副本诺顿跳过NTDLL API(和潜在的第三方挂钩)来直接深入到内核空间。

这就带来了一个问题,对于许多安全产品,其中包括防攻击解决方案。本作目前有两种方法可以深入到内核(1)ntdll.NtProtectVirtualMemory和(2)norton.NtProtectVirtualMemory。

如果一个漏洞可以找到诺顿的副本(例如,通过数组的长度覆盖)没有安全解决方案能够阻止它。我能找到诺顿的存根在几秒钟:

Code:

0:037> s 00000000 L7700000 b8 c6 00 00 00 e8 03 00 00 00 c2 14 00

003f01ea b8 c6 00 00 00 e8 03 00-00 00 c2 14 00 8b d4 0f ................

0:037> u 003f01ea

003f01ea b8c6000000 mov eax,0C6h <-- NtProtectVirtualMemory (syscall index)

003f01ef e803000000 call 003f01f7

003f01f4 c21400 ret 14h

003f01f7 8bd4 mov edx,esp

003f01f9 0f34 sysenter

003f01fb c3 ret

列出的各种WININET和URLMON的API(见这里)更新: