瑞星发布国内首份“超级火焰”技术报告及抵御对策

6月5日,瑞星公司对外公开了国内首份“超级火焰”病毒的详细技术分析报告,并公布了相应的抵御对策。分析显示,“超级火焰”病毒结复杂,破坏力强,比之前的“Stuxnet超级工厂”和“Duqu毒趣”病毒有过之而无不及。“超级火焰”病毒入侵电脑后,会在感染的机器上安装后门,并接收来自黑客服务器的指令,记录用户密码和按键信息,在后台录音,并将黑客感兴趣的信息发送给远端控制服务器。

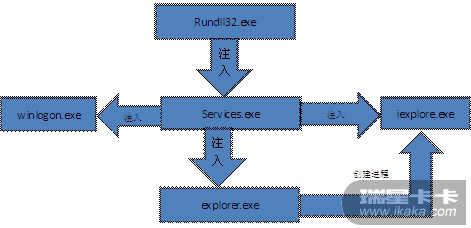

此次瑞星公司公布的病毒分析报告显示,“超级火焰”病毒的主体为一个名为MSSECMGR.OCX的DLL动态库,通过命令行“rundll32.exe MSSECMGR.OCX, DDEnumCallback”来实现病毒的加载。病毒运行后会将自身复制到System32目录下,并向services.exe、winlogon.exe、explorer.exe和iexplore.exe等程序中注入自身并实现加载。该病毒的注入流程如下图所示。

图:“超级火焰”Worm.Win32.Flame病毒注入流程

该病毒进入系统后,会主动创建C:\Program Files\Common Files\Microsoft Shared\MSSecurityMgr\的目录,在系统不同目录中生成多个文件,同时还会新创建HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Authentication Packages = "mssecmgr.ocx"注册表项,并访问多台位于美国和欧洲的服务器。

另外,该病毒在接收命令后会通过局域网共享、移动介质和MS10-061等系统漏洞进行传播,并对数十种流行的反病毒软件、防火墙和泛安全产品的进程进行检测,并尝试破坏。在盗取信息方面,该病毒会有选择地对键盘操作进行记录,有选择性地截取活动窗口图像,收集IE中的电子邮件地址,主动获取系统的服务状态,例如打印和打印机服务信息等,并通过查找用户文档目录的方式来获取所有用户信息,通过查找程序安装目录的方法来获取用户安装的程序信息,并将获取到的信息加密后保存到系统临时目录中。

报告指出,“超级火焰”病毒主要通过移动存储设备、网络共享和大量系统漏洞和不安全机制实现入侵。广大用户,尤其是政府和企业用户,应及时做好以下防范措施,避免遭受病毒攻击:

* 目前,瑞星公司已经获取“超级火焰”病毒的完整病毒包并进行了紧急升级,广大用户可使用瑞星杀毒软件(个人级和企业级)防范查杀“超级火焰”病毒,同时还可下载最新版专杀工具进行专项查杀。

点此下载>> * 制定并严格执行企业网络移动存储设备、外来电脑和BYOD接入方式和权限的管理章程,可通过瑞星杀毒软件网络版、瑞星上网行为管理系统自动进行策略定制和分发执行,避免病毒入侵。

点此下载>> * 在没有必要的情况下,不要随意开放网络共享;需要使用共享时,要配置访问权限和复杂的访问密码。同时,最好关闭Windows系统的默认共享。普通用户可使用瑞星防火墙进行这项操作。

点此下载>> * “超级火焰”病毒利用大量系统漏洞入侵系统,从瑞星目前分析的结果看,该病毒主要利用了MS10-061、MS10-046、MS10-051等系统漏洞,并且还利用了一个微软早期的加密算法漏洞KB2718704,用户需尽快将这些补丁进行更新。企业用户可以直接通过瑞星网络版杀毒软件实现系统漏洞的自动更新,个人用户则可使用瑞星安全助手自动修补。

点此下载>> * 如果用户遇到疑难情况,可拨打瑞星公司客户服务热线400-660-8866咨询工程师,以获取专业的帮助和服务。

瑞星安全专家表示,Worm.Win32.Flame“超级火焰”是一款从事间谍活动的病毒,其盗取的信息包罗万象,包括各种文档、截屏、录音、按键信息、蓝牙信息等,复杂程度大大超过目前已知的所有病毒,对政府、企业和普通用户的危害极大,建议广大企事业单位、政府部门高度重视此病毒,积极做好相对应的安全防范工作。

用户系统信息:Mozilla/5.0 (Windows; U; Windows NT 5.1; zh-CN; rv:1.9.1) Gecko/20090624 Firefox/3.5