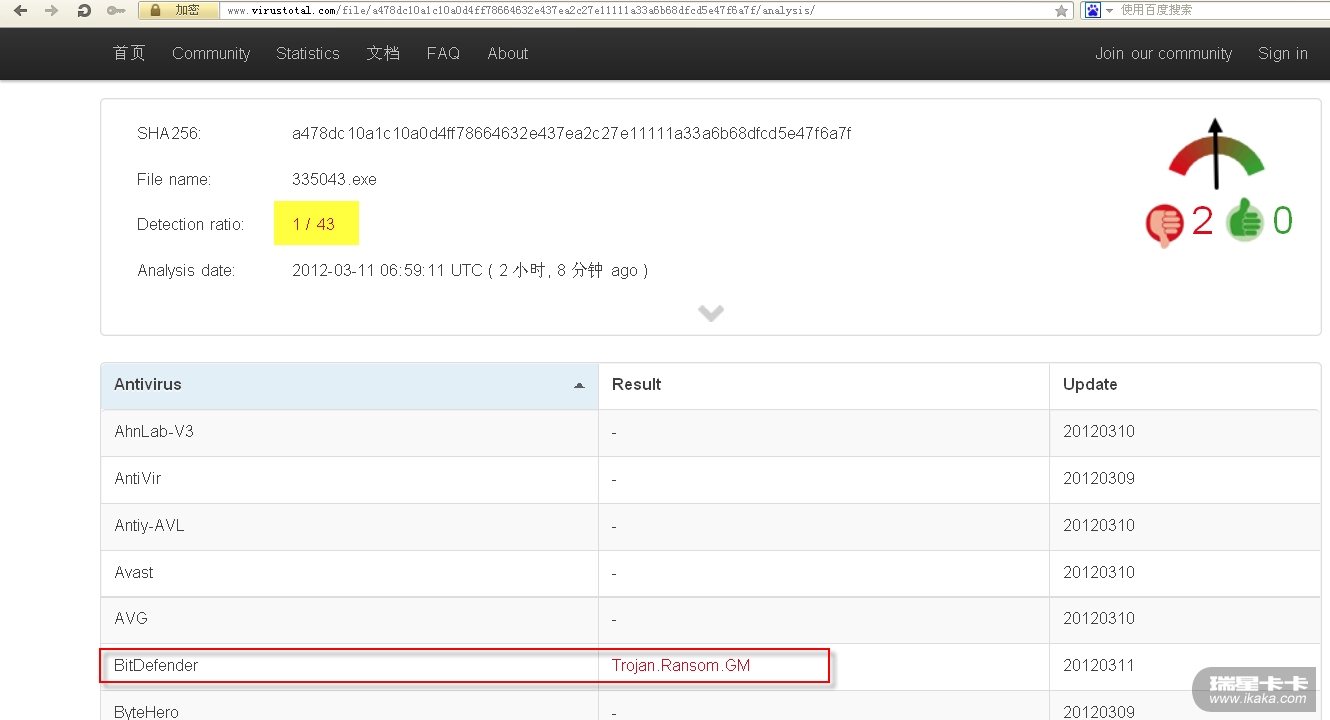

病毒样本来自卡饭。virustotal扫描结果只有BitDefender一家报毒。

一、在Windows XP 系统中的行为观察结果:

1、网络访问:可见svchost.exe进程访问网络:

通过80端口访问 187.42.94.30(巴西)

通过443端口访问 141.136.16.93(美国)

2、释放的隐藏文件:

C:\Documents and Settings\All Users\Application Data\virordimdo.dat(随机字母文件名.dat)

C:\Documents and Settings\All Users\Application Data\odmidroriv.dat(随机字母文件名.dat)

C:\335043.exe.tmp(病毒样本名.tmp)

3、释放的可见文件:

C:\Documents and Settings\当前用户名\「开始」菜单\程序\启动\ctfmon.lnk,指向:%systemroot%\system32\rundll32.exe C:\335043.exe.tmp,X50

C:\Documents and Settings\当前用户名\Cookies\OTMBWX6M.txt

C:\Documents and Settings\当前用户名\Local Settings\Application Data\Microsoft\Feeds\{5588ACFD-6436-411B-A5CE-666AE6A92D3D}~\WebSlices~\建议网站~.feed-ms

C:\Documents and Settings\当前用户名\Local Settings\Application Data\Microsoft\Feeds\{5588ACFD-6436-411B-A5CE-666AE6A92D3D}~\WebSlices~\网页快讯库~.feed-ms

C:\Documents and Settings\当前用户名\Local Settings\Application Data\Microsoft\Internet Explorer\Recovery\Active\RecoveryStore.{29E3DC89-6B4B-11E1-BE64-00016xxxA1CB7}.dat

C:\Documents and Settings\当前用户名\Local Settings\Application Data\Microsoft\Internet Explorer\Recovery\Active\{29E3DC8A-6B4B-11E1-BE64-00016xxxA1CB7}.dat

C:\Documents and Settings\当前用户名\Local Settings\Application Data\Thunder Network\Thunder\BHO\config.ini

4、进程插入情况:

335043.exe.tmp插入rundll32进程

virordimdo.dat及odmidroriv.dat插入多个系统/应用程序进程(包括winlogon.exe、explorer.exe 及 svchost.exe)

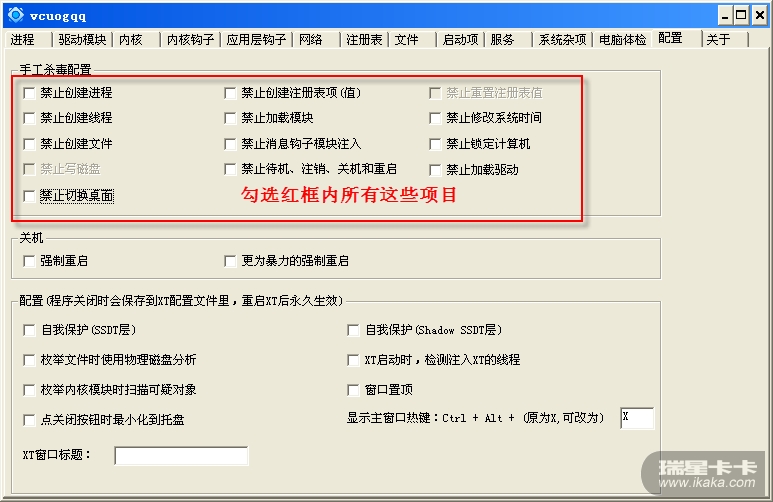

二、用XueTr的手工杀毒方法:

由于此毒乱插进程。因此,手工杀毒时就不要循规蹈矩,面面地折腾啥“终止进程”、“卸载病毒模块”神马的了。这样又傻又面的操作,弄不好会导致系统崩溃重启,一切杀毒操作得从头开始。

得直接上狠招!!

1、按下图勾选“手工杀毒配置”

2、用XueTr强制删除病毒文件:

C:\Documents and Settings\All Users\Application Data\virordimdo.dat(随机字母文件名.dat)

C:\Documents and Settings\All Users\Application Data\odmidroriv.dat(随机字母文件名.dat)

C:\335043.exe.tmp(病毒样本名.tmp)

3、在XueTr的“配置”面板中勾选“强制重启”。

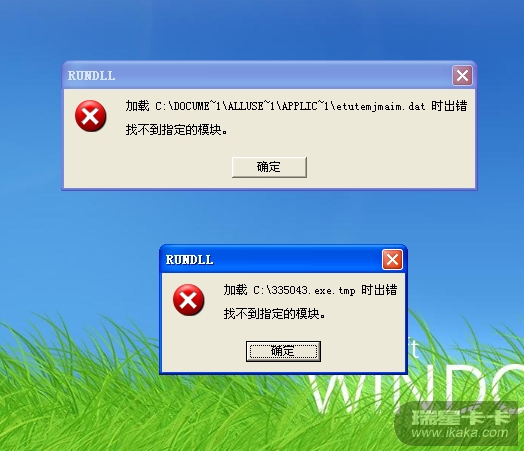

4、重启后系统报错:

这是因为还没处理注册表所致。

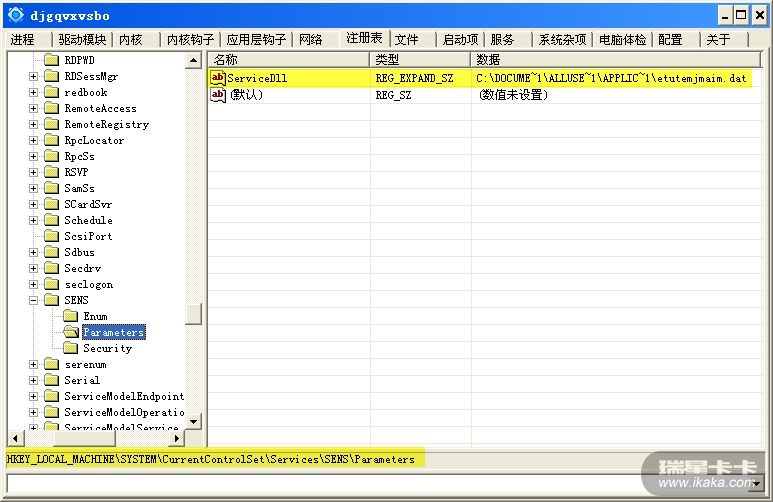

5、删除病毒添加的服务项(见下图)

6、删除病毒文件C:\Documents and Settings\当前用户名\「开始」菜单\程序\启动\ctfmon.lnk。

然后再用啥啥卫士之类的工具打扫一下垃圾。搞掂。

用户系统信息:Opera/9.80 (Windows NT 5.1; U; Edition IBIS; zh-cn) Presto/2.10.229 Version/11.61