样本来自剑盟:

http://bbs.janmeng.com/thread-948291-1-1.html。

观测环境:windows 7 旗舰版,全补丁。关闭CAHIPS 的系统保护;再无其它安全软件。

这是一个隐蔽性很强的病毒。

一、病毒样本运行后所见:

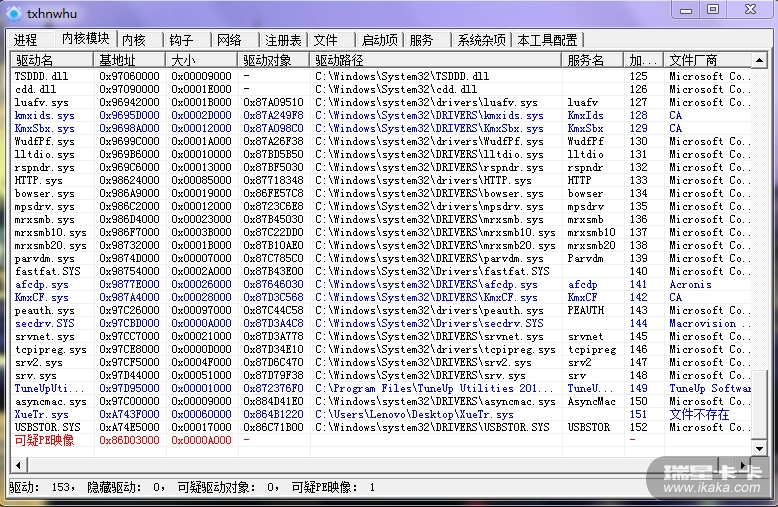

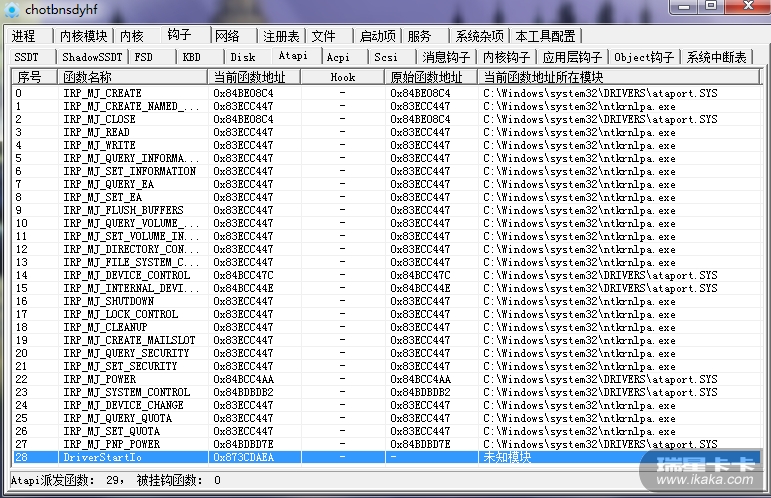

1、病毒样本运行后,用XueTr0.36可发现以下异常:

2、病毒样本在WINDOWS7 下运行后,释放下列病毒文件:

C:\windows\system32\spool\PRTPROCS\W32X86\eIQ79317i.dll(随机文件名;每次都变)

C:\Users\Lenovo\AppData\Local\Temp\随机文件名(无后缀)

病毒样本运行后,添加注册表项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager

PendingFileRenameOperations="\??\c:\windows\system32\spool\PRTPROCS\W32X86\eIQ79317i.dll"

3、病毒样本运行、重启系统后,检查注册表,发现病毒创建了下列服务项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters\Interfaces\{34DC6DC4-070B-43F7-903B-C922AB6198CA}

"NameServer"="93.188.163.75,93.188.166.110"(乌克兰)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters\Interfaces\{34DC6DC4-070B-43F7-903B-C922AB6198CA}

"DhcpNameServer"="93.188.163.75,93.188.166.110"(乌克兰)

重启后,第2项描述的两个病毒程序消失(在PE下核实过,确实自动删除了。)

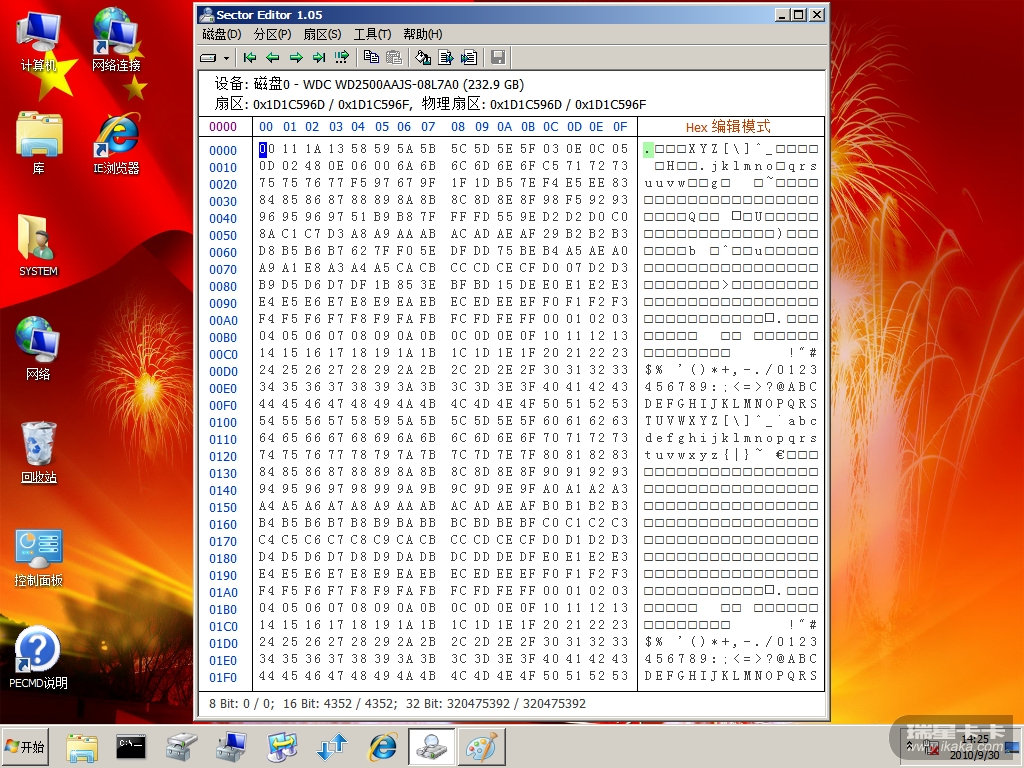

4、病毒样本运行后在硬盘末端扇区 488396997至488397167(共计169个扇区)写入病毒代码。

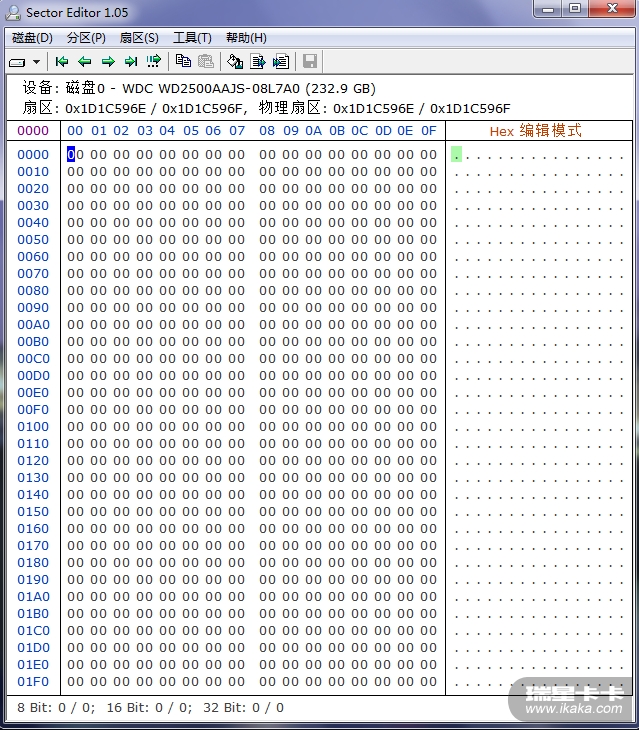

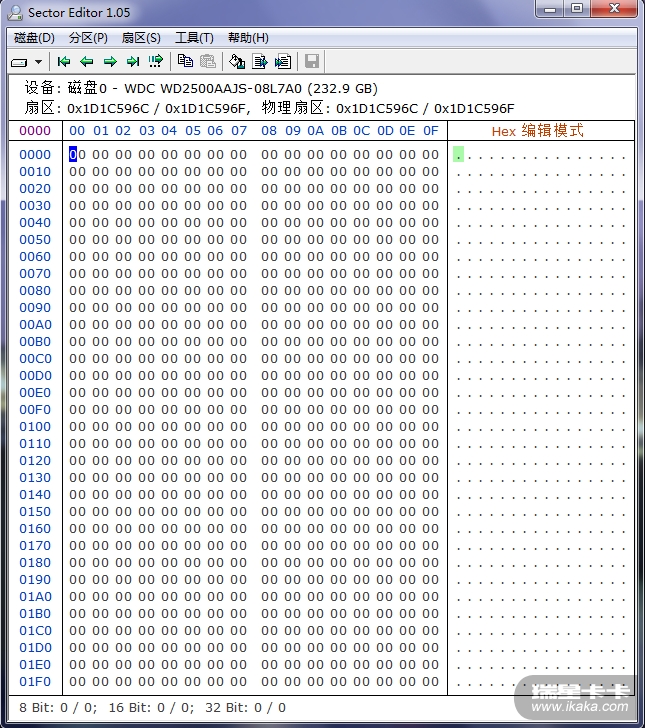

在WINDOWS7 环境下,用SectorEditor不能发现上述各扇区的病毒代码(查看结果全部为“0”)。

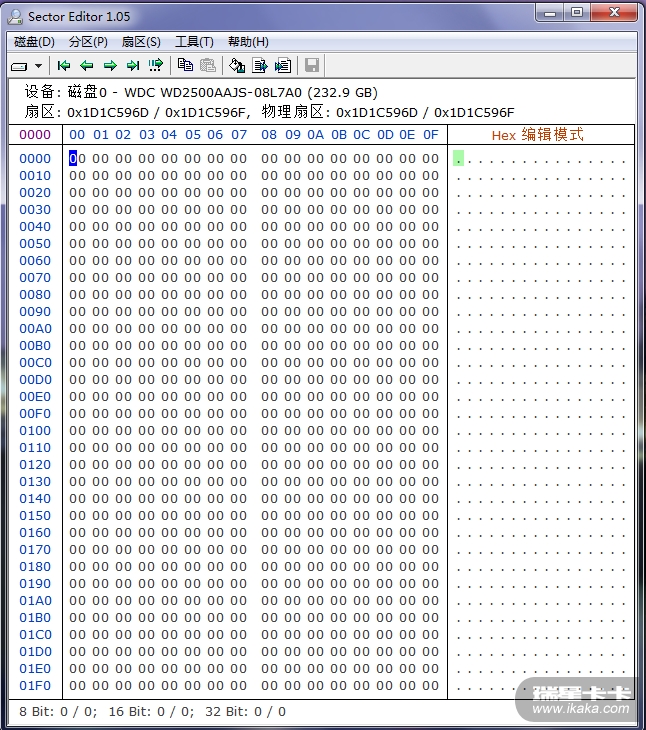

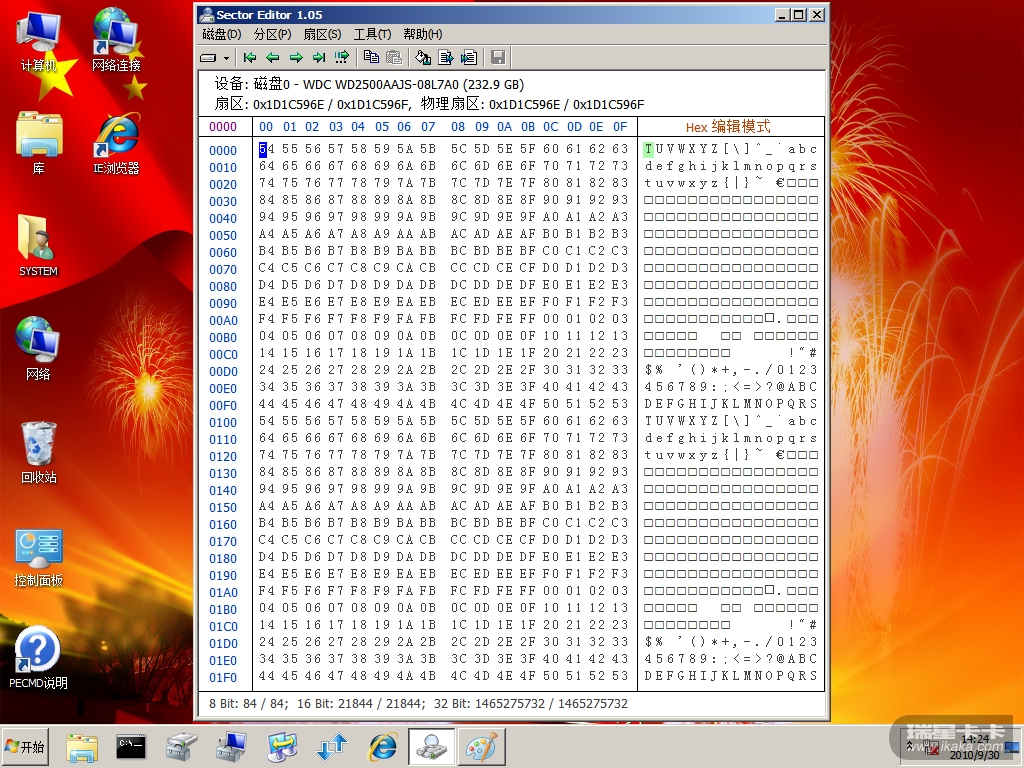

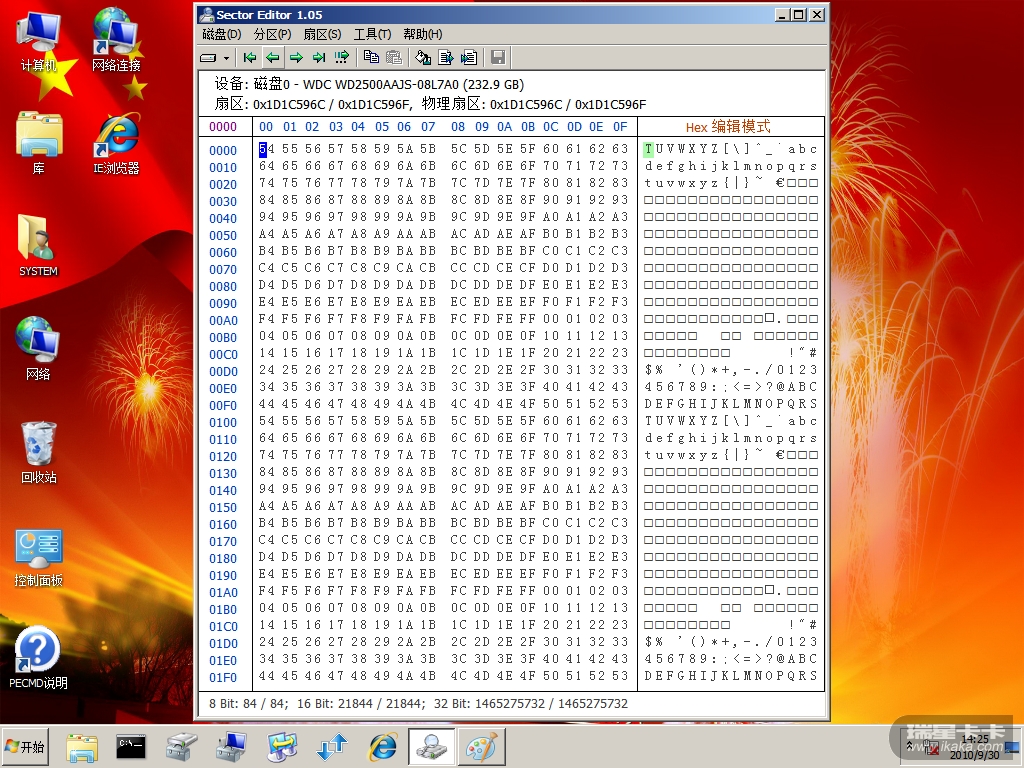

病毒写入硬盘末端169个扇区的那些代码,用WINPEBOOT引导至PE环境下,用SectorEditor可以发现。

在PE环境下用SectorEditor检查MBR,未发现异常。

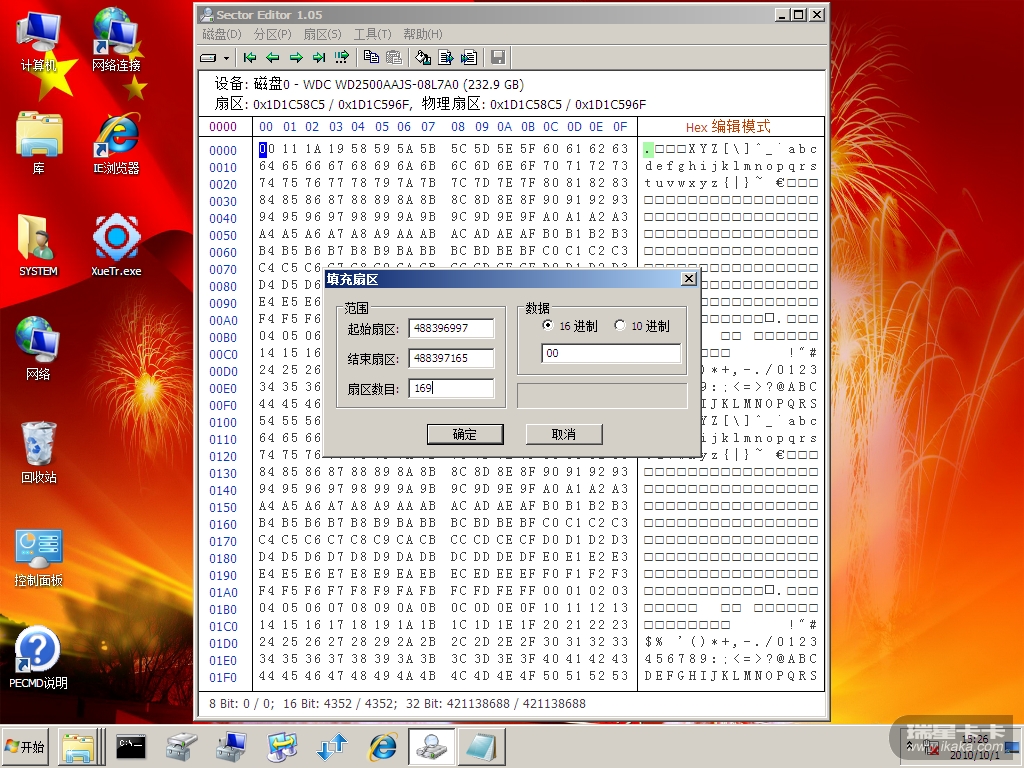

下面3个图是在WINDOWS7 环境下,用SectorEditor查看硬盘末端扇区的3个截图(内容全部看不到):

下面是在WINPE 环境下,用SectorEditor查看硬盘末端扇区与上面win7下所见三个对应扇区的截图:

5、在PE环境下可以发现病毒释放的驱动c:\windows\temp\IQ3179m.sys(MD5: AA7E367F5CE98B846919963891CC688A;Kaspersky 报为

Rootkit.Win32.TDSS.ufl)

二、手工杀毒:

在PE下,用SectorEditor将硬盘末端扇区488396997至488397167全部填“0”(见下图)。

删除病毒驱动c:\windows\temp\IQ3179m.sys。

重启到WINDOWS7 环境。

删除病毒添加的上述注册表内容。

用户系统信息:Opera/9.80 (Windows NT 6.1; U; zh-cn) Presto/2.6.30 Version/10.62