360安全卫士被曝“本地提权”漏洞数月未修复

转自:

http://it.rising.com.cn/info/2010-02-02/6601.html2月1日,有网友在百度知道搜索发现,奇虎 360 安全卫士存在本地提权漏洞,经瑞星互联网攻防实验室验证确认,该漏洞确实存在,并影响 360 安全卫士全部版本。该漏洞在 2009 年 11 月曝出后,在长达 3 个月的时间内,奇虎 360 未作出任何反应。据专家分析,该漏洞与近期被炒作的“瑞星漏洞”同属于本地提权漏洞范围。

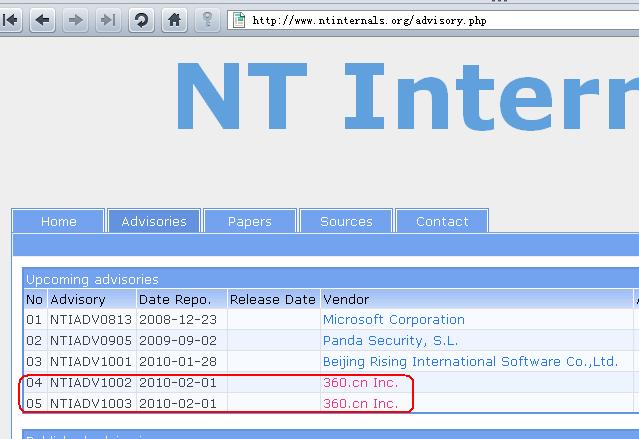

而波兰安全组织 NT Internals 在网页上也确认了此漏洞,而且用红字标出奇虎360的公司名称(

http://www.ntinternals.org/advisory.php)。据专家介绍,该漏洞与“瑞星漏洞”性质相似,均属于本地提权漏洞,由于本地提权漏洞只能在用户本地执行,所以黑客应用漏洞进行攻击的范围将受到很大限制,到目前为止还未出现实际攻击案例。

由于360漏洞会使黑客任意修改注册表,所以不排除被黑客开后门,进一步利用的可能性。此漏洞与“瑞星漏洞”相比,影响的后果将更加严重。

瑞星公司呼吁,相关安全厂商应摒弃不正当的市场竞争手段,避免将以前流氓插件恶性竞争的方式引入到安全软件市场中,尊重用户的知情权,尊重媒体的正当报道权,不要利用恶意歪曲事实的方式来赢得媒体注意力,吸引用户眼球。

漏洞涉及360安全卫士的两个核心文件:bregdrv.sys 和 bregdll.dll ,这两个文件是360安全卫士为绕过其他杀毒软件和操作系统的安全监控机制,在用户电脑中安装的可以任意修改注册表的“后门程序”。理论上,由于漏洞运行在系统最高权限级,并且360没有对后门调用者进行任何安全性检查,从而导致黑客可以利用任意方式进行攻击,包括各类木马病毒、蠕虫病毒和感染型病毒。

附1:360 本地提权后门漏洞详细分析报告 360安全卫士全部版本会在安装过程中在用户系统上安装一个注册表操作后门程序,该后门可以绕过操作系统的安全检查机制任意操作(设置、删除等)用户的注册表。由于该程序没有对调用者进行检查,导致任意程序(如各种木马程序等)可以通过该后门任意操作(设置、删除等)用户的注册表系统。

该后门包括两个文件:

1. bregdrv.sys :内核模式驱动,该驱动程序通过调用操作系统的未公开 CmXxx 系列函数来操作注册表,另外由于操作系统内部本身维护了很多同步数据、缓存数据,直接调用 CmXxx 系列函数操作注册表极有可能造成系统内部数据不同步, 严重影响系统安全性,甚至可能导致用户正常数据丢失;

2. bregdll.dll :用户态动态库,该动态库封装了对 bregdrv.sys 的调用,为用户态程序提供注册表操作后门的接口;

1、bregdrv.sys

处理 IoControl :

通过 CmDeleteKey 实现注册表键值的删除操作:

2、bregdll.dll

BRegDeleteKeyW 函数中调用驱动的 0x7be2058 号 IoControl 实现删除注册表键值操作: