瑞星杀毒软件2010测试报告(7月5日)

测试环境:

操作系统:Winodws XP SP3(虚拟机)

内存:256MB

浏览器版本:IE6.0

瑞星软件版本:22.00.00.30

病毒库版本:22.02.05.25

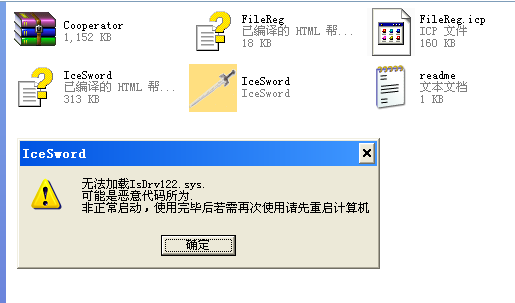

瑞星与1.22版的冰刃依旧无法兼容。请尽快解决吧。难道一直要用1.20版的?

测试内容:

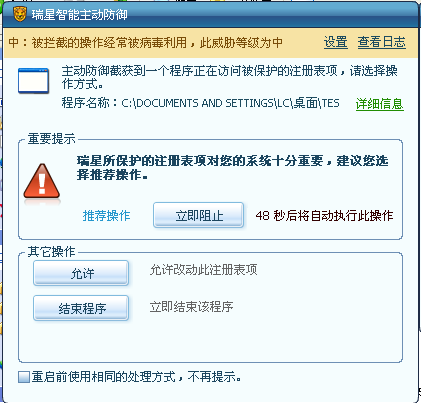

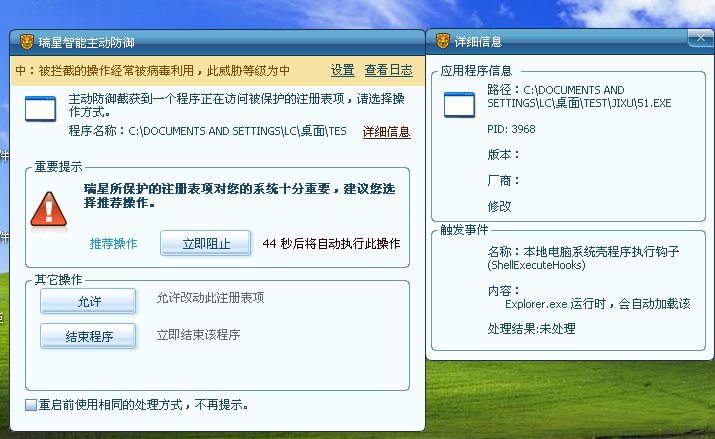

一主动防御测试

设置:关闭文件监控,其余设置为默认

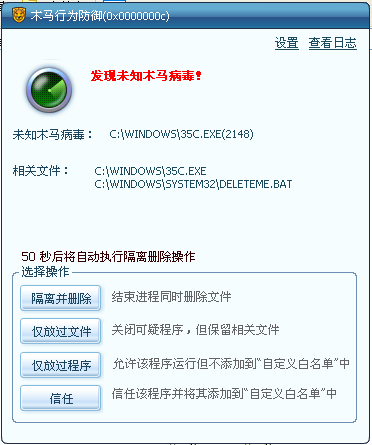

1文件名:0.exe

瑞星主动防御能轻松拦截该病毒。但木马行为防御的对话框弹出的次数还是控制的不理想。为何内容完全相同的对话框要弹出三四次?是想考验用户的鼠标吗?请工程师改进。

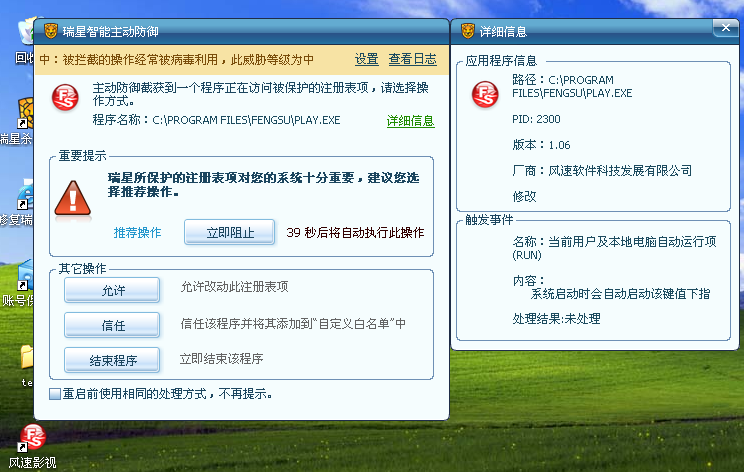

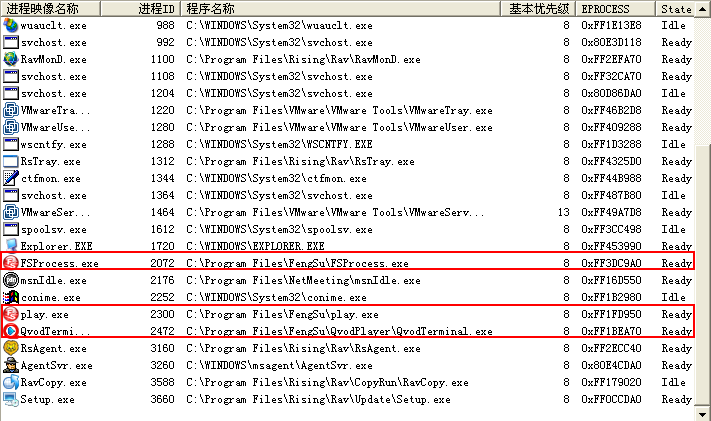

2文件名:0dysc.exe

运行该病毒后,释放fengsu_wwweee_540.exe,然后删除自身。

修改注册表:

HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\INTERNET EXPLORER\MAIN\START PAGE

将原值

http://www.microsoft.com/isapi/redir.dll?prd=ie&pver=6&ar=msnhome替换为

http://www.9234.net/HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN\风速影视

添加启动项:C:\Program Files\FengSu\FSProcess.exe

该病毒还自动安装了QVOD.EXE。

卸载风速影视后,FSProcess.exe未退出。

风速影视是一款非法含xxx内容的播放器。

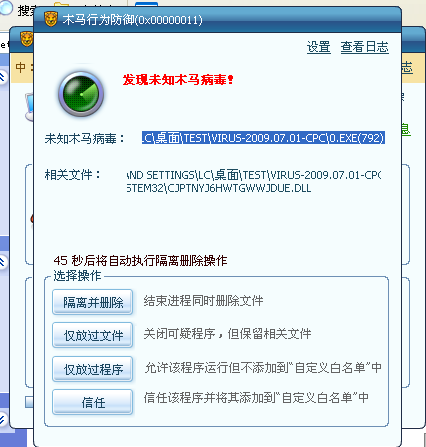

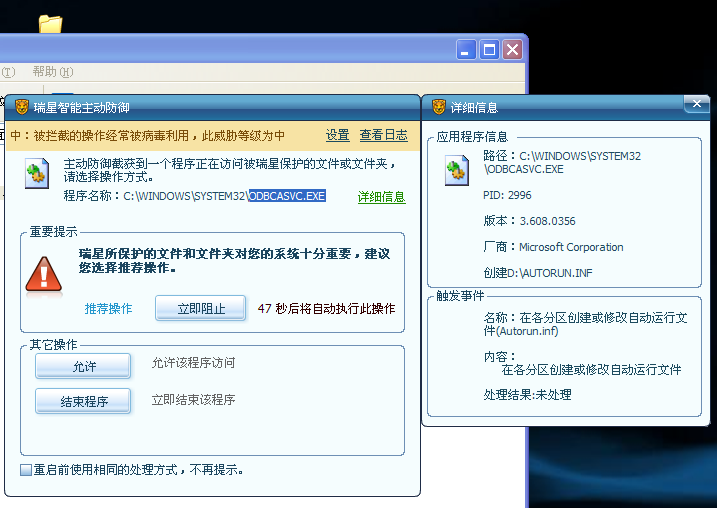

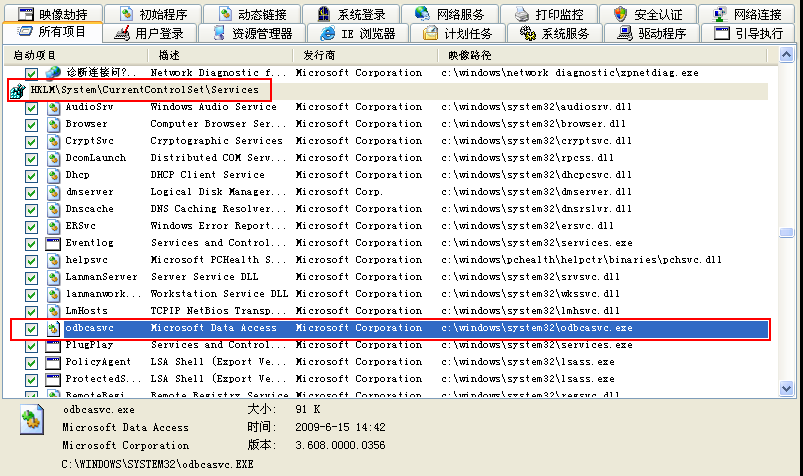

3文件名:1(1).exe

运行该病毒后,通过C:\WINDOWS\system32\regsvr32.exe注册scrrun.dll和msvbvm60.dll这两个DLL文件。

分别对应的注册表键值是:

HKCR\CLSID\{EE09B103-97E0-11CF-978F-00A02463E06F}\InprocServer32

HKCR\CLSID\{0D43FE01-F093-11CF-8940-00A0C9054228}\InprocServer32其间,计算机出现狂读软盘驱动的现象。

然后在C:\Documents and Settings\LC\Local Settings\Temp目录中释放s.exe。

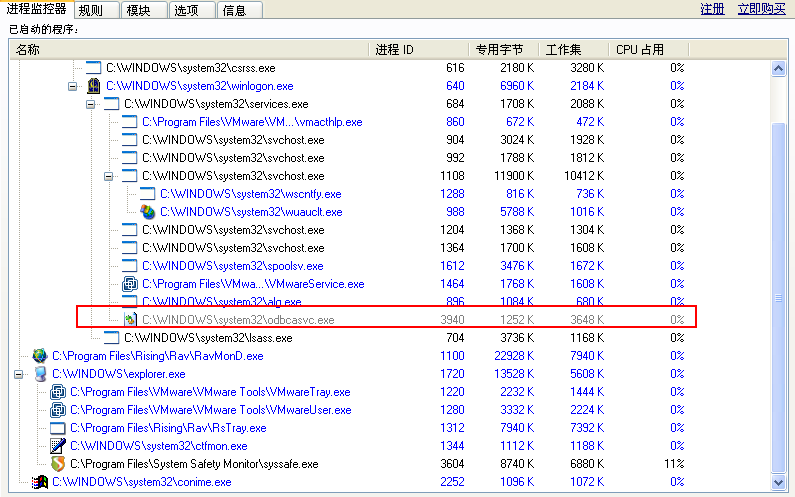

通过运行C:\WINDOWS\system32\services.exe来修改注册表:

HKLM\SYSTEM\CurrentControlSet\Services\odbcasvc并启动C:\WINDOWS\system32\odbcasvc.exe。

这个odbcasvc.exe立马修改注册表:

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

将原值:

C:\Documents and Settings\NetworkService\Local Settings\Temporary Internet Files

修改为:

C:\Documents and Settings\LocalService\Local Settings\Temporary Internet Files

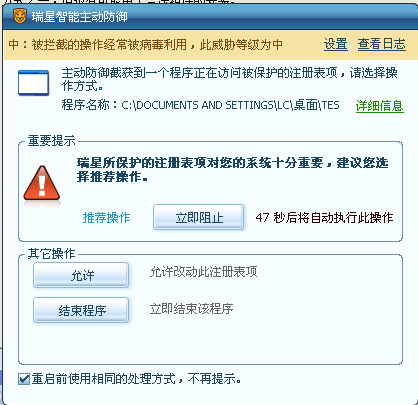

最后,在odbcasvc.exe创建启动项时,被瑞星的主动防御抓住。

但服务已经被创建。

补充:由于失误,在实机中运行了该病毒。由于当时监控处于完全关闭,因此已经感染病毒。重启后,主动防御可以拦截该病毒的行为。但是无法阻止对软盘驱动的狂读现象,该现象持续5-10秒,每次开机要是都这样,估计软盘驱动就得坏了。

4文件名:1(3).exe

运行该病毒后,该病毒首先运行了C:\WINDOWS\system32\ntvdm.exe。接着调用CMD.EXE删除自身,进程退出。

瑞星主动防御没有拦截。

5文件名:2(2).exe

运行后,该病毒在 C:\Documents and Settings\LC\Local Settings\Temp目录释放235.exe。

235.exe修改注册表:

HKCR\CLSID\{296AB1C6-FB22-4D17-8834-064E2BA0A6F0}\InprocServer32

赋予新值:C:\WINDOWS\AMD\google.dll

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

将原值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

替换为新值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

??\C:\DOCUME~1\LC\LOCALS~1\Temp\235.exe

瑞星主动防御未拦截

6文件名:4(2).exe

运行后,该病毒首先在C:\Documents and Settings\LC\Local Settings\Temp释放104.exe。

104.exe然后再修改注册表:

HKCR\CLSID\{296AB8C6-FB22-4D17-8834-064E2BA0A6F0}\InprocServer32

赋予新值:

C:\WINDOWS\Intel\baiduc.dllHKLM\SYSTEM\CurrentControlSet\Control\Session Manager

将原值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

替换为新值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\104.exe

瑞星主动防御未拦截。

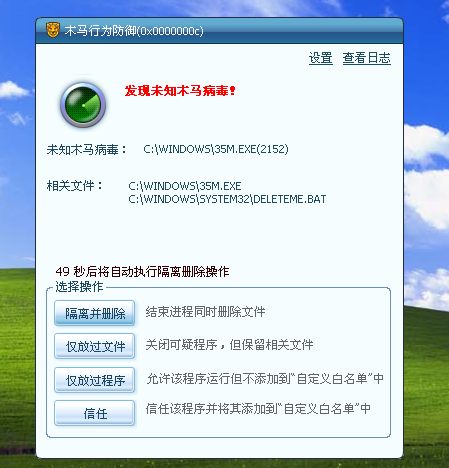

7文件名:5.exe

运行后,病毒修改注册表:

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

将原值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

替换为新值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

\??\C:\WINDOWS\35M.DLL555888

然后再释放并启动C:\WINDOWS\35M.exe,该动作被瑞星拦截。

病毒最后尝试调用CMD.EXE删除自身。

8文件名:6(2).exe;7(1).exe

运行后,病毒修改注册表:

在"C:\WINDOWS\system32\regsvr32.exe"后添加 "C:\Program Files\Common Files\PushWare\cpush.dll"

瑞星主动防御未拦截,病毒进程退出。

9文件名:9(1).exe

运行后,病毒修改注册表:

在"C:\WINDOWS\system32\regsvr32.exe" 后添加"C:\Program Files\Internet Explorer\IETimber\IETimber.dll"

C:\WINDOWS\system32\regsvr32.exe对底层磁盘读取:

磁盘设备:

\??\PhysicalDrive0

\??\PhysicalDrive1

\??\PhysicalDrive2

\??\PhysicalDrive3

瑞星主动防御未拦截。

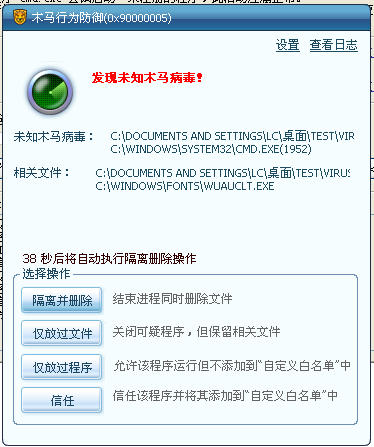

10文件名:11(1).exe

运行后,该病毒首先利用CMD结束wuauclt.exe。

然后,就被瑞星主动防御拦截。

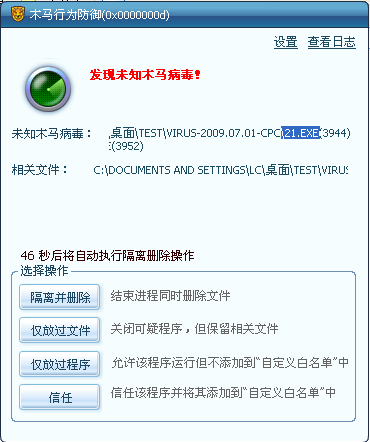

11文件名:21.exe

运行后,病毒启动C:\WINDOWS\system32\ntsd.exe。

但被瑞星主动防御拦截。

12文件名:22(1).exe

运行后,病毒修改注册表:

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

将原值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

替换为新值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\??\C:\WINDOWS\system32\mshtml.dll.bak

然后病毒利用CMD.EXE来删除自身。

瑞星主动防御未拦截。

13文件名:23.exe

运行后,病毒修改注册表:

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

将原值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

替换为新值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

\??\C:\WINDOWS\35C.DLL555888

病毒释放并启动C:\WINDOWS\35C.exe,该步被瑞星拦截。

最后病毒调用CMD.EXE删除自身。

相关文件是否有漏报呢?

14文件名:24.exe

运行后,病毒即刻删除自身。

瑞星主动防御未拦截到任何动作,但引擎判定为该文件为病毒。

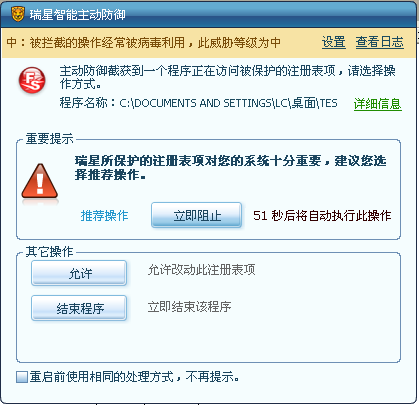

15文件名:31.exe

运行后,病毒修改注册表:

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

将原值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

替换为新值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

\??\C:\Documents and Settings\LC\Application Data\Spy009.tmp

\??\C:\Documents and Settings\LC\Application Data\Spy009.dll

病毒调用通过安装全局系统钩子注入DLL文件spy009.dll至所有运行中的程序。

挂钩类型:WH_GETMESSAGE和WH_CALLWNDPROC

然后,病毒再次修改注册表:

HKCR\CLSID\{C8417122-386F-48C7-8900-C82E4694FEBC}\InProcServer32

赋予新值:

C:\Documents and Settings\LC\Application Data\Spy009.dll

此步被瑞星拦截。

16文件名:31(1).exe

运行后,病毒启动C:\WINDOWS\system32\rundll32.exe,对C:\WINDOWS\system32\sfc.exe进行操作。

然后删除自身。

瑞星主动防御未拦截。

17文件名:32_0.exe

运行后,病毒进程成功创建。

瑞星主动防御没有反应。

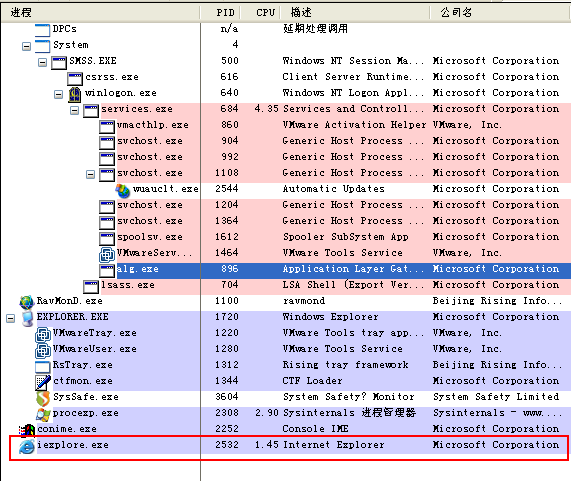

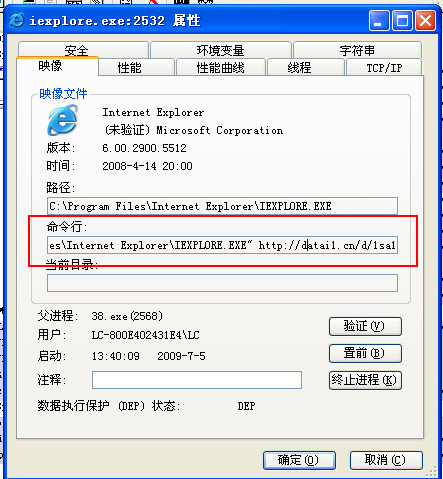

18文件名:38.exe

运行后,病毒在后台启动了IE浏览器。通过 C:\Program Files\Internet Explorer\IEXPLORE.EXE访问磁盘设备:

\??\PhysicalDrive0

\??\PhysicalDrive1

\??\PhysicalDrive2

\??\PhysicalDrive3

再调用 C:\WINDOWS\system32\regsvr32.exe注册C:\Program Files\Common Files\PushWare\cpush0.dll。

瑞星主动防御未拦截。

19文件名:50.exe

引擎报毒,主动防御不拦截。

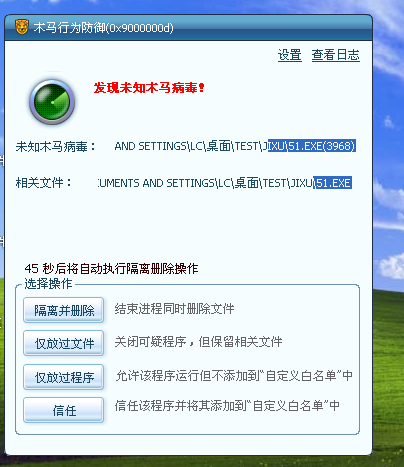

20文件名:51.exe

运行后,病毒修改注册表:

将原值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

替换为新值:

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp\Au_.exe

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\~nsu.tmp

\??\C:\Documents and Settings\LC\Application Data\Spy009.

然后被瑞星主动防御拦截。

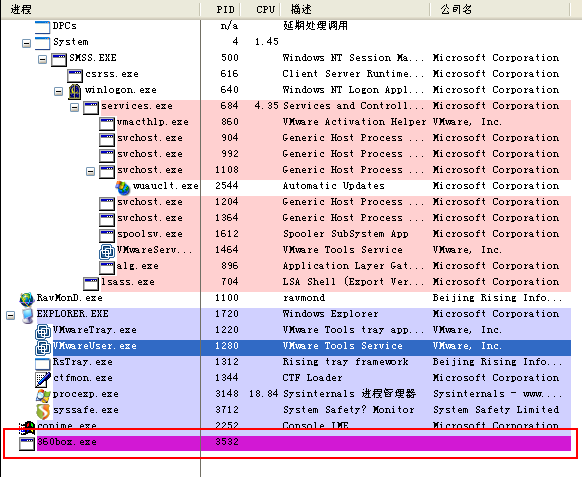

21文件名:88.exe

运行后,病毒利用 C:\WINDOWS\system32\sc.exe释放驱动文件C:\WINDOWS\system32\drivers\npf.sys 。

并且启动了C:\WINDOWS\system32\360box.exe。

利用C:\WINDOWS\system32\services.exe将驱动注册为服务。

瑞星主动防御未拦截。

用户系统信息:Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; InfoPath.2)

用户系统信息:Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; InfoPath.2)