SSM也可能是“泥菩萨”

今天浏览帖子,见到一篇介绍用IceSword的copy to功能改写正在运行中且无法结束进程、无法强制删除文件的病毒的帖子。

这个帖子使我想到了另外一方面的问题:我们平常使用的安全工具足够结实吗?病毒不会用类似的手段搞掉我们的安全工具吗?

于是,拿SSM做了个试验。试验前,先将试验对象syssafe.exe拷贝到桌面。

SSM处于加载运行中。

1、打开记事本,键入:123。

2、点击:记事本工具栏上的“文件”、“保存”。文件名:test.exe。保存到C:\下(一个垃圾文件而已)。

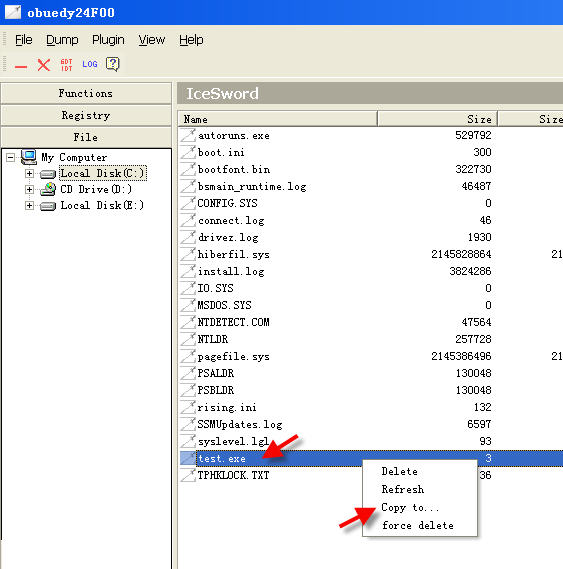

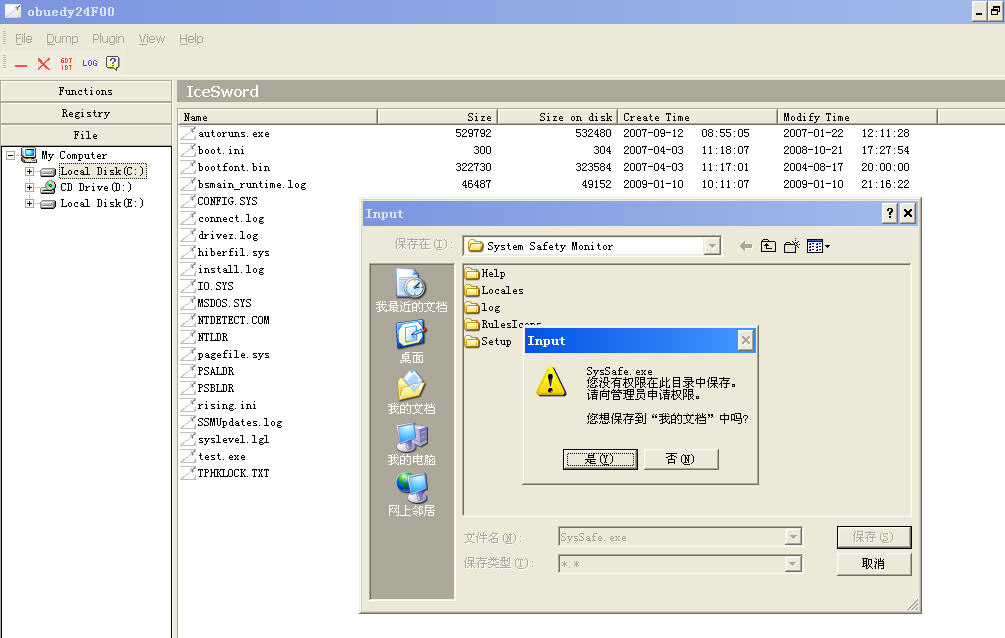

3、点击IceSword界面上的file(文件)。找到刚建立的那个垃圾文件C:\test.exe。

4、右击test.exe,点击:copy to(图1)。

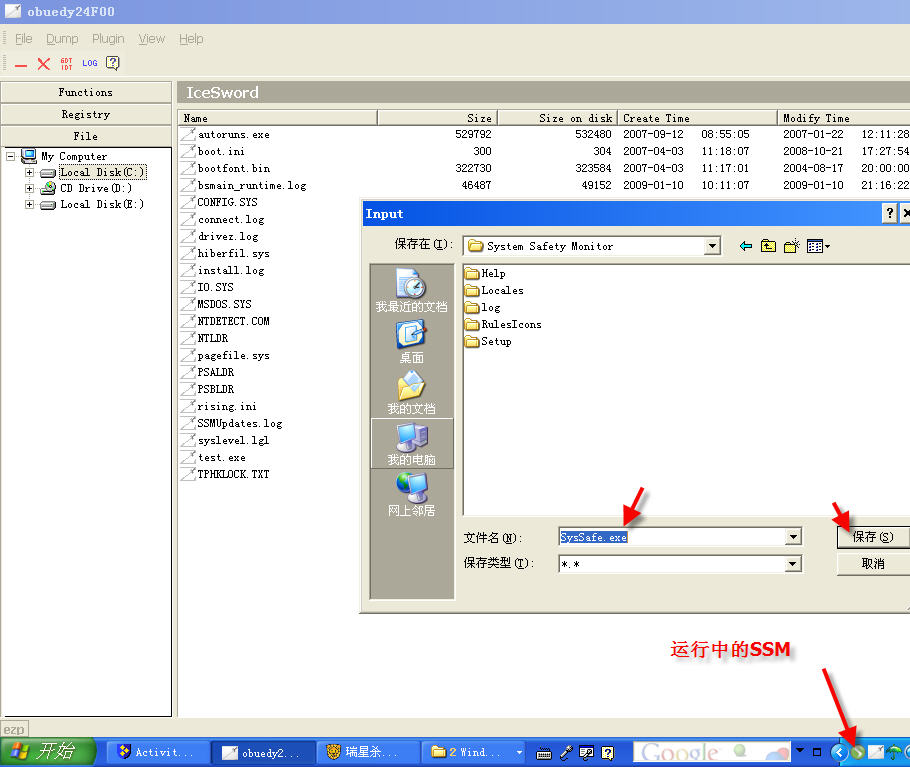

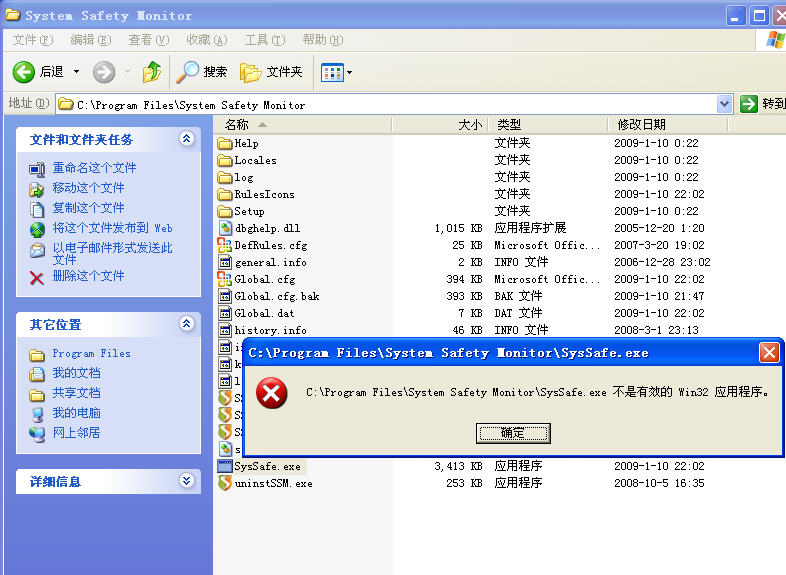

5、找到syssafe.exe所在目录,键入文件名syssafe.exe。点击“保存”(图2)。

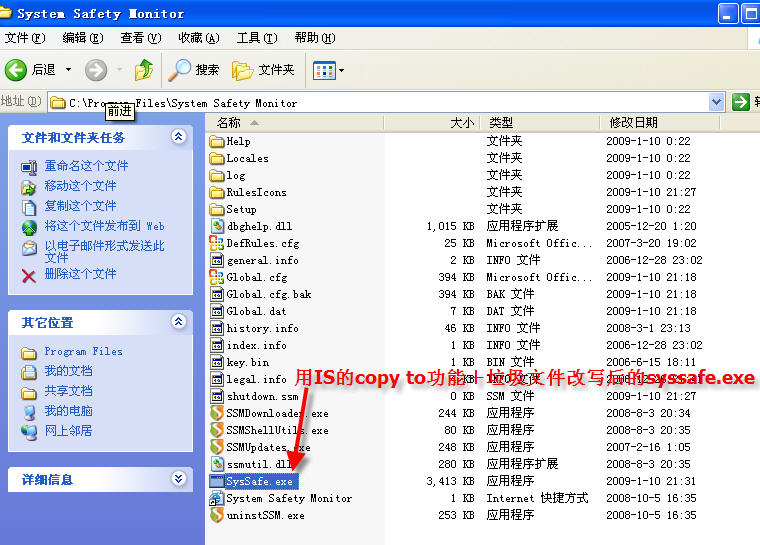

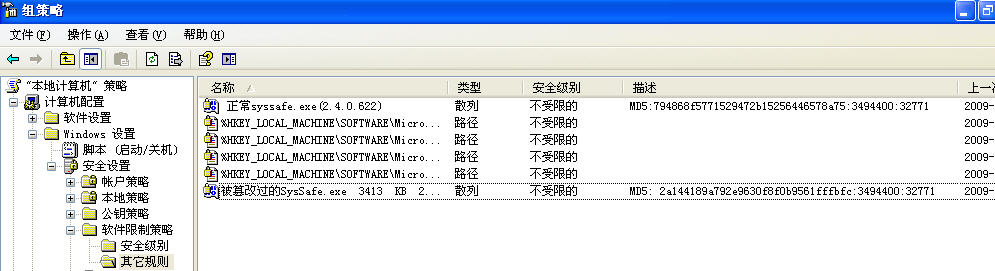

6、syssafe.exe被篡改(图3)。

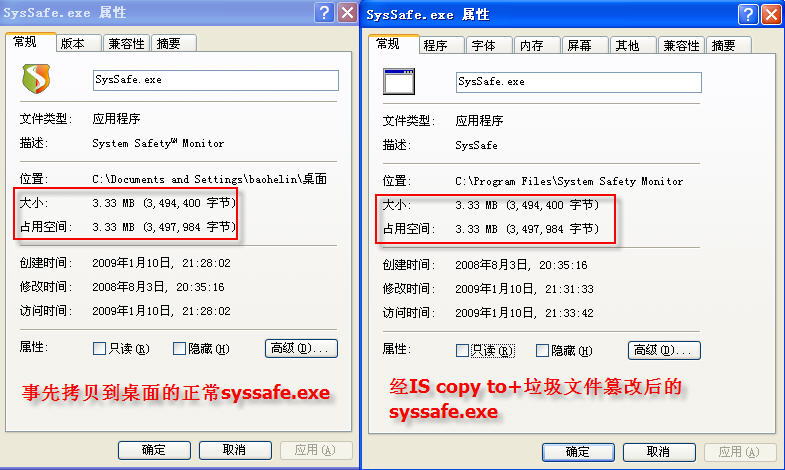

7、被篡改后的程序大小不变(图4)。

8、被篡改后的程序MD5改变(图5)。

9、被篡改后的syssafe.exe无法运行(图6)。

10、若有恰当保护措施,则可避免这种问题(7)。

使用SSM的用户应注意这个问题。未雨绸缪,要记住啊!

同样,在瑞星2009运行状态下,以瑞星2009的RavMonD.exe为靶子进行上述试验,RavMonD.exe不能被改写。看来,在这点上,瑞星2009比SSM强。

用户系统信息:Opera/9.63 (Windows NT 5.1; U; Edition IBIS; zh-cn) Presto/2.1.1