麦青儿 - 2019-9-23 20:31:00

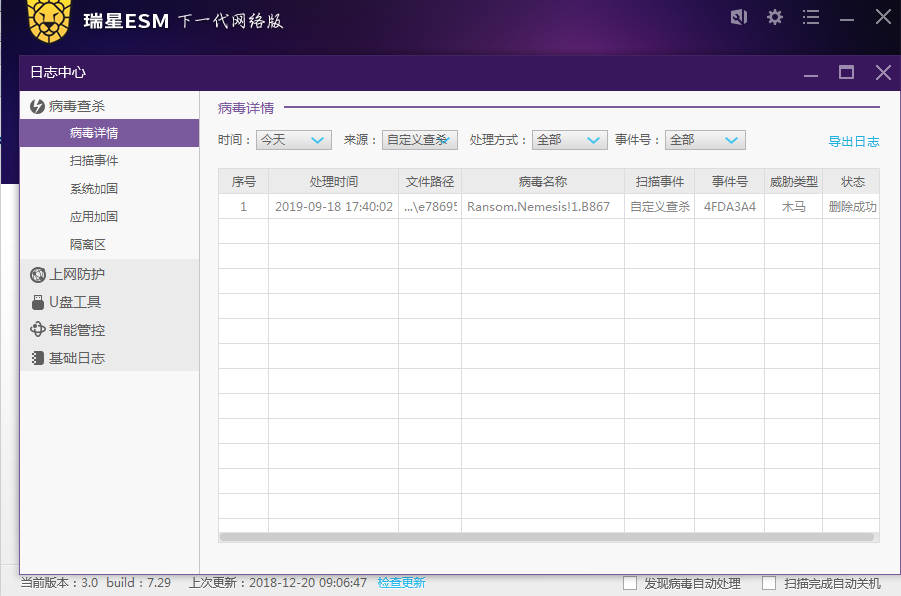

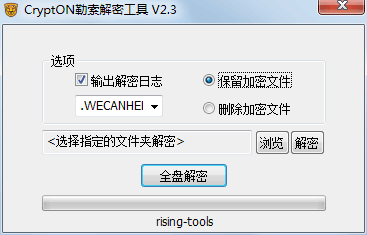

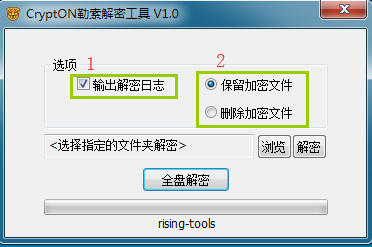

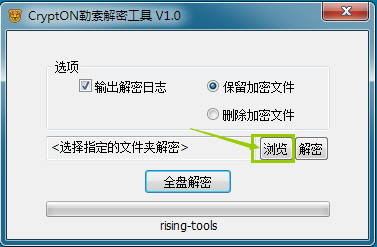

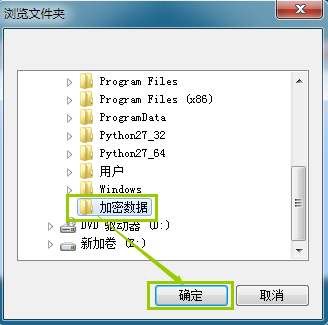

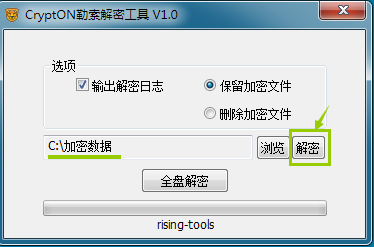

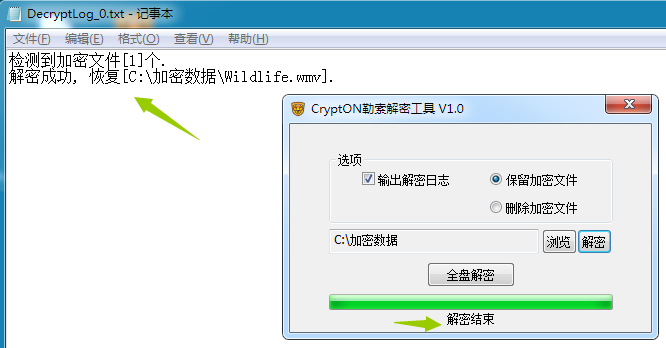

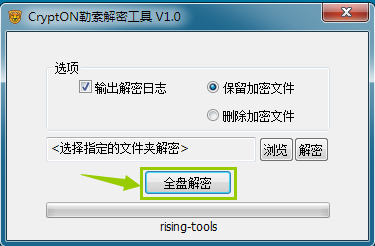

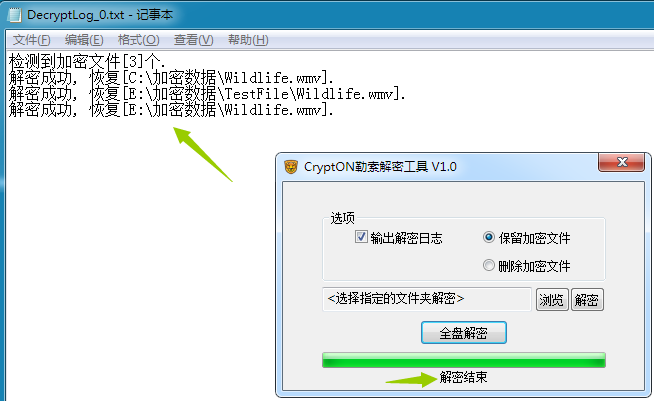

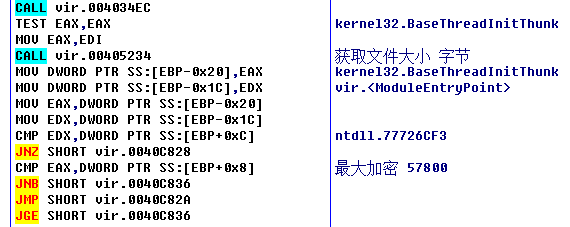

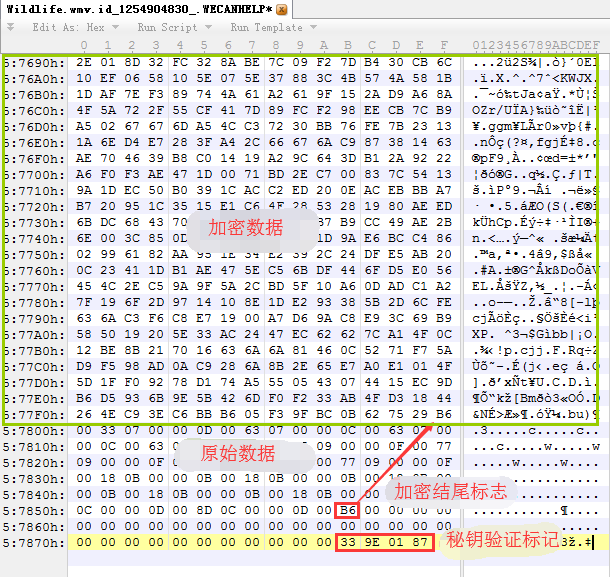

近日,瑞星安全专家捕获到CryptON勒索病毒的最新变种,该病毒通过弱口令进行攻击,导致用户电脑除系统文件外所有类型文件均被加密,同时该最新变种可加密更多的电脑数据。由于CryptON勒索病毒最新变种使用对称算法加密文件,并且密钥存储在本地,因此可以解密。瑞星现发布该病毒变种解密工具(下载地址:http://download.rising.com.cn/for_down/rscrypto/CryptON0920.exe),中招用户可以下载使用。

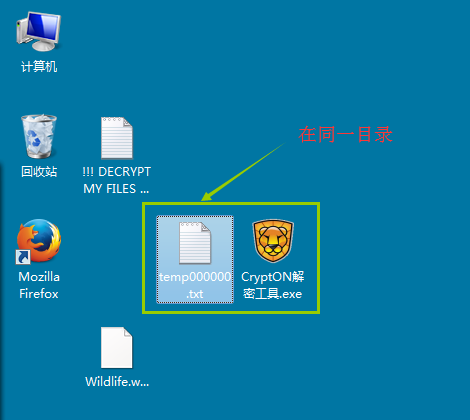

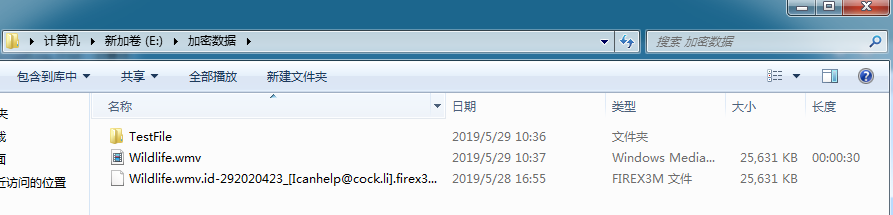

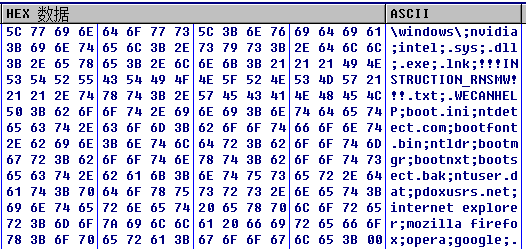

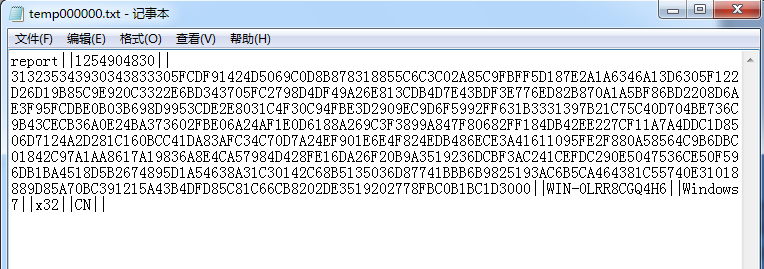

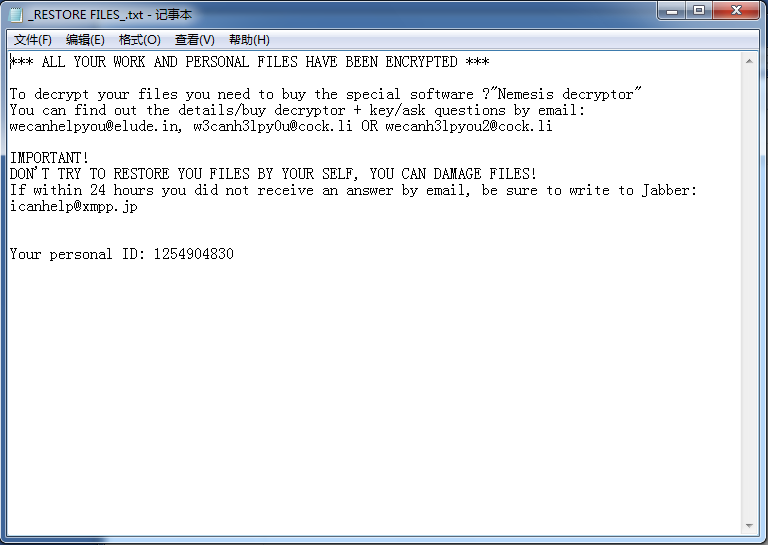

CryptON勒索病毒, 常常也被称为X3M, Nemesis, Cry3勒索, 最早于2017年出现,最新版本会将被加密的文件修改为. WECANHELP后缀,该病毒作者通过远程方式利用弱口令将勒索病毒植入到被害者电脑内,进而控制该电脑,加密所有文件后,在桌面与所有被加密的文件目录下留有勒索文本,要求受害者通过邮件方式联系并索要赎金。

目前,瑞星公司已经发布了该病毒最新版本的解密工具(下载地址:http://download.rising.com.cn/for_down/rscrypto/CryptON0920.exe),中招用户可下载使用。同时,广大用户可下载瑞星之剑(下载地址:http://www.rising.com.cn/j/)便于有效拦截该勒索病毒。

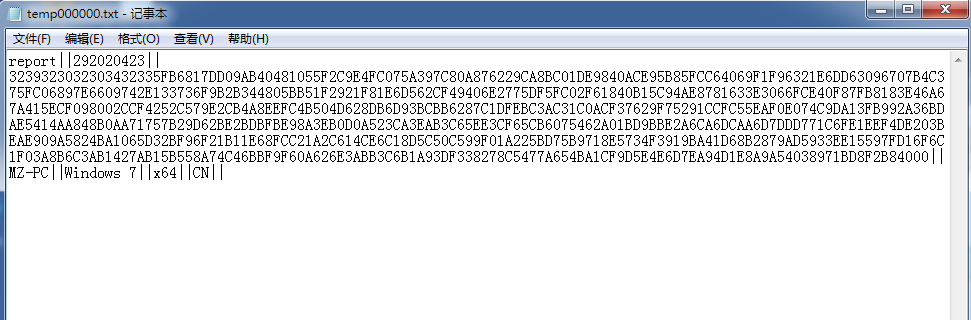

CryptON勒索病毒, 常常也被称为X3M, Nemesis, Cry3勒索, 最早于2017年出现,最新版本会将被加密的文件修改为. WECANHELP后缀,该病毒作者通过远程方式利用弱口令将勒索病毒植入到被害者电脑内,进而控制该电脑,加密所有文件后,在桌面与所有被加密的文件目录下留有勒索文本,要求受害者通过邮件方式联系并索要赎金。

图:CryptON勒索病毒勒索文件

目前,瑞星公司已经发布了该病毒最新版本的解密工具(下载地址:http://download.rising.com.cn/for_down/rscrypto/CryptON0920.exe),中招用户可下载使用。同时,广大用户可下载瑞星之剑(下载地址:http://www.rising.com.cn/j/)便于有效拦截该勒索病毒。