麦青儿 - 2019-4-11 10:36:00

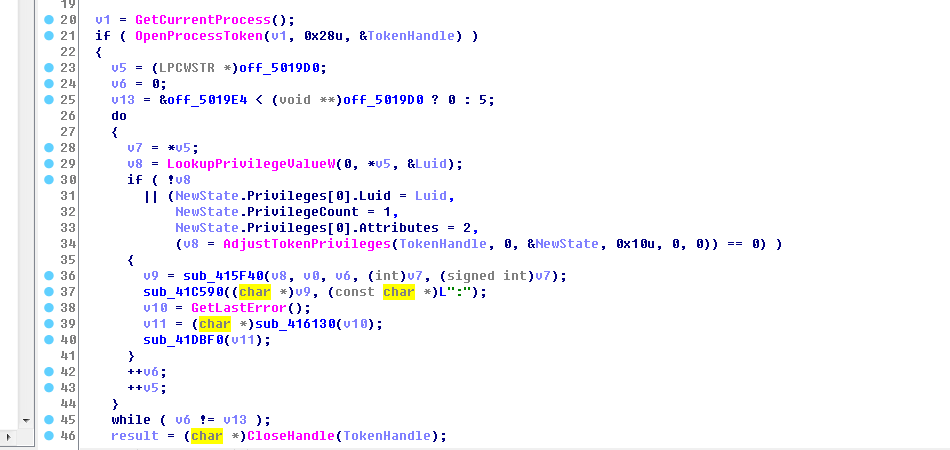

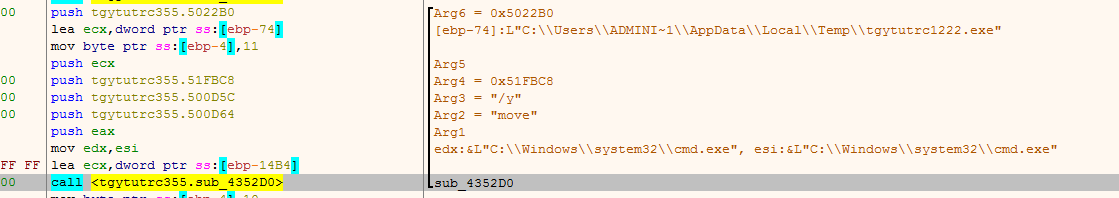

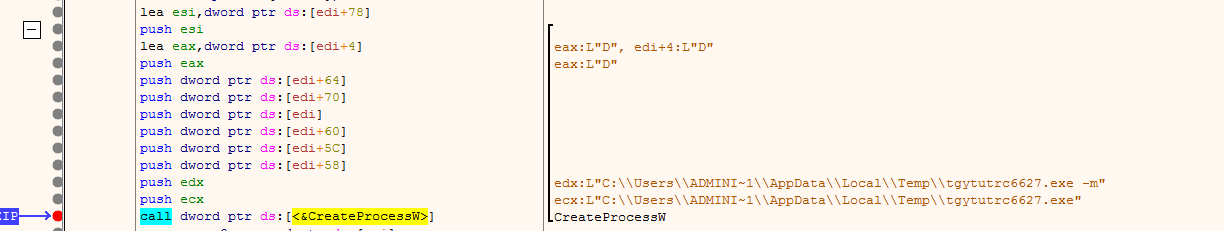

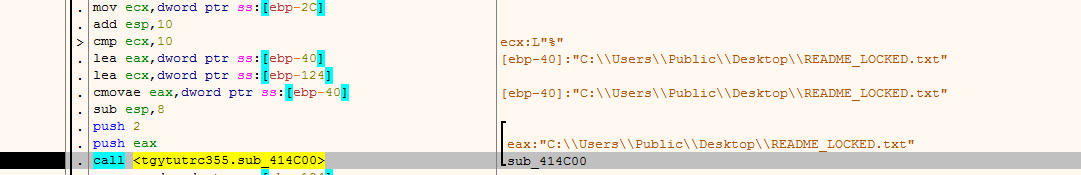

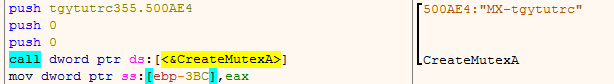

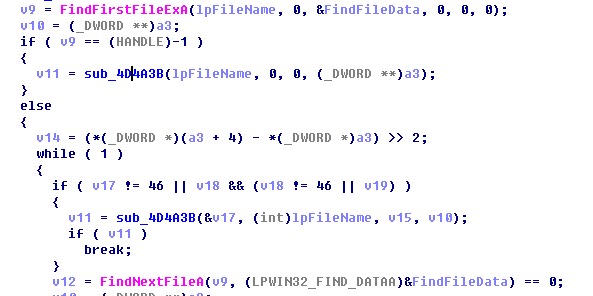

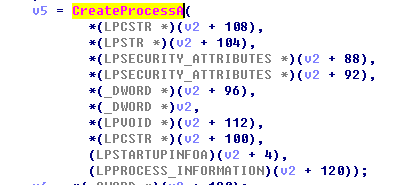

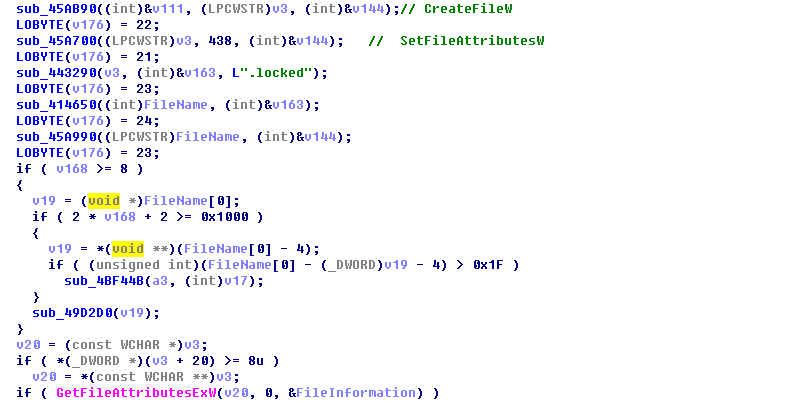

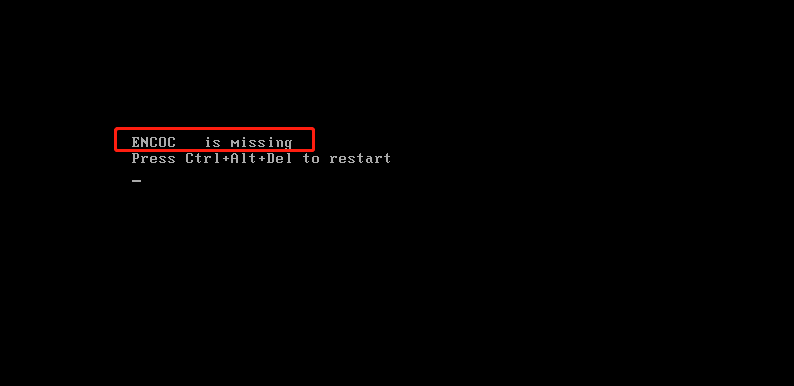

近日,瑞星安全专家捕获到一个极具破坏性的勒索病毒LockerGoga,该病毒影响恶劣,不仅会设置开机密码,同时还会加密电脑中的文件,由于加密的文件中包括重要的系统文件,因此会导致计算机关机或重启后无法进入系统,即使用户重装系统,重要文件也无法恢复。

瑞星安全专家通过进一步分析发现,LockerGoga勒索病毒之所以很危险,是因为它不仅会加密文件进行勒索,而且还会破坏操作系统,这种行为与常见的勒索病毒截然不同,可以说具有明显的恶意攻击意图。

目前,根据瑞星监测数据显示,暂未发现该病毒在国内的大规模攻击事件,安全专家提醒广大用户提前做好以下防御措施,以防LockerGoga勒索病毒发起恶意攻击。

防御措施

应急措施

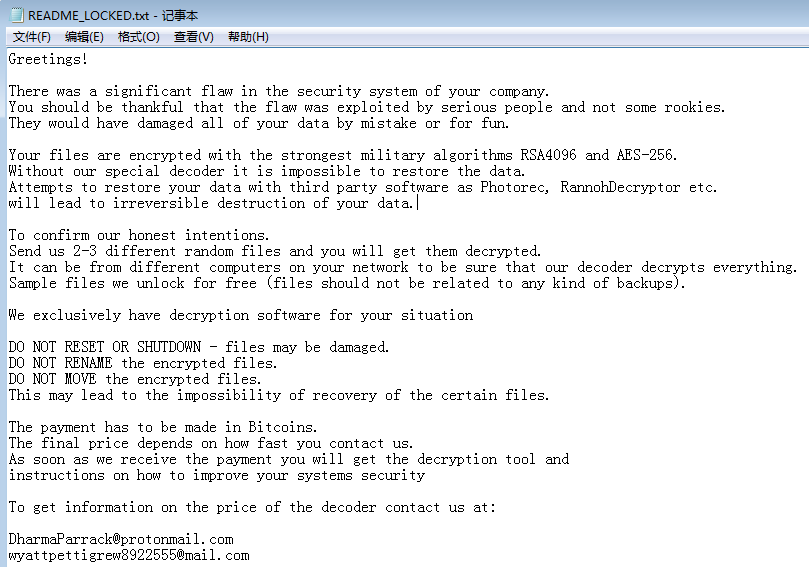

图:电脑被加密后无法重启

瑞星安全专家通过进一步分析发现,LockerGoga勒索病毒之所以很危险,是因为它不仅会加密文件进行勒索,而且还会破坏操作系统,这种行为与常见的勒索病毒截然不同,可以说具有明显的恶意攻击意图。

目前,根据瑞星监测数据显示,暂未发现该病毒在国内的大规模攻击事件,安全专家提醒广大用户提前做好以下防御措施,以防LockerGoga勒索病毒发起恶意攻击。

防御措施

- 不下载运行来历不明的软件。

- 提高上网安全意识,做好重要数据备份。

- 及时安装系统补丁,设置复杂密码。

- 安装杀毒软件,保持防护开启,查杀勒索病毒。

- 安装勒索病毒防御软件,拦截勒索病毒加密文件。

应急措施

- 已中毒机器断网,防止感染其它机器。

- 已中毒机器重装系统。

- 未中毒机器安装杀软。

- 未中毒机器安装瑞星之剑,勒索防御软件。

- 未中毒机器及时备份重要文件。