麦青儿 - 2017-10-13 15:38:00

近日,国家信息安全漏洞共享平台(CNVD)收录了一个最新的SMB Server远程代码执行漏洞CVE-2017-11780(SMB Server是Microsoft Window操作系统中的一个为计算机提供身份验证用以访问服务器上打印机和文件系统的组件)。

瑞星安全研究人员介绍,成功利用此漏洞的攻击者可以获得在目标服务器上执行代码的能力。此漏洞如果被攻击者成功利用,

可能会出现今年5月份爆发的“永恒之蓝”漏洞同样的效果。

中国有52万个潜在风险系统

远程攻击者成功利用漏洞可以在你电脑的系统上执行任意代码,如果利用失败将导致拒绝服务。

国家漏洞库对该漏洞的综合评级为“高危”。综合业内各方研判情况,根据国家漏洞库统计显示:

目前全球共有3251600个微软Windows系统的SMB服务开放。其中美国地区最多,共有1296313个;

中国大陆地区第二,共有523798个,其中国内较多的地区为北京市(128188个)、浙江省(102089个)与江苏省(54090个)。

该漏洞影响版本范围跨度大,一旦漏洞细节披露,将造成极为广泛的攻击威胁,或可诱发APT攻击。

受影响操作系统版本如下:

“永恒之蓝”利用的就是SMB漏洞

瑞星安全研究人员介绍,关于该漏洞的严重性绝对不是危言耸听,今年五月爆发的“永恒之蓝”蠕虫病毒,

正是利用了SMB Server的漏洞进行入侵和传播的,被该勒索软件入侵后,用户主机系统内的照片、图片、

文档、音频、视频等几乎所有类型的文件都将被加密,并会在桌面弹出勒索对话框,要求受害者支付价值

数百美元的比特币到攻击者的比特币钱包。

解决方案

为了防止第二个“永恒之蓝”再次爆发,瑞星为大家提供了以下三种解决方案:

1、直接使用瑞星终端安全管理系统和瑞星虚拟化系统安全软件的漏扫功能打补丁。

2、迅速更新系统补丁

微软已经发布了补丁修复此漏洞,请广大用户及时更新补丁,防止被攻击者利用

补丁下载地址(复制下方地址尽快下载更新)

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11780

此外还有以下SMB相关的漏洞也在同一补丁中被修复

3、关闭SMB端口

在不影响业务的情况下,可关闭445端口,避免类似的攻击。但是可能会有相关程序会用到此端口,

所以不推荐此方法,建议用户优先采用更新补丁的方式。

瑞星安全研究人员介绍,成功利用此漏洞的攻击者可以获得在目标服务器上执行代码的能力。此漏洞如果被攻击者成功利用,

可能会出现今年5月份爆发的“永恒之蓝”漏洞同样的效果。

中国有52万个潜在风险系统

远程攻击者成功利用漏洞可以在你电脑的系统上执行任意代码,如果利用失败将导致拒绝服务。

国家漏洞库对该漏洞的综合评级为“高危”。综合业内各方研判情况,根据国家漏洞库统计显示:

目前全球共有3251600个微软Windows系统的SMB服务开放。其中美国地区最多,共有1296313个;

中国大陆地区第二,共有523798个,其中国内较多的地区为北京市(128188个)、浙江省(102089个)与江苏省(54090个)。

该漏洞影响版本范围跨度大,一旦漏洞细节披露,将造成极为广泛的攻击威胁,或可诱发APT攻击。

受影响操作系统版本如下:

| Windows 10 for x64-based Systems |

| Windows 10 Version 1511 for 32-bit Systems |

| Windows 10 Version 1511 for x64-based Systems |

| Windows 10 Version 1607 for 32-bit Systems |

| Windows 10 Version 1607 for x64-based Systems |

| Windows 10 Version 1703 for 32-bit Systems |

| Windows 10 Version 1703 for x64-based Systems |

| Windows 7 for 32-bit Systems Service Pack 1 |

| Windows 7 for x64-based Systems Service Pack 1 |

| Windows 8.1 for 32-bit systems |

| Windows 8.1 for x64-based systems |

| Windows RT 8.1 |

| Windows Server 2008 for 32-bit Systems Service Pack 2 |

| Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) |

| Windows Server 2008 for Itanium-Based Systems Service Pack 2 |

| Windows Server 2008 for x64-based Systems Service Pack 2 |

| Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) |

| Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1 |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) |

| Windows Server 2012 |

| Windows Server 2012 (Server Core installation) |

| Windows Server 2012 R2 |

| Windows Server 2012 R2 (Server Core installation) |

| Windows Server 2016 |

| Windows Server 2016 (Server Core installation) |

“永恒之蓝”利用的就是SMB漏洞

瑞星安全研究人员介绍,关于该漏洞的严重性绝对不是危言耸听,今年五月爆发的“永恒之蓝”蠕虫病毒,

正是利用了SMB Server的漏洞进行入侵和传播的,被该勒索软件入侵后,用户主机系统内的照片、图片、

文档、音频、视频等几乎所有类型的文件都将被加密,并会在桌面弹出勒索对话框,要求受害者支付价值

数百美元的比特币到攻击者的比特币钱包。

解决方案

为了防止第二个“永恒之蓝”再次爆发,瑞星为大家提供了以下三种解决方案:

1、直接使用瑞星终端安全管理系统和瑞星虚拟化系统安全软件的漏扫功能打补丁。

2、迅速更新系统补丁

微软已经发布了补丁修复此漏洞,请广大用户及时更新补丁,防止被攻击者利用

补丁下载地址(复制下方地址尽快下载更新)

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11780

此外还有以下SMB相关的漏洞也在同一补丁中被修复

| CVE-2017-11815 | Windows SMB 信息泄露漏洞 |

| CVE-2017-11782 | Windows SMB 提权漏洞 |

| CVE-2017-11781 | Windows SMB DoS 漏洞 |

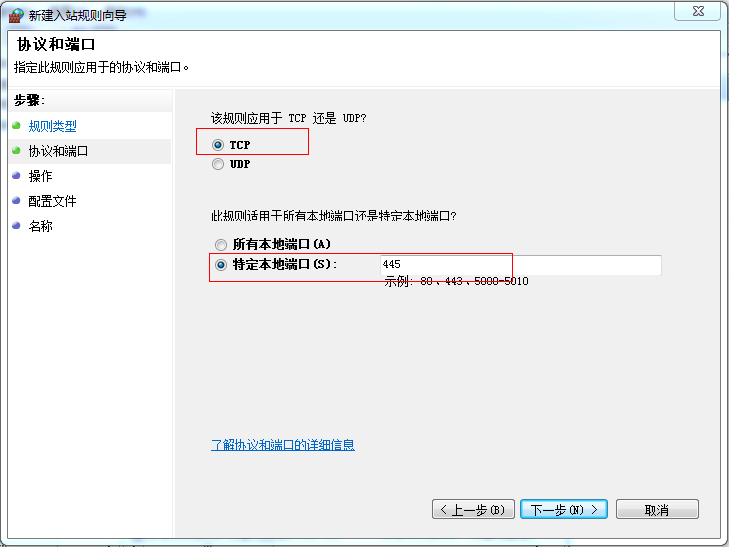

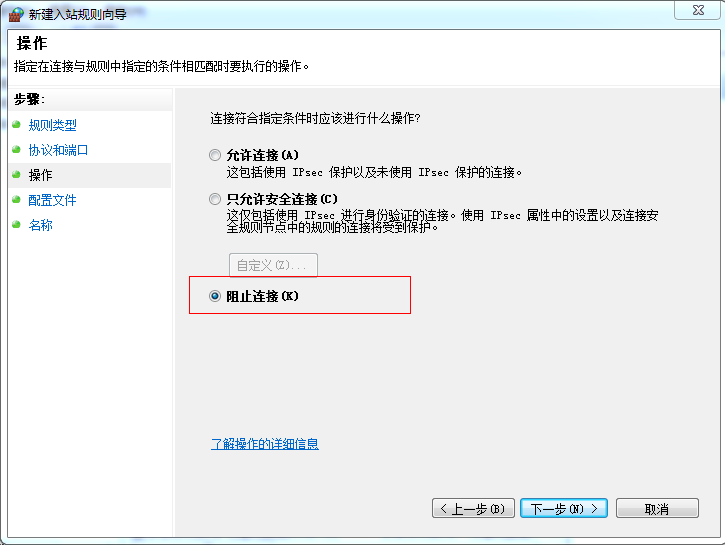

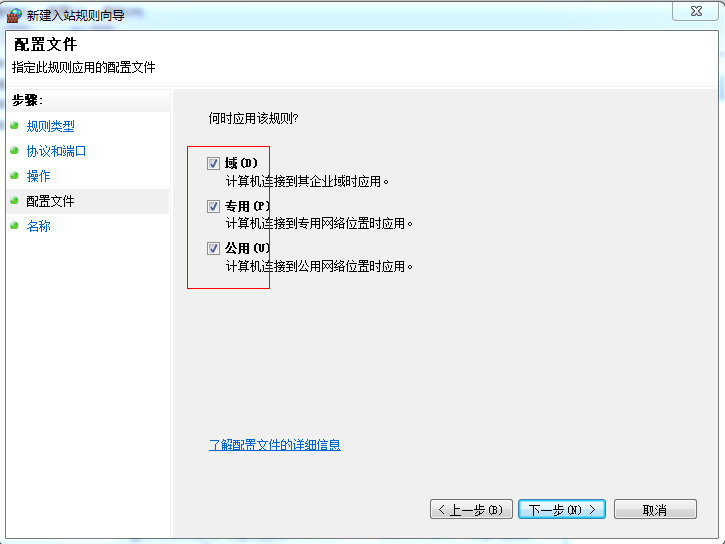

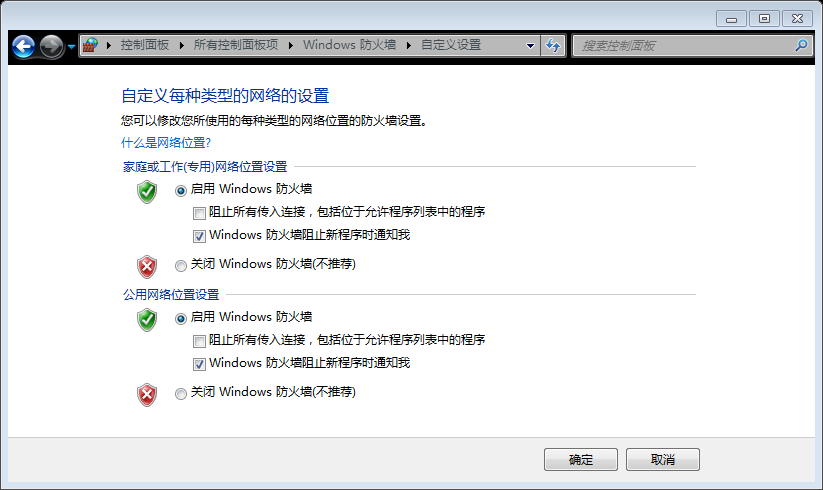

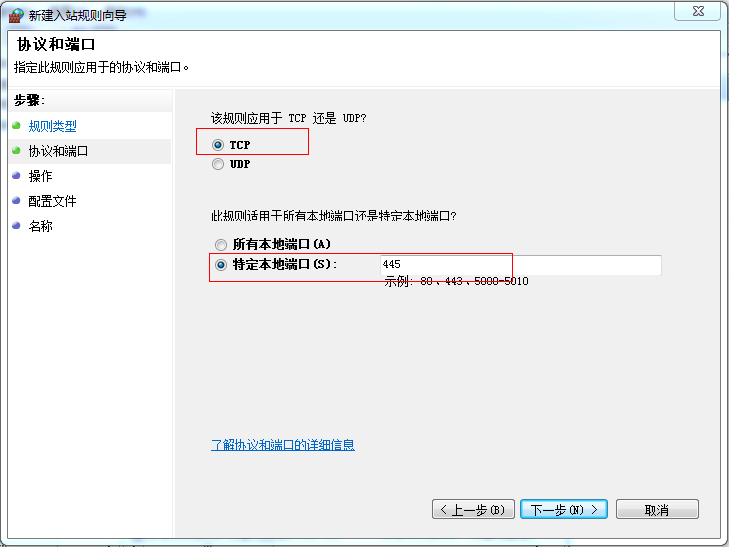

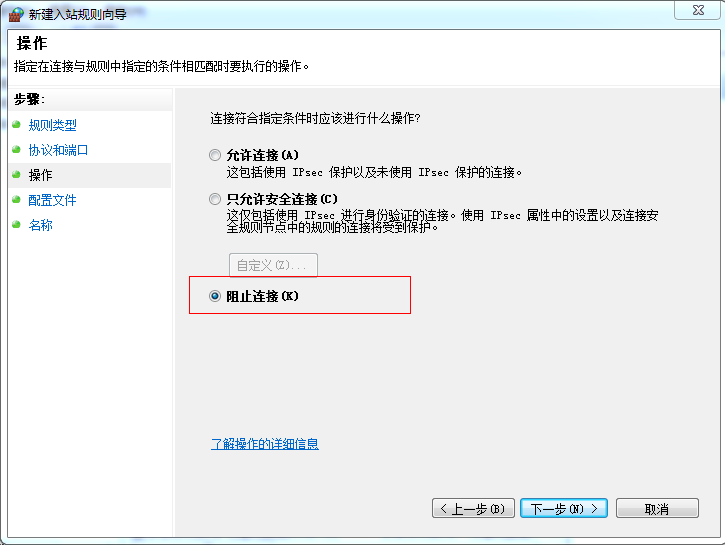

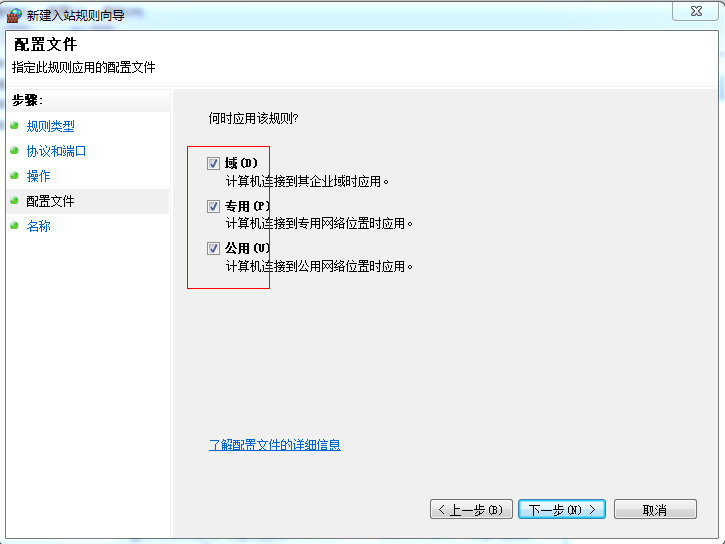

3、关闭SMB端口

在不影响业务的情况下,可关闭445端口,避免类似的攻击。但是可能会有相关程序会用到此端口,

所以不推荐此方法,建议用户优先采用更新补丁的方式。

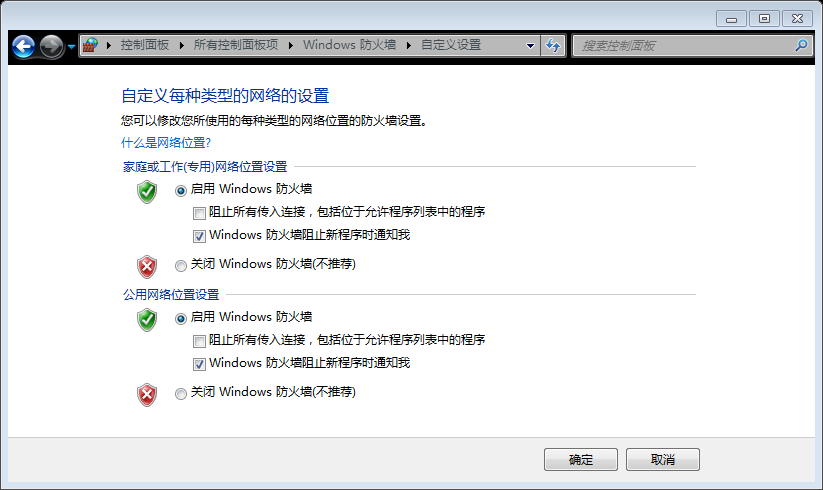

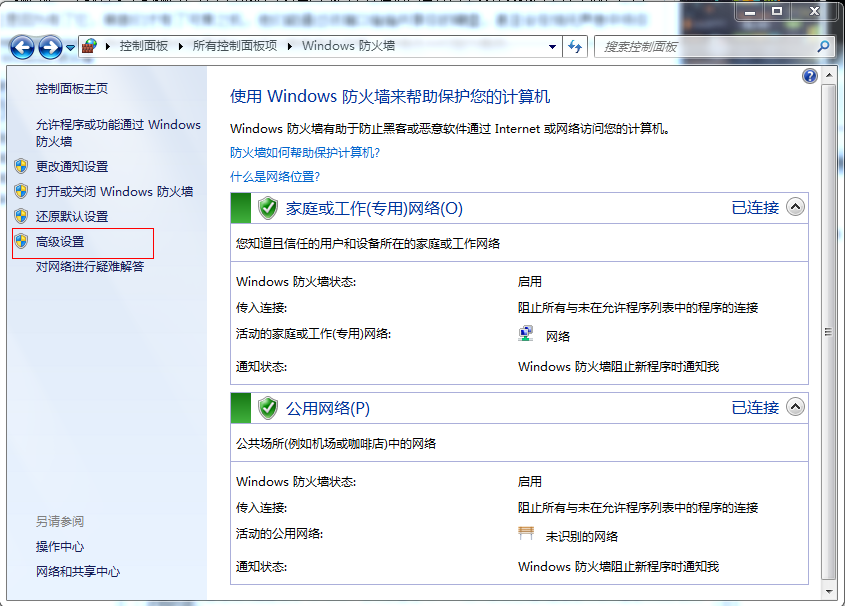

启用防火墙

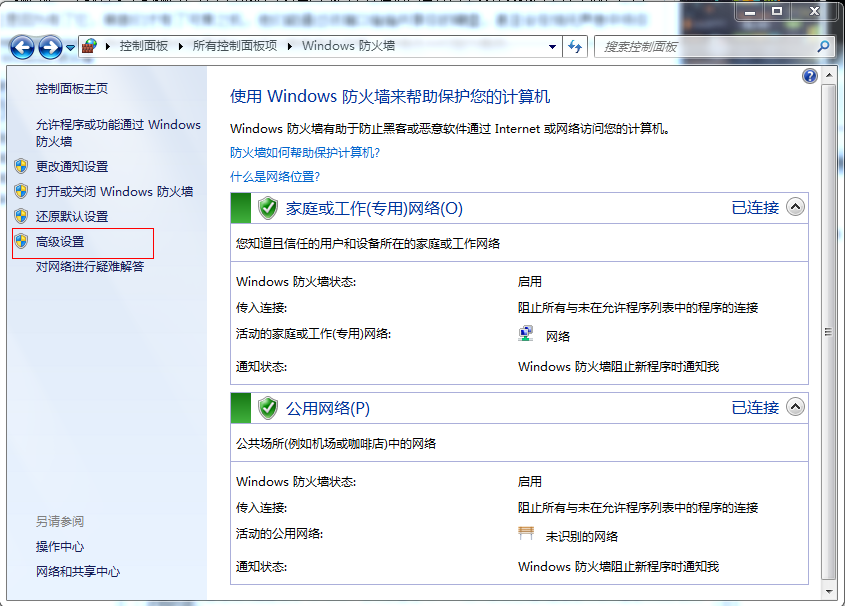

高级设置

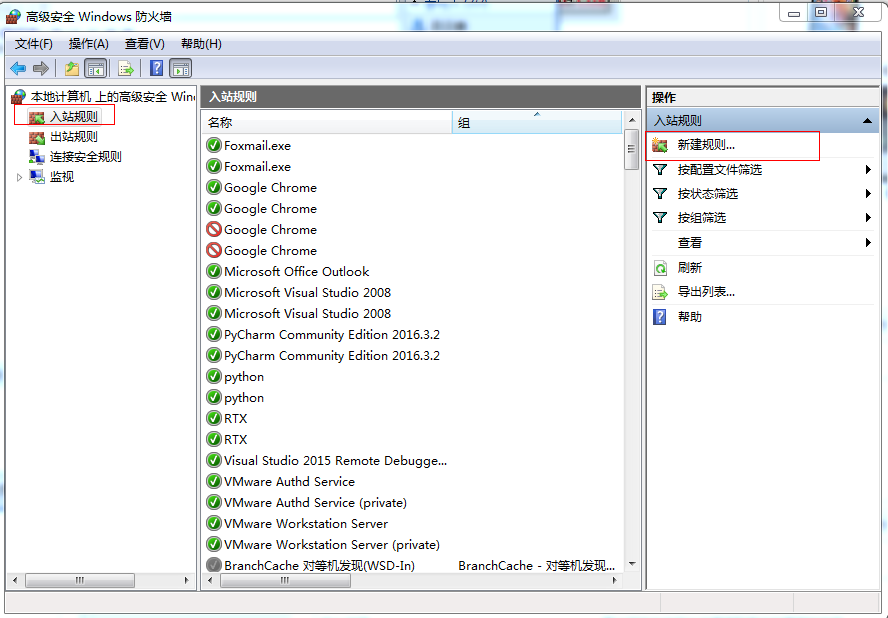

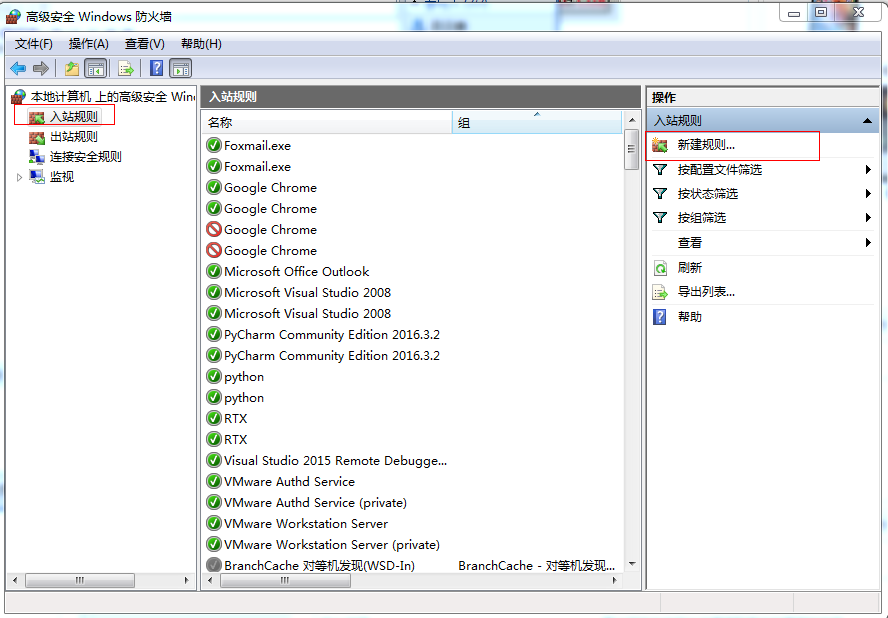

新建入站规则

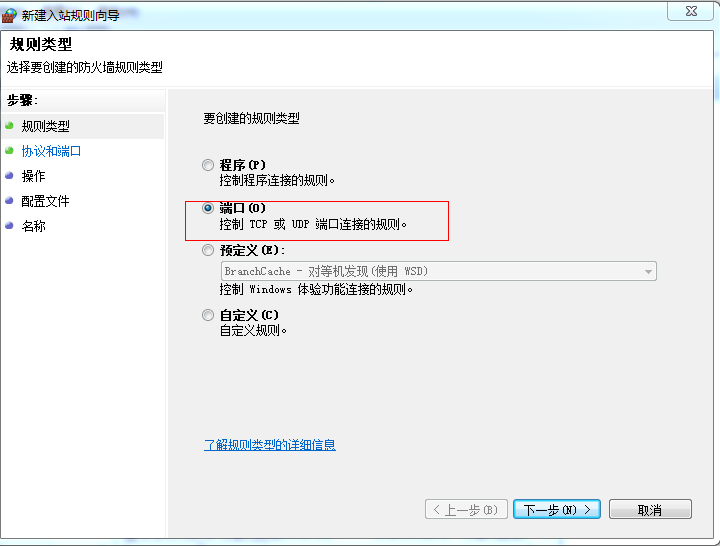

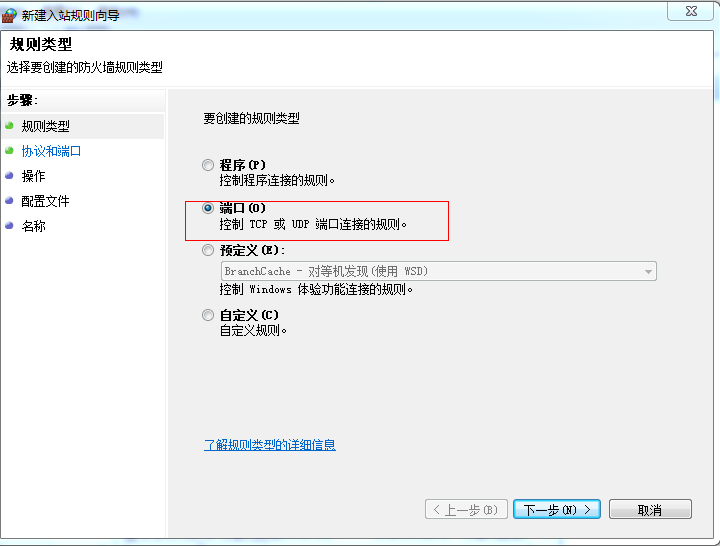

创建端口过滤规则

指定协议类型和端口号

阻止连接

规则应用到全部