shulun743 - 2014-10-12 12:43:00

系统:win8.1 32

浏览器:ie11 猎豹

操作:运行clt测试软件

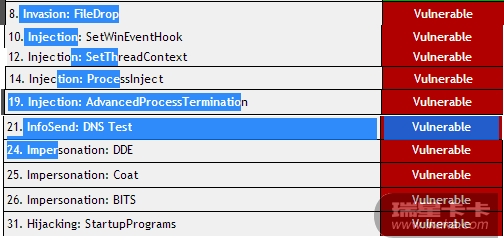

结果:发现瑞星有很多项目不拦截,怀疑是系统加固规则缺失!!!

用户系统信息:Mozilla/5.0 (Windows NT 6.3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/34.0.1847.137 Safari/537.36 LBBROWSER

浏览器:ie11 猎豹

操作:运行clt测试软件

结果:发现瑞星有很多项目不拦截,怀疑是系统加固规则缺失!!!

测试项目 | 动作 | 防御方式以及说明 |

| 9. Invasion: DebugControl | Protected | 没有日志,没有询问 访问物理内存 |

| 10. Injection: SetWinEventHook | 安装全局事件钩子d:\tool\测试工具\clt\plugins\setwineventhook.dll | 安装全局钩子阻止 |

| 12. Injection: SetThreadContext | 挂起其他进程的线程 c:\windows\explorer.exe | 操纵其他进程及线程阻止 |

| 14. Injection: ProcessInject | 修改其他进程的内存 c:\windows\system32\svchost.exe | 访问其它进程内存阻止 |

| 19. Injection: AdvancedProcessTermination | 调试其他进程 c:\windows\explorer.exe |

| 24. Impersonation: DDE | 访问COM接口 {7B8A2D94-0AC9-11D1-896C-00C04FB6BFC4} Security Manager 创建新进程 c:\program files\internet explorer\iexplore.exe |

| 25. Impersonation: Coat | 访问网络 修改注册表值HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\* 创建文件 创建文件 D:\TOOL\测试工具\CLT\logo.gif |

| 26. Impersonation: BITS | 创建文件 创、修、删文件 修改文件 \Device\NamedPipe\lsarpc 删除文件 | • Background Intelligent Transfer Service(BITS):这个系统服务能利用HTTP 1.1 在网路閒置时于背景传送资料, Windows Update会用到这项系统服务。 不建议设为停用。 |

| 31. Hijacking: StartupPrograms | 修改注册表值HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\StartupPrograms |

用户系统信息:Mozilla/5.0 (Windows NT 6.3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/34.0.1847.137 Safari/537.36 LBBROWSER