Zino_Davidoff - 2011-1-21 15:17:00

转自卡饭,写的很详细:kaka1:

何谓ark?

ARK英文全称:Anti Rootkit

ARK工具:反内核工具

可以获得系统最高权限,可以查看进程模块,查看隐藏进程,从而揪出木马病毒的一类工具

最有名的ark莫过于冰刃了,可谓人尽皆知,但可惜已经很老了,在新兴ark中最优秀的莫过于XueTr:

这里我介绍一些最常用的功能。帮助正在学习中的童鞋们快速入门,学会怎样用ark工具检查系统。

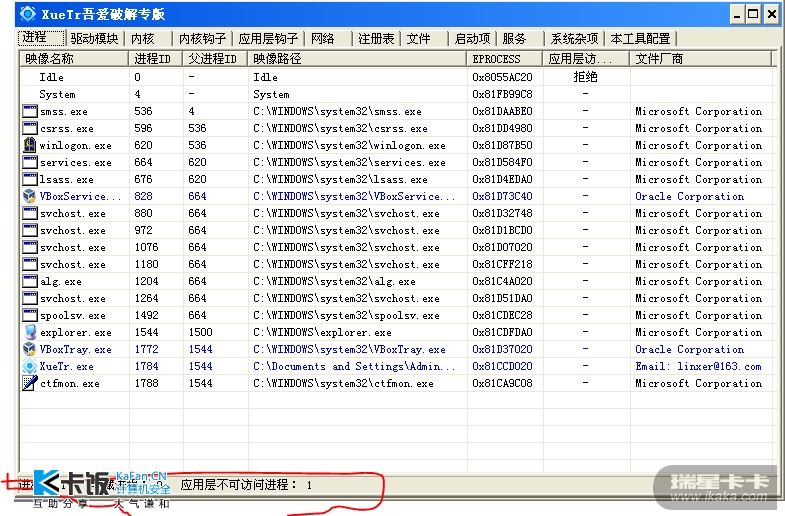

1,进程

当你双击xuetr图标后首先弹出的便是进程栏。进程栏下面有三项:进程,隐藏进程,应用层不可访问进程。如果发现有隐藏进程,以及超过一个应用层不可访问进程就要小心了,一般来说不会有隐藏进程,应用层不可访问进程一般只有一个(就是XueTr的进程)

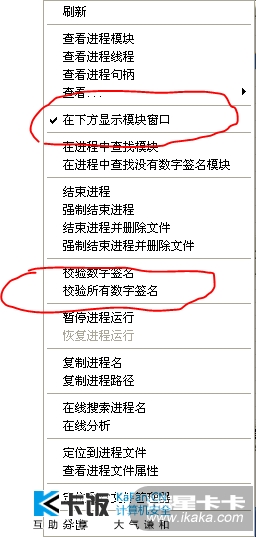

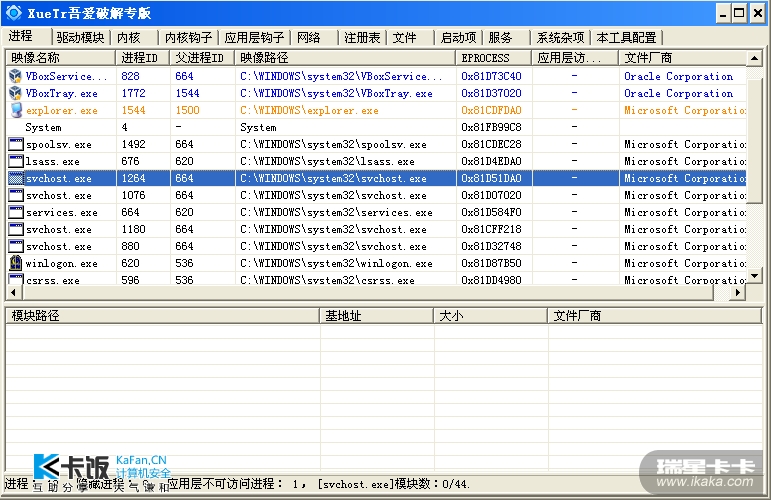

为了分析方便,我们可以右键,选择:在下方显示模块。接着再右键,选择“校验所有数字签名”,如图,

1.驱动检测到的可疑对象,隐藏服务、进程、被挂钩函数 ----> 红色

2.文件厂商是微软的 ----> 黑色

3.文件厂商非微软的 ----> 蓝色

4.如果您效验了所有签名,对没有签名的模块行 ---> 粉红色

5.进程标签下,当下方使用模块窗口时,对文件厂商是微软的进程,会检测其所有模块,如果有模块是非微软的 ----> 土黄色

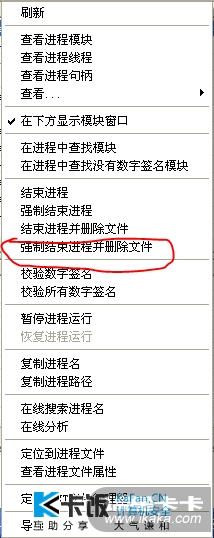

这时对于所有非黑色的进程都要检查一遍,看看是否有陌生进程,是否有数字签名,路径是否正确(比如一个貌似是系统文件的,却没有数字签名,路径很离奇(在临时文件夹下等)这时就应立即怀疑到那个文件。对于可疑的文件应立即右键,选择“复制文件名”然后上百度,谷歌,并且上传VT检查。如果确认是病毒,立即选择“强制结束进程并删除文件”解决掉病毒。

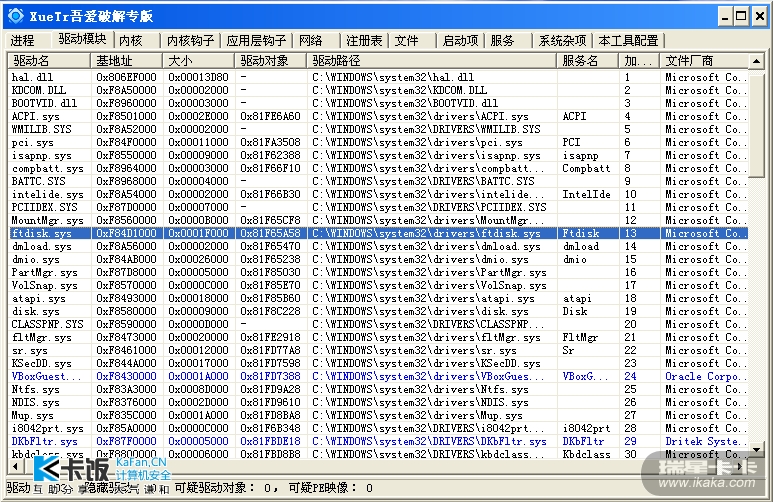

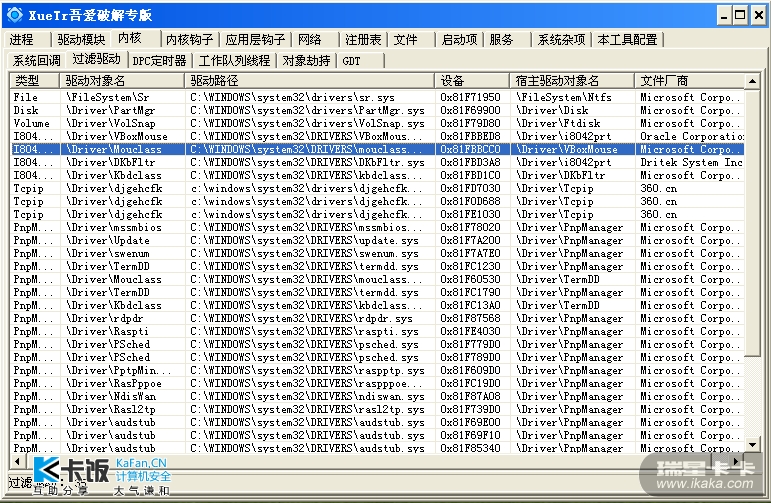

2,驱动模块

驱动模块是用来模拟被测试模块的上一级模块,相当于被测模块的主程序。它接收数据,将相关数据传送给被测模块,启用被测模块,并打印出相应的结果。 许多病毒通过加载驱动模块来获得系统的底层权限。

打开驱动模块栏后,右键,选择“校验所有数字签名”,这个过程可能会想稍慢,要耐心等待。

这时对于红色项要格外注意,很有可能就是病毒的驱动。当然也有不少是正常厂商的驱动,因为有些厂商偷懒,没有给自己软件的驱动加数字签名,当然个人开发的程序就更不可能有数字签名了,即使有数字签名也是一定就是安全文件。只是相对而言,安全的可能性比较高而已。这时就需要经验了,对于不能肯定的驱动建议上VT扫描。

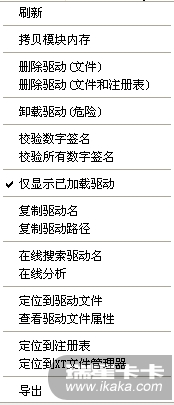

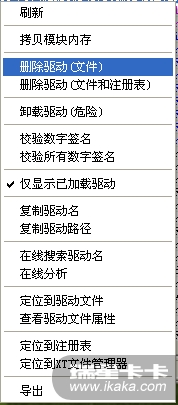

对于确定是病毒驱动的驱动有下列处理方法:

1,删除驱动(文件)表示仅仅删除驱动程序的文件

2,删除驱动(文件和注册表):表示不仅删除驱动程序的文件,还会删除与这个驱动程序对应的服务等信息的注册表键值。遇到驱动文件不存在的情况,会提示失败,但仍然会删除注册表相关信息。

3、卸载驱动(危险):卸载驱动程序是一个相当危险的操作,强烈建议您不要这么做,除非您有充分的把握,另外Win7下卸载驱动好像有Bug,卸载无关痛痒的驱动也会导致蓝屏

有的时候会出现“文件不存在”的现象,这有可能是残余项,也有可能是像XT那样的拒绝一切对其访问的文件驱动,这时应格外注意,有可能就是碰到非常牛X的病毒了。

3,内核

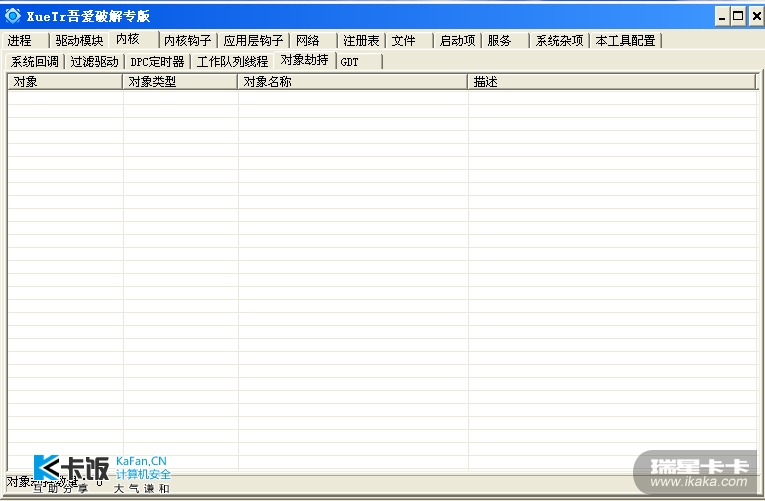

这里主要注意过滤驱动和对象劫持

过滤驱动:就是挂载在其他驱动上,对某设备的irp进行拦截过滤,可以对设备进行功能扩展,或是数据加密等,很灵活。

有许多病毒通过这种手段隐藏自己。

对象劫持:如果您的系统出现一些劫持情况,也不必惊慌,这可能是正常现象,因为有些安装有些杀毒软件会出现这个情况。如果是非杀软,就要特别注意了。

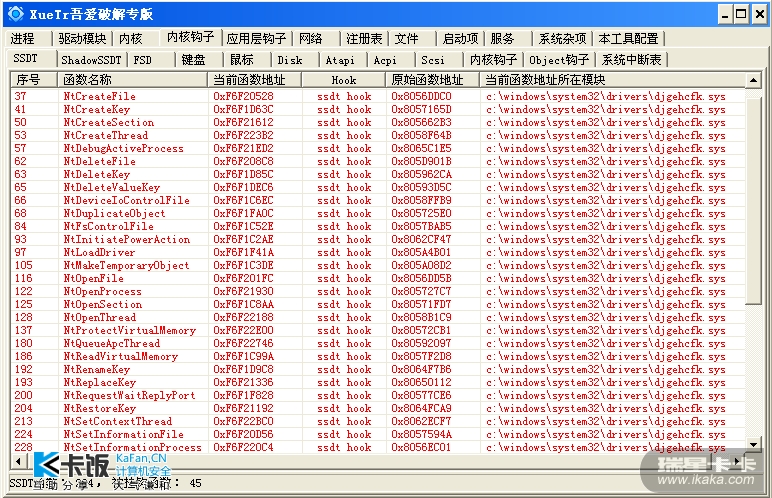

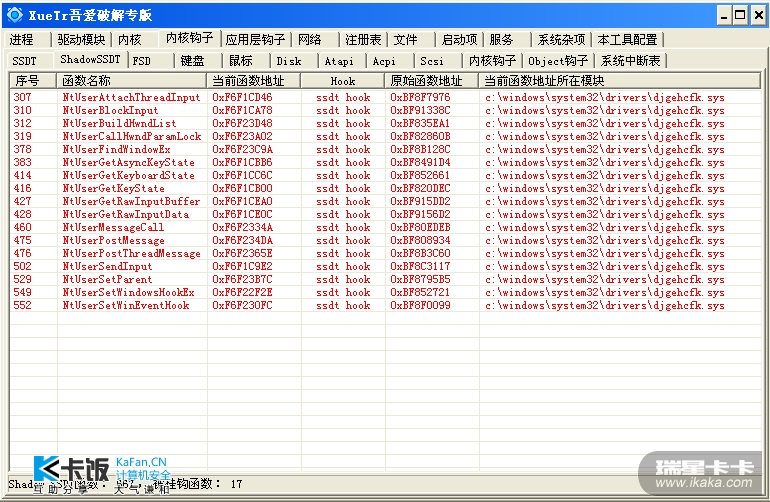

4,内核钩子

首先是SSDT,

SSDT:SSDT的全称是System Services Descriptor Table,系统服务描述符表。这个表就是一个把ring3的Win32 API和ring0的内核API联系起来。SSDT并不仅仅只包含一个庞大的地址索引表,它还包含着一些其它有用的信息,诸如地址索引的基地址、服务函数个数等。

通过修改此表的函数地址可以对常用windows函数及API进行hook,从而实现对一些关心的系统动作进行过滤、监控的目的。一些HIPS、防毒软件、系统监控、注册表监控软件往往会采用此接口来实现自己的监控模块。

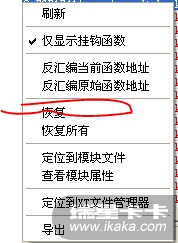

以上是定义,简单点说通过他可以监控系统内文件的行为。因此有可能被病毒利用。如果发现不属于HIPS、防毒软件、系统监控、注册表监控软件的程序,应立即右键,选择“恢复”(切勿选“恢复所有”否则你的杀软会挂掉)

Shadow SSDT同样也要注意,如果发现非安全软件的程序应立即恢复。

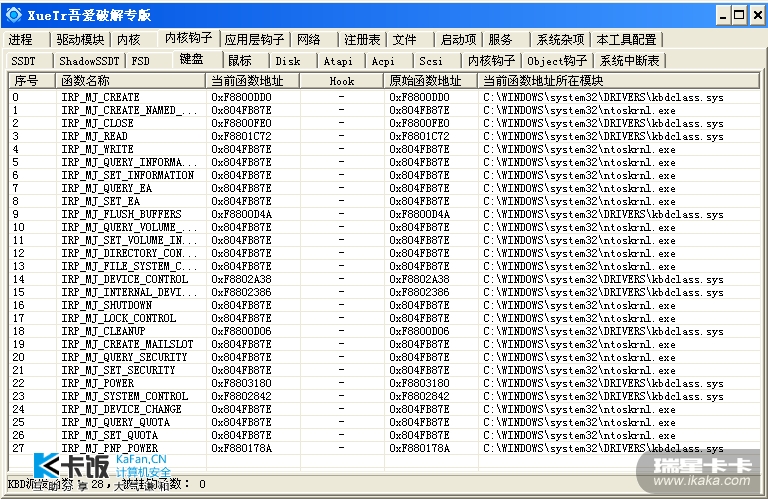

还有键盘,鼠标,有不少盗号病毒会挂钩鼠标,键盘来窃取信息。

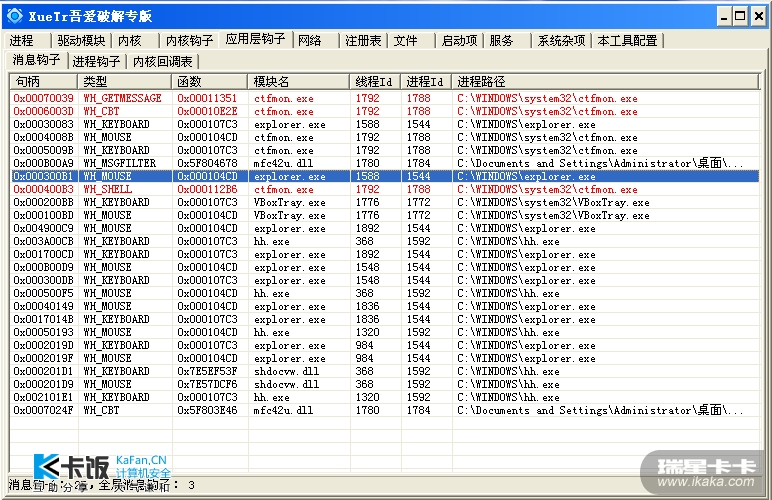

5,应用层钩子

这里主要要注意消息钩子,尤其是全局消息钩子,有很多病毒通过加载这种钩子来窃取黑客想要的信息。比如密码等。

6,注册表,文件

XT的注册表编辑器主要是一种高级的注册表编辑器,这里不介绍了。

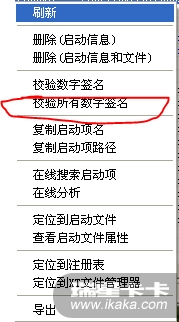

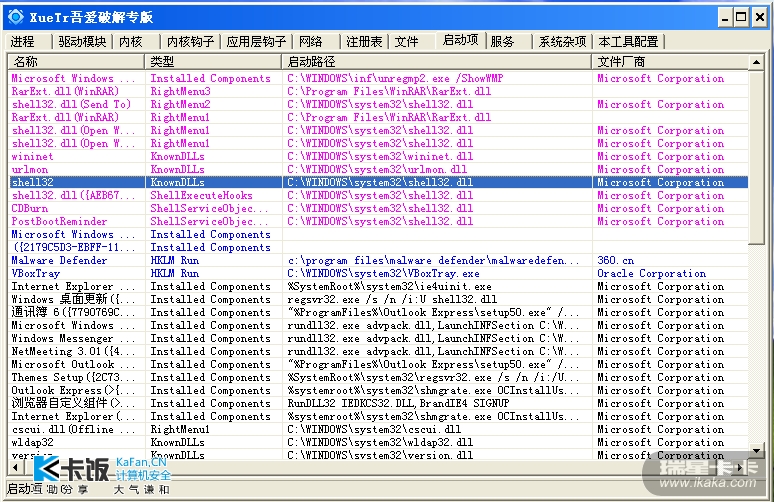

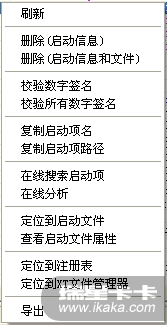

7,启动项

启动项要特别注意,毕竟病毒要想随机启动一般都会注入启动项的。这时应选择“校验所有数字签名"一项。如果发现粉红色的项应该立即上传VT扫描,如果确认是病毒应立即选择“删除启动信息及文件”一项,干掉病毒。有的时候可能会出现找不到文件的情况,这时就说明这是残留项,可以放心删除。

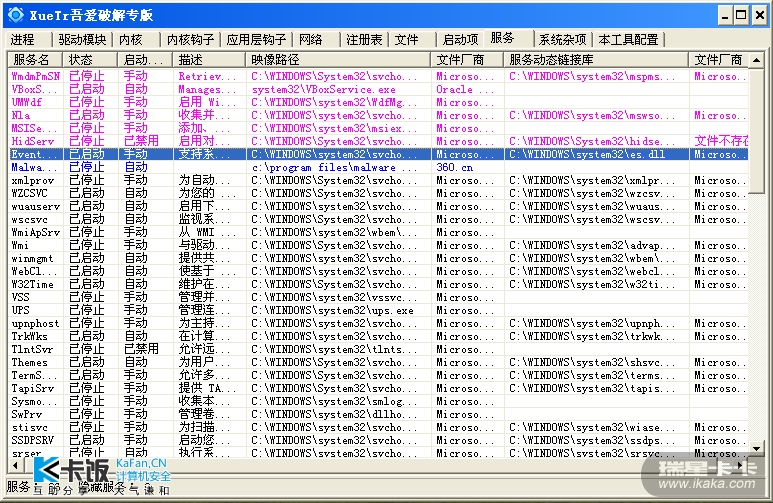

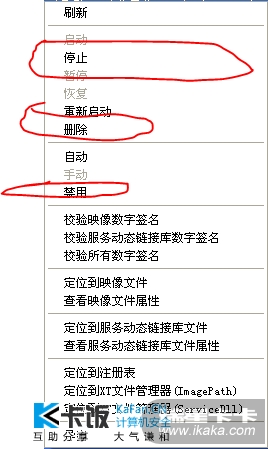

8,服务

病毒通常会加载某些服务来达到某种目的。打开后应选择“校验所有数字签名”一项,这时重点看没有数字签名的项,当然“已停止”的服务没必要去看,多半是残留项。如果确认是病毒的服务可以右键,选择“停止”,“删除”,“禁用”这样就可以解决掉病毒服务,或使病毒服务失去效力。

何谓ark?

ARK英文全称:Anti Rootkit

ARK工具:反内核工具

可以获得系统最高权限,可以查看进程模块,查看隐藏进程,从而揪出木马病毒的一类工具

最有名的ark莫过于冰刃了,可谓人尽皆知,但可惜已经很老了,在新兴ark中最优秀的莫过于XueTr:

这里我介绍一些最常用的功能。帮助正在学习中的童鞋们快速入门,学会怎样用ark工具检查系统。

1,进程

当你双击xuetr图标后首先弹出的便是进程栏。进程栏下面有三项:进程,隐藏进程,应用层不可访问进程。如果发现有隐藏进程,以及超过一个应用层不可访问进程就要小心了,一般来说不会有隐藏进程,应用层不可访问进程一般只有一个(就是XueTr的进程)

为了分析方便,我们可以右键,选择:在下方显示模块。接着再右键,选择“校验所有数字签名”,如图,

1.驱动检测到的可疑对象,隐藏服务、进程、被挂钩函数 ----> 红色

2.文件厂商是微软的 ----> 黑色

3.文件厂商非微软的 ----> 蓝色

4.如果您效验了所有签名,对没有签名的模块行 ---> 粉红色

5.进程标签下,当下方使用模块窗口时,对文件厂商是微软的进程,会检测其所有模块,如果有模块是非微软的 ----> 土黄色

这时对于所有非黑色的进程都要检查一遍,看看是否有陌生进程,是否有数字签名,路径是否正确(比如一个貌似是系统文件的,却没有数字签名,路径很离奇(在临时文件夹下等)这时就应立即怀疑到那个文件。对于可疑的文件应立即右键,选择“复制文件名”然后上百度,谷歌,并且上传VT检查。如果确认是病毒,立即选择“强制结束进程并删除文件”解决掉病毒。

2,驱动模块

驱动模块是用来模拟被测试模块的上一级模块,相当于被测模块的主程序。它接收数据,将相关数据传送给被测模块,启用被测模块,并打印出相应的结果。 许多病毒通过加载驱动模块来获得系统的底层权限。

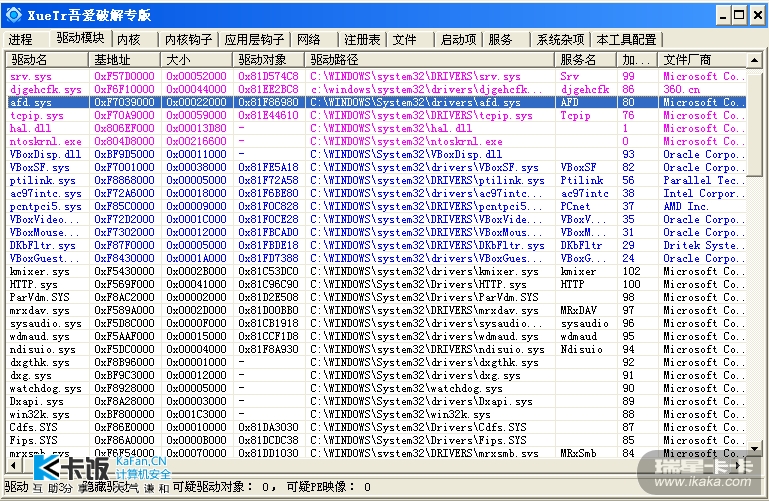

打开驱动模块栏后,右键,选择“校验所有数字签名”,这个过程可能会想稍慢,要耐心等待。

这时对于红色项要格外注意,很有可能就是病毒的驱动。当然也有不少是正常厂商的驱动,因为有些厂商偷懒,没有给自己软件的驱动加数字签名,当然个人开发的程序就更不可能有数字签名了,即使有数字签名也是一定就是安全文件。只是相对而言,安全的可能性比较高而已。这时就需要经验了,对于不能肯定的驱动建议上VT扫描。

对于确定是病毒驱动的驱动有下列处理方法:

1,删除驱动(文件)表示仅仅删除驱动程序的文件

2,删除驱动(文件和注册表):表示不仅删除驱动程序的文件,还会删除与这个驱动程序对应的服务等信息的注册表键值。遇到驱动文件不存在的情况,会提示失败,但仍然会删除注册表相关信息。

3、卸载驱动(危险):卸载驱动程序是一个相当危险的操作,强烈建议您不要这么做,除非您有充分的把握,另外Win7下卸载驱动好像有Bug,卸载无关痛痒的驱动也会导致蓝屏

有的时候会出现“文件不存在”的现象,这有可能是残余项,也有可能是像XT那样的拒绝一切对其访问的文件驱动,这时应格外注意,有可能就是碰到非常牛X的病毒了。

3,内核

这里主要注意过滤驱动和对象劫持

过滤驱动:就是挂载在其他驱动上,对某设备的irp进行拦截过滤,可以对设备进行功能扩展,或是数据加密等,很灵活。

有许多病毒通过这种手段隐藏自己。

对象劫持:如果您的系统出现一些劫持情况,也不必惊慌,这可能是正常现象,因为有些安装有些杀毒软件会出现这个情况。如果是非杀软,就要特别注意了。

4,内核钩子

首先是SSDT,

SSDT:SSDT的全称是System Services Descriptor Table,系统服务描述符表。这个表就是一个把ring3的Win32 API和ring0的内核API联系起来。SSDT并不仅仅只包含一个庞大的地址索引表,它还包含着一些其它有用的信息,诸如地址索引的基地址、服务函数个数等。

通过修改此表的函数地址可以对常用windows函数及API进行hook,从而实现对一些关心的系统动作进行过滤、监控的目的。一些HIPS、防毒软件、系统监控、注册表监控软件往往会采用此接口来实现自己的监控模块。

以上是定义,简单点说通过他可以监控系统内文件的行为。因此有可能被病毒利用。如果发现不属于HIPS、防毒软件、系统监控、注册表监控软件的程序,应立即右键,选择“恢复”(切勿选“恢复所有”否则你的杀软会挂掉)

Shadow SSDT同样也要注意,如果发现非安全软件的程序应立即恢复。

还有键盘,鼠标,有不少盗号病毒会挂钩鼠标,键盘来窃取信息。

5,应用层钩子

这里主要要注意消息钩子,尤其是全局消息钩子,有很多病毒通过加载这种钩子来窃取黑客想要的信息。比如密码等。

6,注册表,文件

XT的注册表编辑器主要是一种高级的注册表编辑器,这里不介绍了。

7,启动项

启动项要特别注意,毕竟病毒要想随机启动一般都会注入启动项的。这时应选择“校验所有数字签名"一项。如果发现粉红色的项应该立即上传VT扫描,如果确认是病毒应立即选择“删除启动信息及文件”一项,干掉病毒。有的时候可能会出现找不到文件的情况,这时就说明这是残留项,可以放心删除。

8,服务

病毒通常会加载某些服务来达到某种目的。打开后应选择“校验所有数字签名”一项,这时重点看没有数字签名的项,当然“已停止”的服务没必要去看,多半是残留项。如果确认是病毒的服务可以右键,选择“停止”,“删除”,“禁用”这样就可以解决掉病毒服务,或使病毒服务失去效力。