http://8q03q9.8800.org/aa/a4.htm?83 终于见到我们熟悉的东西了。 我们将此链接地址粘贴至freshow的obj区,选中它的父级链接

http://www.insun.com.cn/user/User_Recharge.js,点击insert按钮,插入freshow的收集区域。后面的我想大家应该都会解密了,这里就不在讲解了。freshow日志如下:

Log is generated by FreShow.

[wide]http://www.insun.com.cn/

[script]http://www.insun.com.cn/yy_js/now.js

[script]http://www.insun.com.cn/js/digg.js

[script]http://www.insun.com.cn/js/idate.js

[script]http://www.insun.com.cn/plus/Advertise.asp?i=45

[script]http://www.insun.com.cn/TanyourInc/loadflash.js

[ani]http://www.insun.com.cn/Image/SM5_bg.jpg);margin:3px;width:222px;height:22px;border:1px

[frame]http://www.insun.com.cn/user/userlogin.asp

[script]http://www.insun.com.cn/user/User_Recharge.js

[object]http://8q03q9.8800.org/aa/a4.htm?83 [frame]http://8q03q9.8800.org/aa/360.htm

[frame]http://8q03q9.8800.org/aa/he.htm

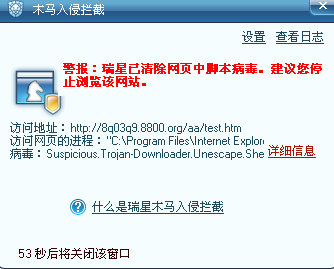

[frame]http://8q03q9.8800.org/aa/test.htm

[frame]http://8q03q9.8800.org/aa/02.htm

[frame]http://8q03q9.8800.org/aa/pp.htm

[script]http://8q03q9.8800.org/aa/\"http:\/\/js.tongji.linezing.com\/1081637\/tongji.js\"

[script]http://s6.cnzz.com/stat.php?id=1408285&web_id=1408285

[script]http://www.insun.com.cn/plus/Advertise.asp?i=52

[script]http://www.insun.com.cn/plus/Advertise.asp?i=49

[script]http://www.insun.com.cn/plus/Advertise.asp?i=46

[script]http://www.insun.com.cn/plus/Advertise.asp?i=48

[frame]http://www.insun.com.cn/a_images/hzhb/youqing.html

[script]http://pw.cnzz.com/c.php?id=80008413&l=2

[script]http://www.google-analytics.com/urchin.js

[script]http://www.insun.com.cn/TanyourInc/ajax.js

完整日志分析,请查看

瑞星网站每日安全播报(2009年7月31日) 。