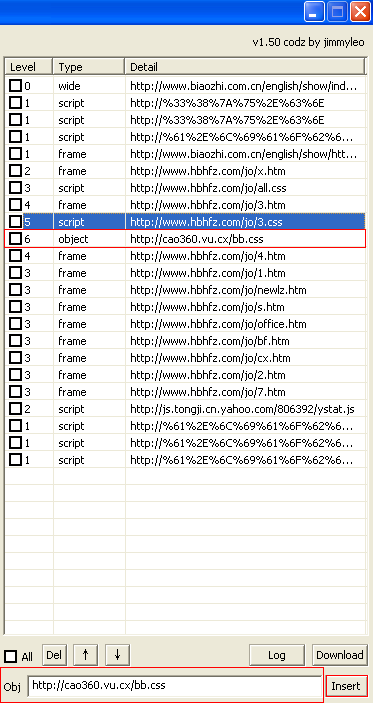

我们将解密出网马地址复制粘贴至obj区,点击insert按钮将其插入到数据收集区,至此其中一个恶意网址分析告一段落。补充:当所有恶意网址分析完毕后,点击all按钮选择所有,点击log按钮格式化输出分析结果,直接在论坛发帖,可以和别人分享你的解密结果:kaka12:

Log is generated by FreShow.

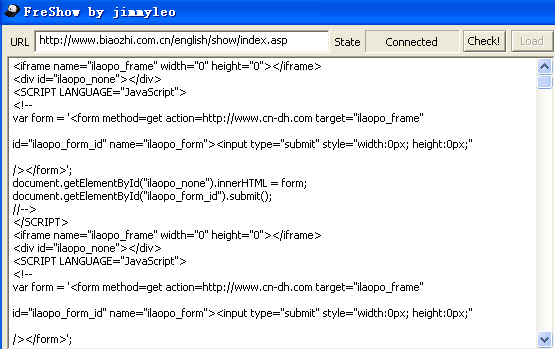

[wide]http://www.biaozhi.com.cn/english/show/index.asp

[script]http://%33%38%7A%75%2E%63%6E

[script]http://%33%38%7A%75%2E%63%6E

[script]http://%61%2E%6C%69%61%6F%62%61%6D%6D%2E%63%6F%6D/js.js

[frame]http://www.biaozhi.com.cn/english/show/http:\/\/www.hbhfz.com\/jo\/360.htm

[frame]http://www.hbhfz.com/jo/x.htm

[script]http://www.hbhfz.com/jo/all.css

[frame]http://www.hbhfz.com/jo/3.htm

[script]http://www.hbhfz.com/jo/3.css

[object]http://cao360.vu.cx/bb.css这个不是完整的结果,期待你分析的最终结果哟!!!