左眼球 - 2009-5-19 10:18:00

作者:网络转载 来源:网络转载

一、名词解释(更详细的解释请查看百度百科)

1.文件:文件是一个具有符号的一组相关联元素的有序序列.文件可以包含范围非常广泛的内容.系统和用户都可以将具有一定独立功能的程序模块,一组数据或一组文字命名为一个文件.文件是以单个名称在计算机上存储的信息集合.文件可以是文本文档,图片,程序等.在大多数系统中,设备(如输入输出设备con,串口设备aux,并口设备com1,打印机pkn等)也是以文件或文件夹的形式出现的,我们建立文件时一般不能使用系统设备名,也不能包含/\":<>*?|这几个字符,文件还可以有扩展名,一般用3个字符表示.

DOS系统只支持最多8个字符的文件名和3个字符的扩展名,而windows中最多可以有255个字符.如何在DOS中访问文件名大于8个字符的文件或文件夹,等下实践部分会讲到.

2.文件路径:通俗地讲,就是文件在磁盘上的位置,这个位置是唯一确定的.

如C:\WINDOWS\inf94.PNF 这就是文件1394.PND的完整路径

在linux中访问这个文件的路径是不一样的,比如可能是/mnt/hda1/WINDOWS/inf/1394.PNF

大家都知道,DOS是不支持长文件名的,那它如何访到这样的路径的文件呢?请关注实践部分.

3. 注册表:注册表包含Windows在运行期间不断引用的信息,如每个用户的配置文件,计算机上安装的应用程序(如杀毒软件的注册或激活信息)以及每个应用程序可以创建的文档类型,文件夹和应用程序图标的属性表设置,系统上存在哪些硬件以及正在使用哪些端口.注册表文件的大小被限制在大约40MB

windows系统中编辑注册表的工具叫注册表编辑器,有些linux系统也提供类似的工具,如Ubuntu中叫做配制文件编辑器.

在windows下打开注册表编辑器的方法:依次单击开始,运行,键入regedit,然后单击确定.

点击帮助,帮助主题,以查看有关注册表的更多内容.(一定要弄明白)

4.注册表路径:某个设置项所在的位置,类似于文件路径.

例如HKEY_LOCAL_MACHINE\SOFTWARE\Python\PythonCore.5\InstallPath,这里存放了Python这个软件的安装位置.

二、实践

1.查看隐藏文件

大家先找一下你的系统盘下有没有一个名为boot.ini的文件.如果你看不到这个文件,请按如下方式操作:

打开我的电脑,点击工具,文件夹选项,查看,

显示系统文件夹的内容前打勾 (操作1)

隐藏受保护的操作系统文件(推荐)前面的勾去掉 (操作2)

显示所有文件和文件夹前打勾 (操作3)

隐藏已知文件类型的扩展名前的勾去掉. (操作4)

确定.

这是系统的重要设置之一,在windows中,所有设置都是保存在注册表中的.下面我们通过修改注册表来实现和上述操作同样的功能:

按快捷键Win+R,输入regedit,按Enter

双击HKEY_CURRENT_USER(也可以点前面的加号的,和资源管理器中的操作是一样的),双击Software,再依次点Microsoft,Windows,CurrentVersion,Explorer,Advanced(以后我直接给出路径HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced,不再详细说了).

看右边,有个ShowSuperHidden,双击它,将数值数据改为0,刷新下资源管理器,那些显示的系统文件又重新隐藏起来了,改回1,就又显示了.(相当于上面的操作2)

Hidden这个键值由0改为1,相当于上面的操作3

操作4可以修改HideFileExt的值

上面的操作1,大家可以自己找下,然后回复,前三个回答正确的加分.

三、.特殊文件夹的建立

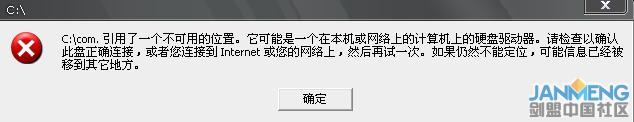

1.大家试试:在C盘根目录新建一个文件夹,改名为com1,改不了,对吧.因为这是一个设备名,那我们把它改为com吧,这下行了.不过这不是我们的目的,我们的目的是改为com1,怎么办?请按如下方式操作:

按快捷键Win+R,输入cmd,按Enter

输入cd\后按Enter.

输入ren \\.\c:\com com1后按Enter

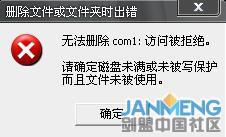

好了,这下成功了,你删除它试试,出问题了,系统找不到指定文件?

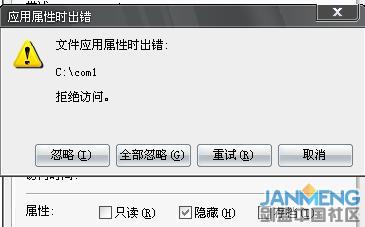

也无法更改它的属性?

要删除这个文件夹,请输入rd \\.\c:\com1

原理解释:rd是删除目录的命令,通常的做法是rd com1,但这里会失败,所以我们就把这个文件夹作为网络上的一个设备来访问,\\代表网络,.代表本机,如果是其他机器,必须输入IP地址,c:\代表C盘.

其他设备名也是类似的.

2,现在我们来建另外一种特殊文件夹.

还是在CMD中,输入md com..\\

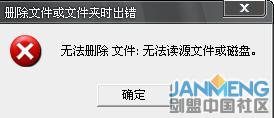

在资源管理器中删除它试试,无法读盘?

也不能打开?

刚才的com1是可以打开的,不知大家试了没?并且可以放任何文件.

不过我们依然可以在里面放东西,只是要在CMD中操作而已.

删除它也很容易.输入rd com..\\

先讲这两类特殊文件吧,多了大家可能记不住,关于上面讲到的几个命令,不要求很了解,只要跟着操作就行.如果你要深入了解,请输入rd /?或md /?或ren /?

四、玩个病毒

说是病毒,其实并不是病毒,只是个演示程序,大家来玩一下吧(见附件)

这个演示程序的作用是让你的隐藏文件无法显示,是通过修改注册表来达到这个目的的.大家改回来就是了.(在文件夹选项中修改,或直接修改注册表)

但是大家可能会发现,可以正常修改,但是改完了后刷新又变成原来的样子了,隐藏文件还是无法显示.

嗯,是的,演示程序每隔一定时间(0.5秒)会检测一下注册表键值,发现你修改了,再改回来,呵呵.

如何清除?

打开任务管理器(右击任务栏,选择任务管理器),进程,找到并选中anti.exe,结束进程,是.

再修改文件夹选项或注册表,删除程序.(不删也可以,你可以收藏,只要不运行就没事,运行了也不不怕,因为你现在已经学会怎么杀它了)

四.DOS中如何访问长文件名

大家重新打开CMD窗口.

输入cd..

这时,光标所有行显示的路径是C:\Documents and Settings

你输入debug,回车

再输入q,回车

这时显示为C:\DOCUME~1

其实这两个是同一个路径,后者DOCUME~1只有8个字符了,这个才是在DOS可用的,我们的CMD虽然和DOS差不多,但还是有些区别的.

按Win+R,输入c:\docume~1试试吧(windows是不区分大小写的)

长文件名改为短文件名的规则是取文件夹名称的前六个字符,然后加~1这两个字符,对于文件名,也是类似的,但还需加上后缀名.例如下面这个:

C:\Documents and Settings\dream\Cookies\dream@www.ratebbs[2].txt

改成短文件名就是

c:\docume~1\dream\cookies\dream@~1.txt

验证是否正确,大家在运行中输入一下就知道了.

上面的实践部分请大家一定要自己操作一遍,理解不理解又是另外一回事了..因为涉及到一些DOS命令,有些人可能不明白,你只要操作就是了,以后我们会深入讲解的.

一、名词解释(更详细的解释请查看百度百科)

1.文件:文件是一个具有符号的一组相关联元素的有序序列.文件可以包含范围非常广泛的内容.系统和用户都可以将具有一定独立功能的程序模块,一组数据或一组文字命名为一个文件.文件是以单个名称在计算机上存储的信息集合.文件可以是文本文档,图片,程序等.在大多数系统中,设备(如输入输出设备con,串口设备aux,并口设备com1,打印机pkn等)也是以文件或文件夹的形式出现的,我们建立文件时一般不能使用系统设备名,也不能包含/\":<>*?|这几个字符,文件还可以有扩展名,一般用3个字符表示.

DOS系统只支持最多8个字符的文件名和3个字符的扩展名,而windows中最多可以有255个字符.如何在DOS中访问文件名大于8个字符的文件或文件夹,等下实践部分会讲到.

2.文件路径:通俗地讲,就是文件在磁盘上的位置,这个位置是唯一确定的.

如C:\WINDOWS\inf94.PNF 这就是文件1394.PND的完整路径

在linux中访问这个文件的路径是不一样的,比如可能是/mnt/hda1/WINDOWS/inf/1394.PNF

大家都知道,DOS是不支持长文件名的,那它如何访到这样的路径的文件呢?请关注实践部分.

3. 注册表:注册表包含Windows在运行期间不断引用的信息,如每个用户的配置文件,计算机上安装的应用程序(如杀毒软件的注册或激活信息)以及每个应用程序可以创建的文档类型,文件夹和应用程序图标的属性表设置,系统上存在哪些硬件以及正在使用哪些端口.注册表文件的大小被限制在大约40MB

windows系统中编辑注册表的工具叫注册表编辑器,有些linux系统也提供类似的工具,如Ubuntu中叫做配制文件编辑器.

在windows下打开注册表编辑器的方法:依次单击开始,运行,键入regedit,然后单击确定.

点击帮助,帮助主题,以查看有关注册表的更多内容.(一定要弄明白)

4.注册表路径:某个设置项所在的位置,类似于文件路径.

例如HKEY_LOCAL_MACHINE\SOFTWARE\Python\PythonCore.5\InstallPath,这里存放了Python这个软件的安装位置.

二、实践

1.查看隐藏文件

大家先找一下你的系统盘下有没有一个名为boot.ini的文件.如果你看不到这个文件,请按如下方式操作:

打开我的电脑,点击工具,文件夹选项,查看,

显示系统文件夹的内容前打勾 (操作1)

隐藏受保护的操作系统文件(推荐)前面的勾去掉 (操作2)

显示所有文件和文件夹前打勾 (操作3)

隐藏已知文件类型的扩展名前的勾去掉. (操作4)

确定.

这是系统的重要设置之一,在windows中,所有设置都是保存在注册表中的.下面我们通过修改注册表来实现和上述操作同样的功能:

按快捷键Win+R,输入regedit,按Enter

双击HKEY_CURRENT_USER(也可以点前面的加号的,和资源管理器中的操作是一样的),双击Software,再依次点Microsoft,Windows,CurrentVersion,Explorer,Advanced(以后我直接给出路径HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced,不再详细说了).

看右边,有个ShowSuperHidden,双击它,将数值数据改为0,刷新下资源管理器,那些显示的系统文件又重新隐藏起来了,改回1,就又显示了.(相当于上面的操作2)

Hidden这个键值由0改为1,相当于上面的操作3

操作4可以修改HideFileExt的值

上面的操作1,大家可以自己找下,然后回复,前三个回答正确的加分.

三、.特殊文件夹的建立

1.大家试试:在C盘根目录新建一个文件夹,改名为com1,改不了,对吧.因为这是一个设备名,那我们把它改为com吧,这下行了.不过这不是我们的目的,我们的目的是改为com1,怎么办?请按如下方式操作:

按快捷键Win+R,输入cmd,按Enter

输入cd\后按Enter.

输入ren \\.\c:\com com1后按Enter

好了,这下成功了,你删除它试试,出问题了,系统找不到指定文件?

也无法更改它的属性?

要删除这个文件夹,请输入rd \\.\c:\com1

原理解释:rd是删除目录的命令,通常的做法是rd com1,但这里会失败,所以我们就把这个文件夹作为网络上的一个设备来访问,\\代表网络,.代表本机,如果是其他机器,必须输入IP地址,c:\代表C盘.

其他设备名也是类似的.

2,现在我们来建另外一种特殊文件夹.

还是在CMD中,输入md com..\\

在资源管理器中删除它试试,无法读盘?

也不能打开?

刚才的com1是可以打开的,不知大家试了没?并且可以放任何文件.

不过我们依然可以在里面放东西,只是要在CMD中操作而已.

删除它也很容易.输入rd com..\\

先讲这两类特殊文件吧,多了大家可能记不住,关于上面讲到的几个命令,不要求很了解,只要跟着操作就行.如果你要深入了解,请输入rd /?或md /?或ren /?

四、玩个病毒

说是病毒,其实并不是病毒,只是个演示程序,大家来玩一下吧(见附件)

这个演示程序的作用是让你的隐藏文件无法显示,是通过修改注册表来达到这个目的的.大家改回来就是了.(在文件夹选项中修改,或直接修改注册表)

但是大家可能会发现,可以正常修改,但是改完了后刷新又变成原来的样子了,隐藏文件还是无法显示.

嗯,是的,演示程序每隔一定时间(0.5秒)会检测一下注册表键值,发现你修改了,再改回来,呵呵.

如何清除?

打开任务管理器(右击任务栏,选择任务管理器),进程,找到并选中anti.exe,结束进程,是.

再修改文件夹选项或注册表,删除程序.(不删也可以,你可以收藏,只要不运行就没事,运行了也不不怕,因为你现在已经学会怎么杀它了)

四.DOS中如何访问长文件名

大家重新打开CMD窗口.

输入cd..

这时,光标所有行显示的路径是C:\Documents and Settings

你输入debug,回车

再输入q,回车

这时显示为C:\DOCUME~1

其实这两个是同一个路径,后者DOCUME~1只有8个字符了,这个才是在DOS可用的,我们的CMD虽然和DOS差不多,但还是有些区别的.

按Win+R,输入c:\docume~1试试吧(windows是不区分大小写的)

长文件名改为短文件名的规则是取文件夹名称的前六个字符,然后加~1这两个字符,对于文件名,也是类似的,但还需加上后缀名.例如下面这个:

C:\Documents and Settings\dream\Cookies\dream@www.ratebbs[2].txt

改成短文件名就是

c:\docume~1\dream\cookies\dream@~1.txt

验证是否正确,大家在运行中输入一下就知道了.

上面的实践部分请大家一定要自己操作一遍,理解不理解又是另外一回事了..因为涉及到一些DOS命令,有些人可能不明白,你只要操作就是了,以后我们会深入讲解的.