4.

恶意行为检测的敏感度的建议(重要建议之三)

现在恶意行为监测的敏感度实在是有些低,一些明显是病毒的行为不能报出来。(比如大部分感染性病毒的感染文件操作)病毒完全可以不写注册表,不干掉杀毒软件,不做其他“主动防御认为是 危险的动作” 直接就感染文件,感染后退出,利用被感染的文件下载木马(之前的Win32.Downloader就是这样)。

因此希望提高对于感染型病毒的行为的检测。通过监控进程调用的API序列判断其动作,比如某进程依次调用FindFirstFile,FindNextFile,CreateFile,WriteFire等,那么就可以判断他是感染型病毒了。再比如某病毒调用UrlDownloadToFile,Winexec函数就基本上可以判断它是在下载东西。这样的行为检测应该不难吧,希望工程师认真考虑。

5.

Rootkit检测工具

现在很多病毒可以挂钩子隐藏自身,比如修改SSDT表挂NTQueryDirectoryFile隐藏自身文件挂NTQuerySystemInformation隐藏对进程链表改动 隐藏自身进程等等但瑞星的钩子目前还仅仅是挂在SSDT上的,那么就自然无法检测到这个级别上的rootkit程序,可以检测ring3级别上的隐藏文件(灰鸽子等),但随着病毒越来越驱动化,应该可以预测到以后的病毒会越来越多的通过释放驱动挂钩子隐藏自身,希望瑞星可以单独开发rootkit检测工具,专门检测这些文件和进程(类似专杀性质的),提供在瑞星的工具栏,辅助用户发现某些未知病毒。

6.

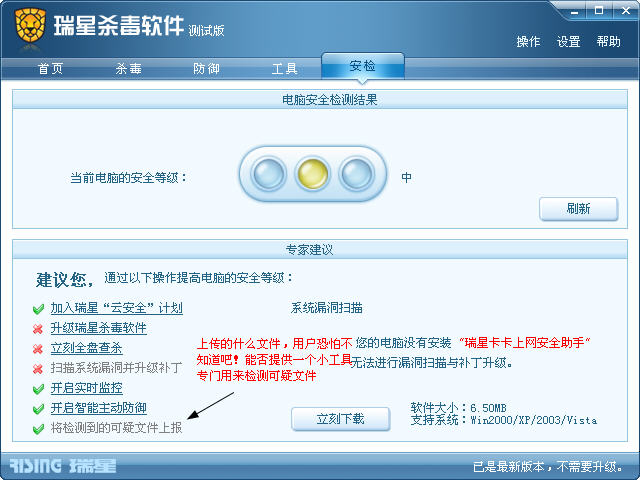

可疑文件检测工具的单独提供

现在的可疑文件检测是在安检中进行的,但似乎我们不知道他是如何检测的,检测到了哪些文件为“可疑文件”,并且检测到可疑文件后自动上报给了瑞星公司,这样用户是在不知情的情况下把系统中的某些文件上传给瑞星公司了,可能涉及侵犯用户的某些隐私权。希望可以把这个功能独立出来作为一个工具放在“工具”中,用户可以自己运行该工具检测机器上的“可疑文件”,检测之后再由用户决定哪些上报给瑞星。这样一方面使得用户知道自己哪些文件被上报,保障了用户的知情权和隐私权;另一方面高级用户可以根据扫描后的结果进行辅助杀毒

以上就是本人在近期测试中发现的瑞星软件的不足并提出了本人的一点愚见。希望工程师能予以考虑。

杀毒诚可贵,防毒价更高-瑞星2009测试报告以及建议(第一阶段)链接

杀毒诚可贵 防毒价更高-瑞星杀毒软件2009测试报告及建议(第二阶段)补充测试(重要建议) 链接