APT组织“响尾蛇”对巴基斯坦攻击事件报告

一、背景

近日,瑞星安全研究院通过瑞星威胁情报系统再次捕获到国际知名APT组织“响尾蛇”发起的攻击事件。此次该组织将攻击目标瞄向了巴基斯坦海军,手法与之前针对中国的攻击有一定差异,但核心是一样的,其最终目的仍以窃取政府,能源,军事,矿产等领域的机密信息为主。

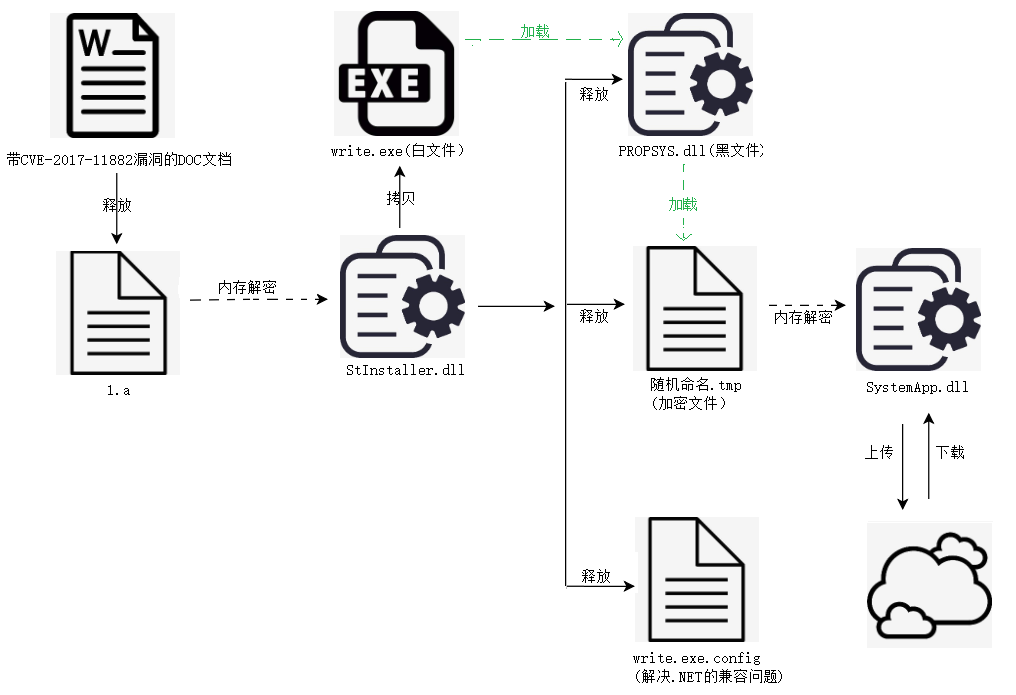

瑞星安全专家介绍,“响尾蛇”组织之前几次针对中国的攻击,都是利用了Office远程代码执行漏洞(cve-2017-11882),通过钓鱼邮件等方式投放带有恶意软件的诱饵文档,致使电脑系统信息、安装程序、磁盘信息等内部机密数据资料被窃。

图:对中国的攻击手法

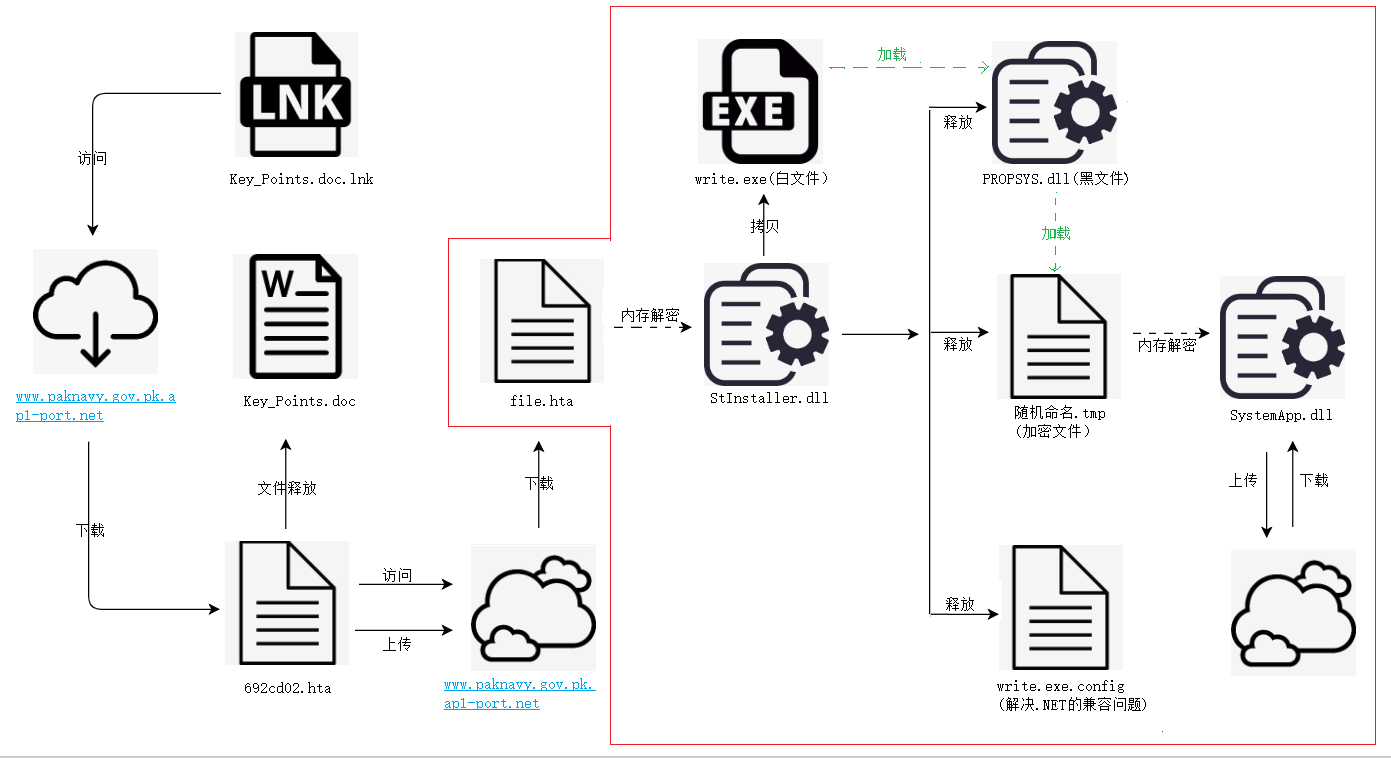

而此次针对巴基斯坦的攻击,则使用了新的LNK文件路径的目标劫持攻击手段,通过邮件或其他方式投放虚假的快捷方式文件,该文件伪装成巴基斯坦海军公共关系总局发布的印度与中国领导人会谈新闻稿,诱导受害者点击。一旦用户访问了该快捷方式属性中所带有的链接,就会下载恶意软件,进而被盗取电脑内所有的文件信息等。

图:对巴基斯坦的攻击手段

由于“响尾蛇”组织一直以盗取国家政府、军事、科技等领域的机密信息为主要目的,之前也不断对中国军事及国防发起过类似的攻击,因此广大相关企业用户应提高警惕,防止此类攻击事件的发生。

麦青儿 最后编辑于 2019-10-31 17:41:52