一个可感染 WINDOWS 7 系统的鬼影病毒及手杀流程

此前所见“鬼影”都不能感染WINDOWS 7。今天见到的这个样本可能比较新吧,可以感染WINDOWS 7系统。

一、中毒所见:

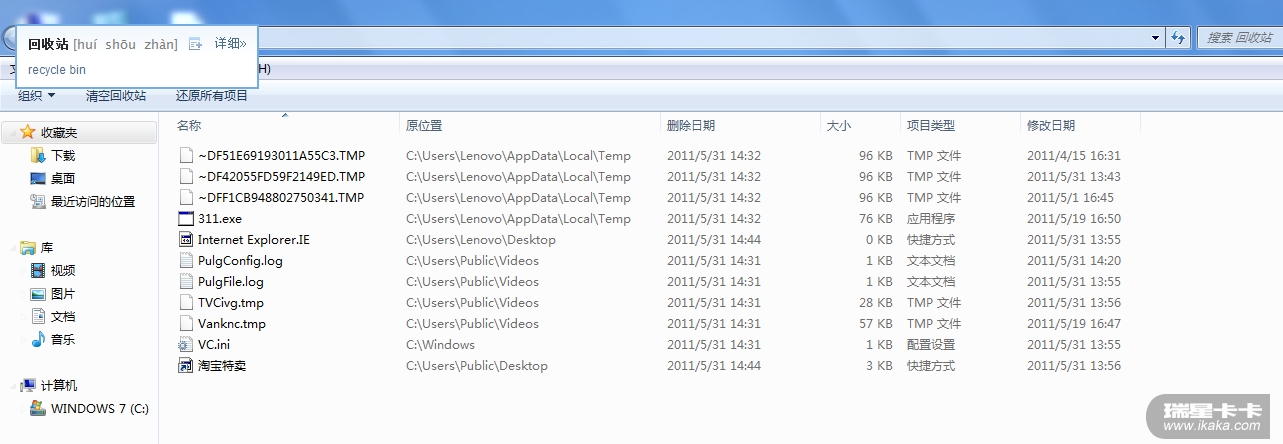

0、用户可见的中毒现象:即使未打开IE,进程列表中仍可见N个IE进程。

1、中此毒后,SRENG日志可见下列异常:

[PID: 1968 / Lenovo][C:\Users\Lenovo\AppData\Local\Temp\ie.exe] [N/A, ]

进程特权扫描

特殊特权被允许: SeDebugPrivilege [PID = 1968, C:\USERS\LENOVO\APPDATA\LOCAL\TEMP\IE.EXE]

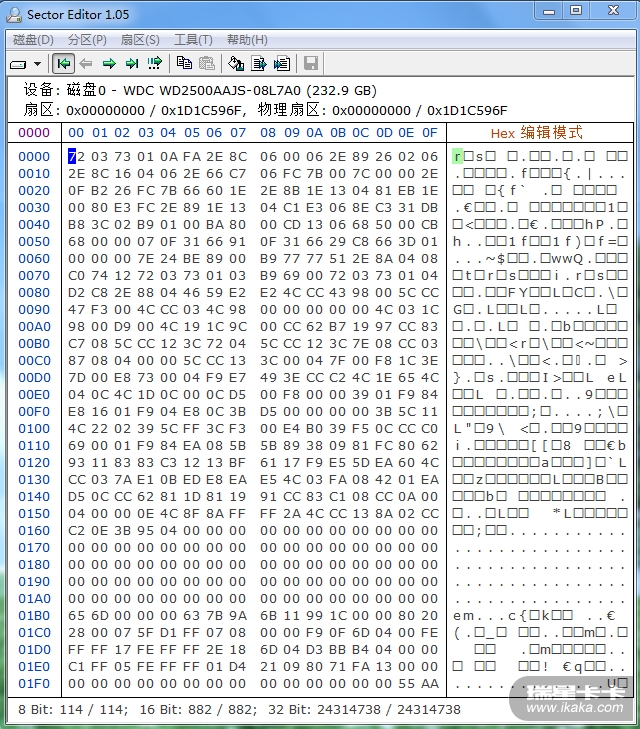

2、用工具查看MBR, MBR被改写为:

此外,MBR之后的0面0道约30个扇区也被此毒写入恶意代码。

3、用Xuetr可发现此病毒劫持替换内核模块文件C:\Windows\system32\DRIVERS\USBPORT.SYS

4、此毒添加下列注册表项:

[HKEY_CLASSES_ROOT\CLSID\{2559a1f4-21d7-11d4-bdaf-00c04f60b9f0}\shell\OpenHomePage\Command]

@="C:\\Program Files\\Internet Explorer\\IEXPLORE.EXE

http://10379.new93.com/index.htm?id=3112"

将IE主页劫持为

http://10379.new93.com/index.htm?id=3112二、手工杀毒:

1、断网。结束所有IE进程。

2、结束病毒进程Vanknc.tmp

3、删除病毒文件:

4、用工具(如BOOTICE)将MBR改写为正常

5、用工具(如SECTOREDITOR)将硬盘0面0道2至61扇区填0。

6、用金山卫士清理注册表。病毒写入的注册表内容多而杂,手工收拾比较费劲。

用户系统信息:Opera/9.80 (Windows NT 6.1; U; zh-cn) Presto/2.8.131 Version/11.10