inst.exe的手工杀毒流程

样本来源:

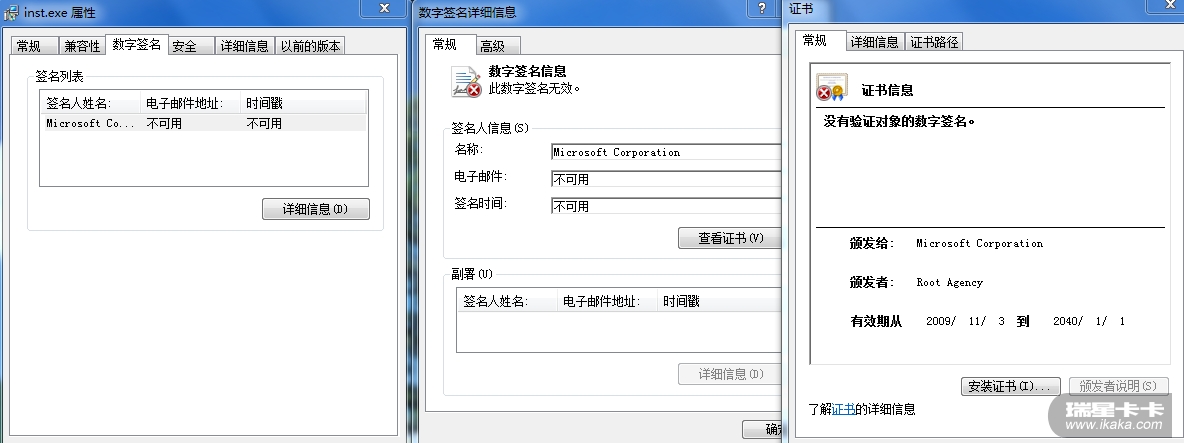

http://bbs.ikaka.com/showtopic-8739071.aspx这个病毒有假冒的数字签名(图1);其释放的病毒文件也有数字签名。但其数字签名是无效的。

此毒完整运行后插入系统进程winlogon.exe并动态插入用户运行的应用程序进程。因此,病毒文件不能用一般的简单删除搞掂。

当然,用IceSword可以直接强制删除此毒释放的病毒文件。

下面的操作,只是为了戏弄一下这个貌似很牛的病毒。此操作流程并非最简单的手工杀毒操作,这样做的目的是看看这个病毒的自我保护做得怎么样。

1、用记事本编辑一个文件(内容随便写),保存为c:\1.drv。保存在其它任何地方都行。保存为c:\1.drv只是为了操作方便。

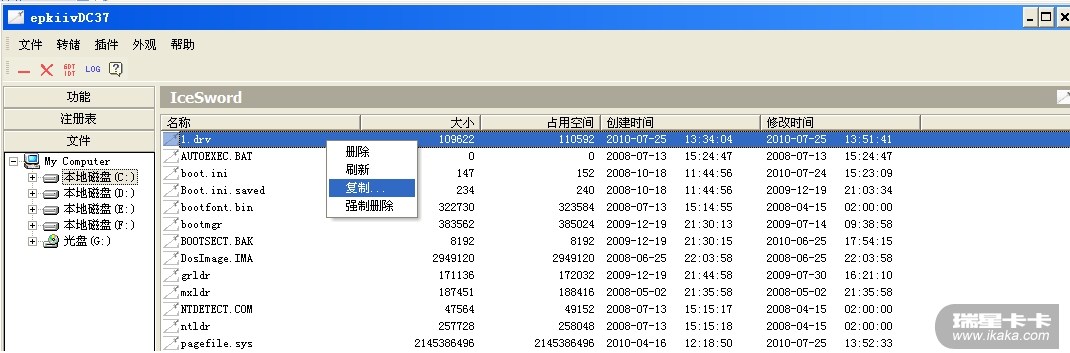

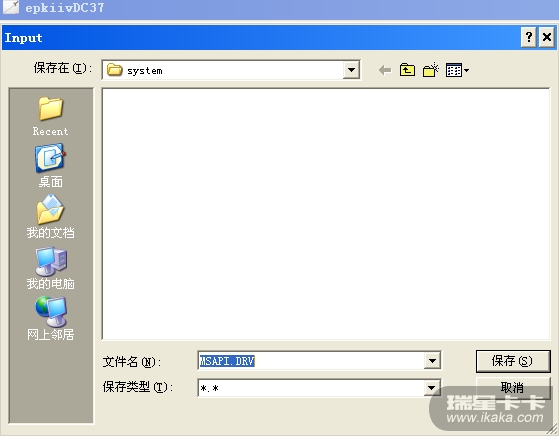

2、打开IceSword,将这个c:\1.drv分别拷贝到下列病毒文件:

%windows%\system\MSAPI.DRV

%windows%\system\MSSETUP.TSK

%windows%\system\MSWINDOW.DRV

%windows%\system\WINDNSAPI.IME

具体操作参考图2-图3。

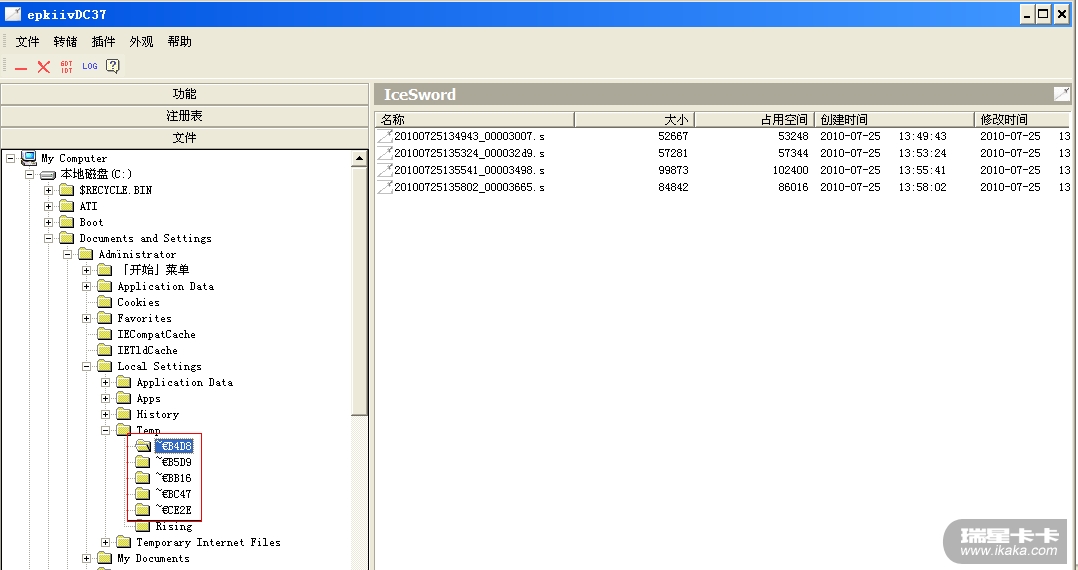

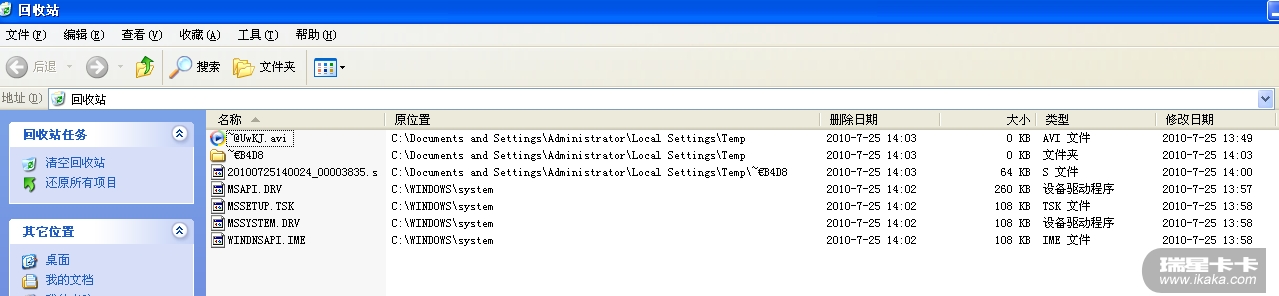

3、用IceSword强制删除%temp%目录下的病毒文件(见图4红框):

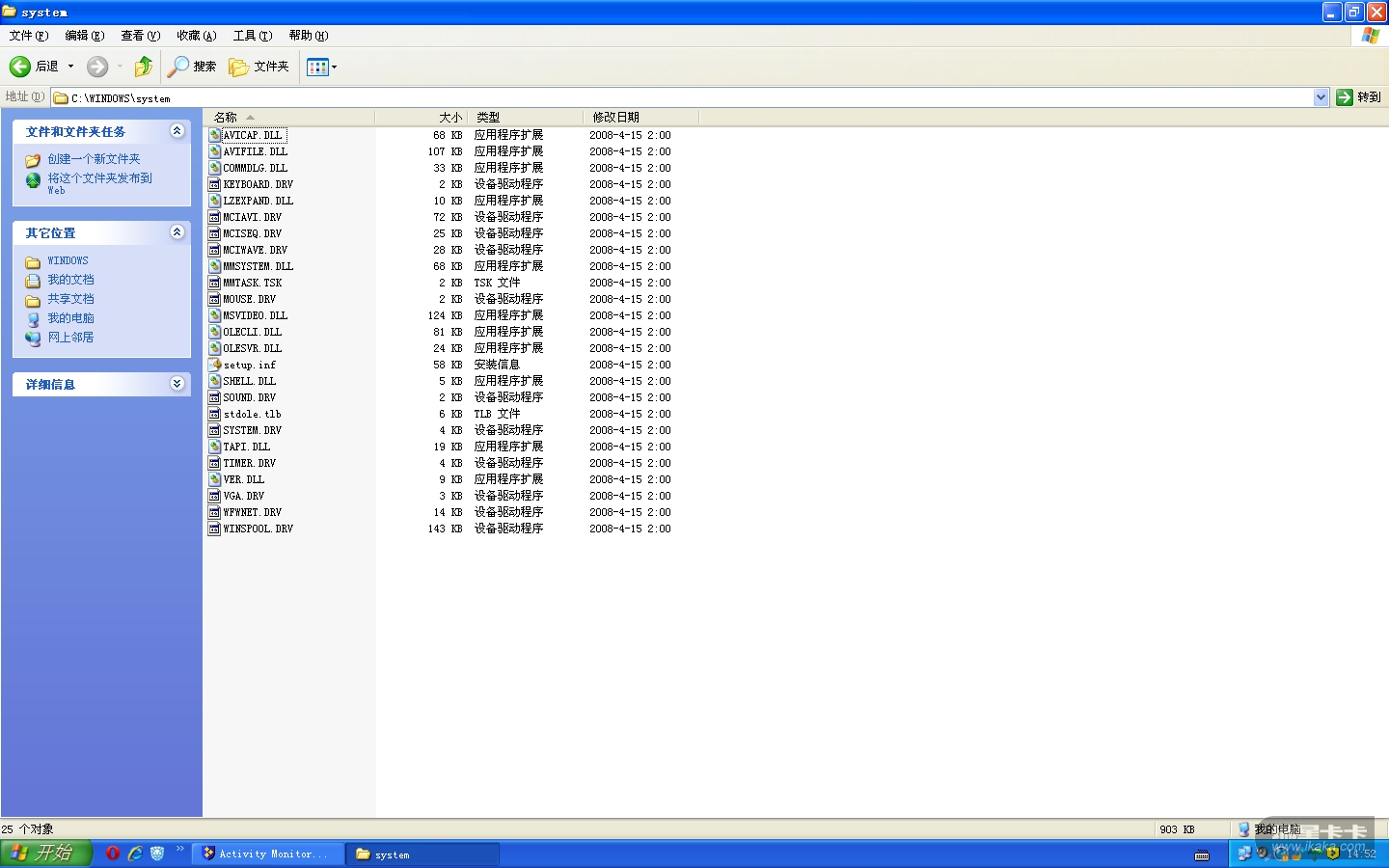

4、重启。删除%windows%\system\目录及%temp%目录下的病毒文件(图5):

5、删除病毒添加的服务项msSystem。

重启。检查一下%windows%\system\目录。病毒文件未再现。

以上手工杀毒操作结果证实:这个病毒的自我保护做得不够。至少没针对IceSword的文件拷贝采取措施。

用户系统信息:Opera/9.80 (Windows NT 6.1; U; zh-cn) Presto/2.6.30 Version/10.60