关于Pictures.exe

样本来自:

http://bbs.janmeng.com/viewthread.php?tid=811629&extra=page%3D1文件大小:188K;MD5值:5ecb6ab1d0c609c37b3e4fa533548356

瑞星20.67.51不报毒。

1、释放文件:

C:\windows\system32\GroupPolicy\BttnServ.exe

C:\windows\system32\dllcache\smncpl.dll

2、删除文件:

C:\windows\system32\dllcache\svchost.exe

3、修改桌面快捷方式并在快捷方式指向的程序位置释放病毒文件:

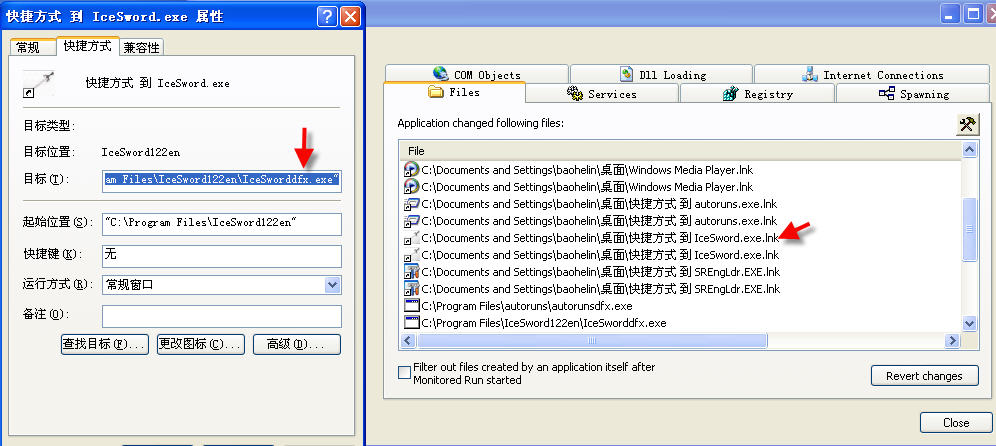

(1)将autoruns.exe、IceSword.exe、SRENG.exe、Windows Media Player.exe的快捷方式修改为:

autorunsdfx.exe、IceSworddfx.exe、SRENGdfx.exe、Windows Media Playerdfx.exe(图1)

(2)在autoruns.exe、IceSword.exe、SRENG.exe、Windows Media Player.exe所在目录下分别创建病毒文件autorunsdfx.exe、IceSworddfx.exe、SRENGdfx.exe、Windows Media Playerdfx.exe。

注:上述病毒的第三步动作可能因不同的电脑桌面快捷方式设置而有所不同。

4、写注册表:

(1)HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

"(Default)"="C:\\windows\\system32\\dllcache\\svchost.exe"

"CPQEASYBTTN"="C:\\windows\\system32\\GroupPolicy\\BttnServ.exe"

(2)HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Associations\\LowRiskFileTypes

"LowRiskFileTypes"=".exe"

杀毒流程:

1、用资源管理器找到并双击运行IceSword(若用快捷方式运行IceSword,实际运行的是病毒程序IceSworddfx.exe)。

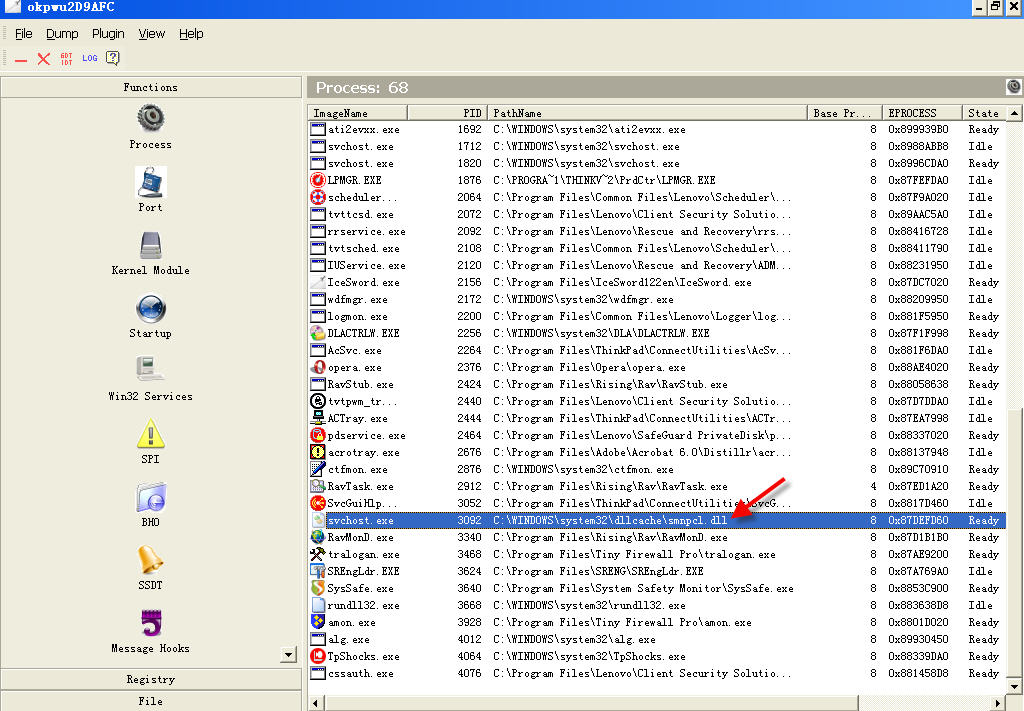

2、结束病毒进程svchost.exe(dll图标,路径:C:\windows\system32\dllcache\smncpl.dll。见图2)。结束IE浏览器进程。

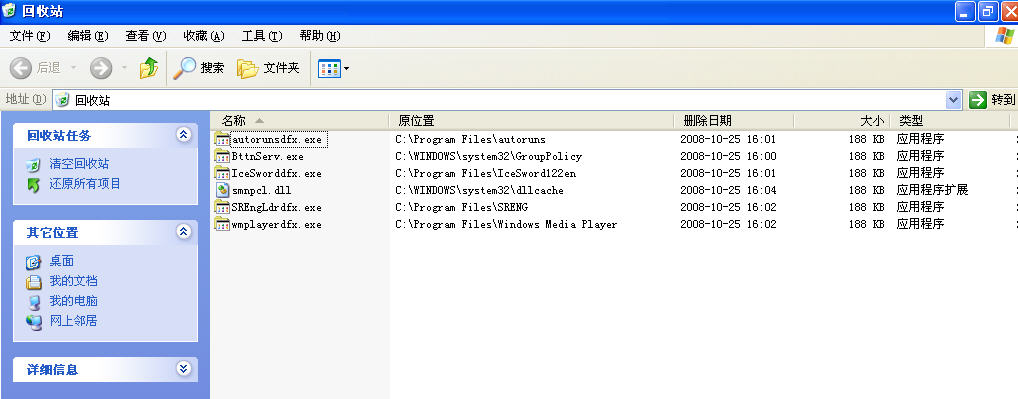

4、删除病毒文件(图3)

5、删除病毒添加的注册表内容。

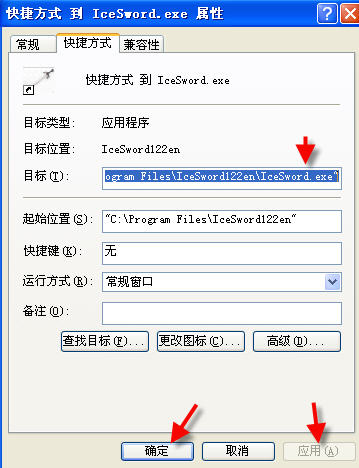

6、将病毒篡改过的桌面快捷方式改回正常(例子见图4)

用户系统信息:Opera/9.52 (Windows NT 5.1; U; zh-cn)

用户系统信息:Opera/9.52 (Windows NT 5.1; U; zh-cn)