回复: NTFS权限,组策略----------应用教程[图文]

测试了下,EXPLORER.EXE权限设置为受限的,配合VSTART,果然很爽,哇卡卡卡

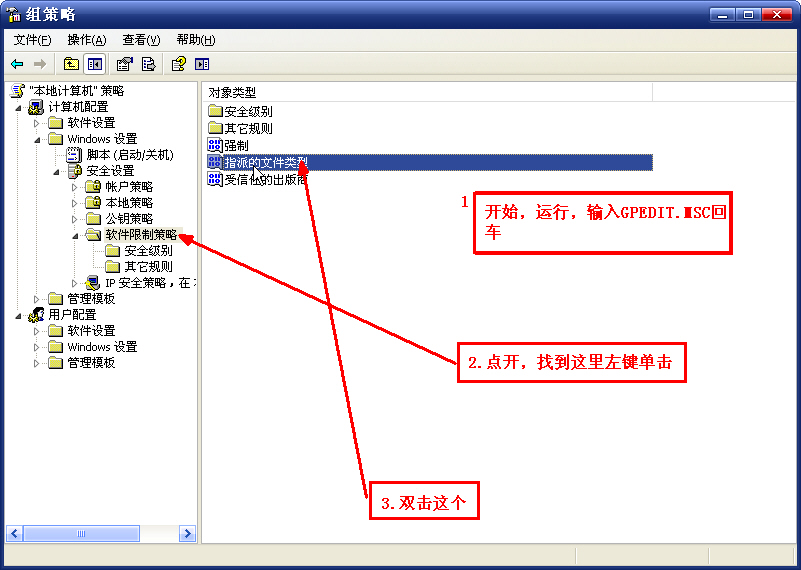

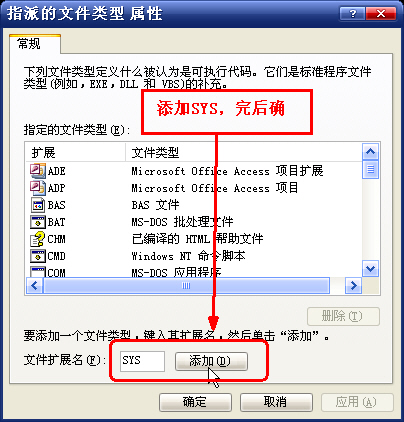

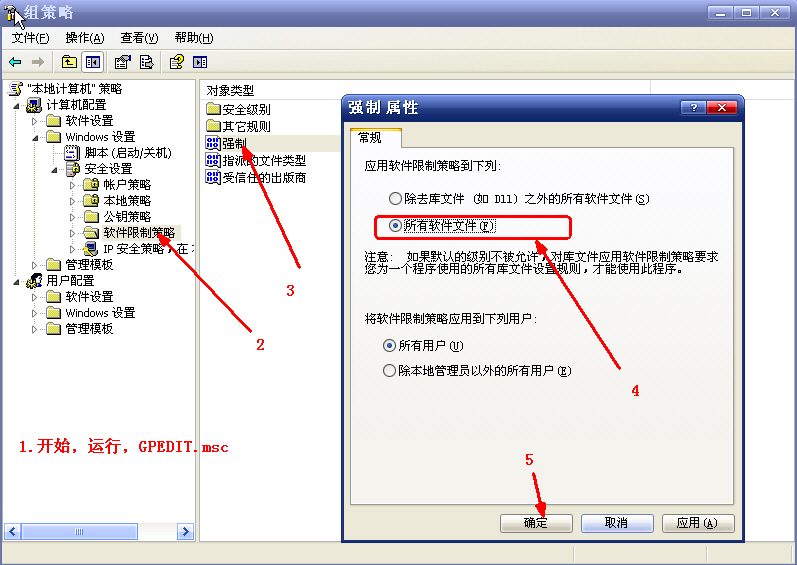

增加新的文件类型

然后就可以在规则中使用该扩展名了

DLL、SYS、DAT、NLS INF都添上吧

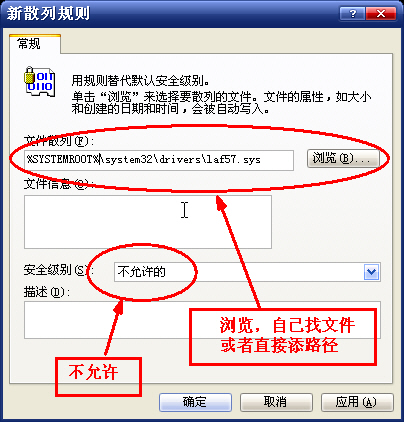

还有就是,DLL还要一步

对于大多数加载驱动的毒,如果保护好了注册表中组策略相关项,还是可以用此法限制加载的

我们把病毒的EXE,DLL,BAT,DAT,SYS啥的都放进散列规则,重启后,大部分就可以删除了

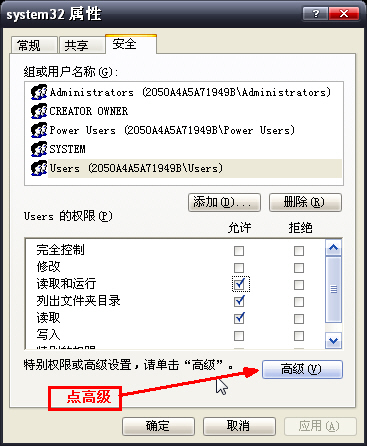

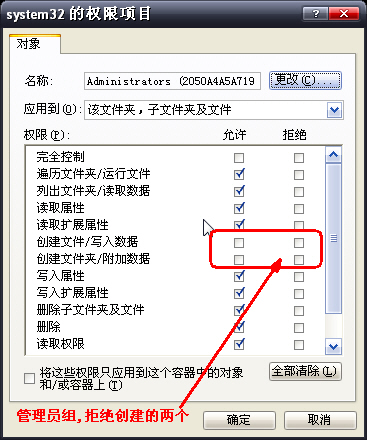

SYSTEM32文件夹限制新建文件和文件夹还是权限

**高级中会出现两个管理员组条目,一个是阻止的,阻止优先于另一条目

我也不装软件了,装的软件也很少在SYSTEM32目录或其子目录,新建文件文件夹

就禁止了,防止下载者,下载器,到该目录生娃娃

PS:这里是考虑该装的都装完的情况

安装会在该目录释放文件的软件以及安装包时,需要删除阻止那条,装完再设置

利用NTFS权限获取感染样本1 准备感染型病毒,以及期望获取的各类型被感染样本(PE,HTML,JSP,DOC等等),放在一个新分区(或者清空一个盘)2 将除了系统盘(如C盘)和待感染盘以外的分区,用权限,拒绝所有操作3 安装一款增量备份还原软件,创建系统分区的进度4 运行感染型病毒5 重启,增量备份还原软件将系统分区还原6 将权限设为所有都拒绝的分区改回完全控制7 到新分区拿被感染样本