瑞星捕获最新窃密木马 国内已有金融企业遭受攻击

近日,瑞星威胁情报中心捕获到AgentTesla窃密木马病毒的新型变种,此次变种通过钓鱼邮件进行传播,诱导用户解压并运行附件中的木马病毒,从而收集用户浏览器、邮件、FTP、VPN、即时通讯等软件账号密码,以及屏幕截图、键盘击键等信息。瑞星公司发现已有国内金融企业被该病毒攻击,在此提醒广大用户需提高警惕,目前瑞星ESM防病毒终端安全防护系统等产品均可拦截并查杀AgentTesla最新变种,用户可通过该产品规避此类安全风险。

图:瑞星ESM防病毒终端安全防护系统可查杀AgentTesla最新变种

据瑞星安全专家介绍,AgentTesla的前身是一款商业键盘记录器,但在过去的数年里,该病毒早已从键盘记录器变成了彻头彻尾的窃密木马病毒, 到目前为止其包含的功能主要有屏幕截图、键盘记录、窃取软件凭证、剪贴板记录等多种功能,并且可以通过Tor匿名网络、电子邮件、FTP和HTTP等方式进行回传。此次AgentTesla最新变种除窃密行为外还主要包括对安全防护软件静态扫描的对抗,其通过代码混淆、数据加密等多种手段试图绕过静态扫描,阻碍安全人员对其样本的分析。

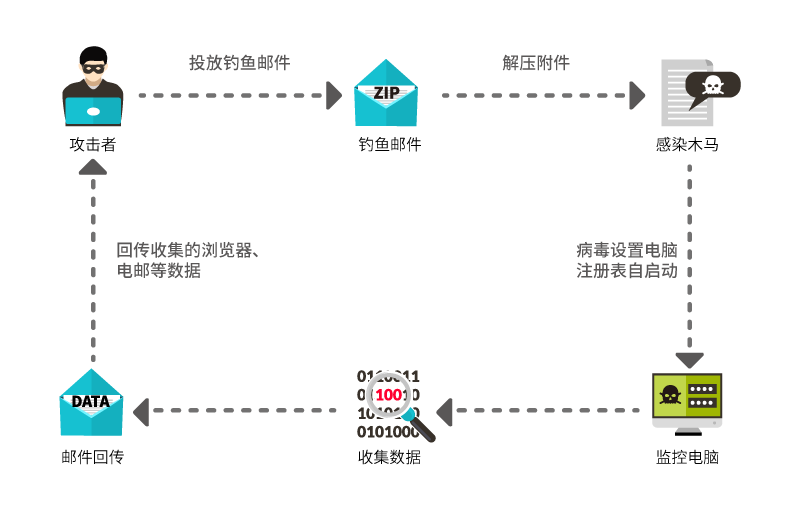

图:攻击流程图

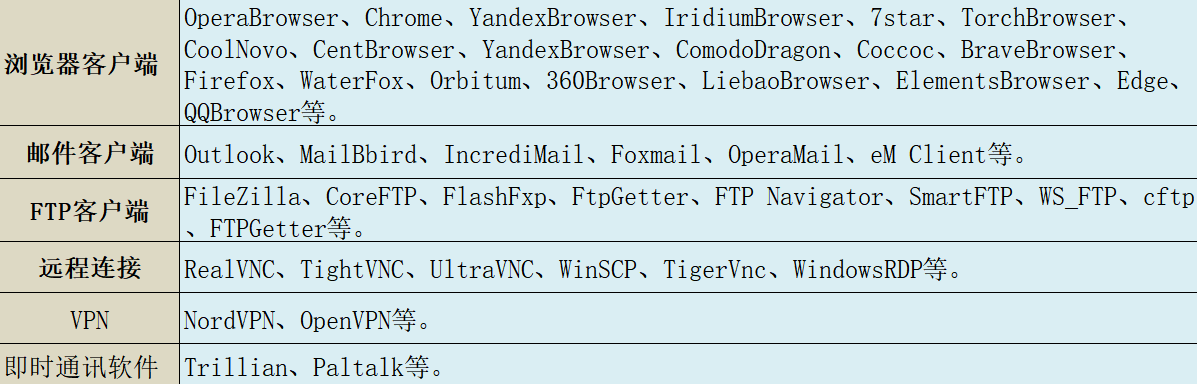

经过分析发现,AgentTesla最新变种被攻击者通过钓鱼邮件投递至用户邮箱,隐藏在邮件附件的Zip中,并伪装成Word文档默认图标,以此诱惑用户解压运行,一旦该病毒被运行,就会自我复制,设置注册表自启动项,随后收集该用户浏览器、邮件客户端、屏幕截图、记录键盘击键等信息,最后还会通过邮件回传到攻击者邮箱。目前,已知AgentTesla最新变种窃取的浏览器、邮件客户端、FTP客户端、VNC客户端包括:

由于已有国内金融企业遭到了AgentTesla最新变种的威胁,在此瑞星公司提出以下几点防范建议:

1. 不打开可疑文件。不打开未知来源的可疑文件和邮件,防止社会工程学和钓鱼攻击。

2. 部署网络安全态势感知、预警系统等网关安全产品。网关安全产品可利用威胁情报追溯威胁行为轨迹,帮助用户进行威胁行为分析、定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,帮助企业更快响应和处理。

3. 安装有效的杀毒软件,拦截查杀恶意文档和木马病毒。杀毒软件可拦截恶意文档和木马病毒,如果用户不小心下载了恶意文件,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

4. 及时安装系统补丁和重要软件的补丁。许多恶意软件经常使用已知的系统漏洞、软件漏洞来进行传播,及时安装补丁将有效减小漏洞攻击带来的影响。