KIS2010未拦截该病毒的运行,但病毒以出错结束。5文件名:cc.exe

KIS2010未拦截该病毒的运行,但病毒以出错结束。5文件名:cc.exe该病毒通过services.exe修改注册表:

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\ias

注册表值: Type

类型: REG_DWORD

值: 00000120

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\ias

注册表值: Start

类型: REG_DWORD

值: 00000002注册表键: HKLM\SYSTEM\CurrentControlSet\Services\ias

注册表值: ErrorControl

类型: REG_DWORD

值: 00000000

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\ias

注册表值: ImagePath

类型: REG_EXPAND_SZ

值: %SystemRoot%\System32\svchost.exe -k netsvcs

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\ias

注册表值: DisplayName

类型: REG_SZ

值: NVIDIA Driver Service

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\ias\Security

注册表值: Security

类型: REG_BINARY

值: 01001480900000009C00000014000000...

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\ias

注册表值: ObjectName

类型: REG_SZ

值: LocalSystem

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\ias

注册表值: Description

类型: REG_SZ

值: Provides desktop level support to the NVIDIA display driver

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\ias

注册表值: Module

类型: REG_SZ

值: Z:\scan\cc.exe

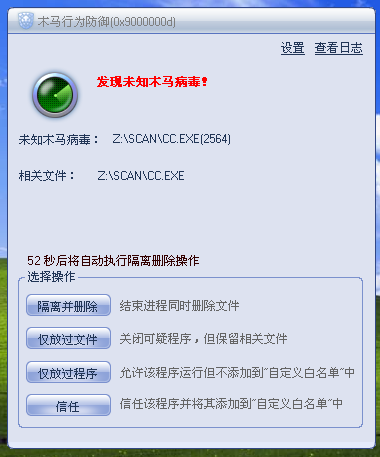

RIS2010的木马行为防御将其拦截。

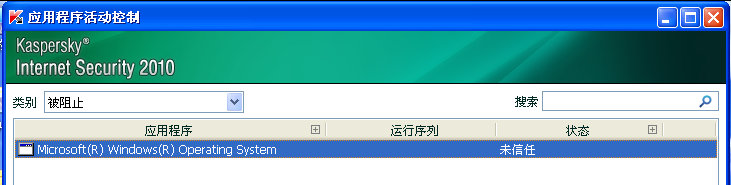

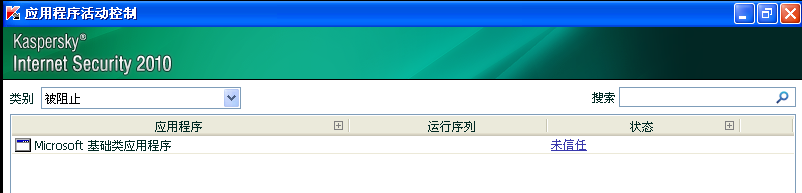

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

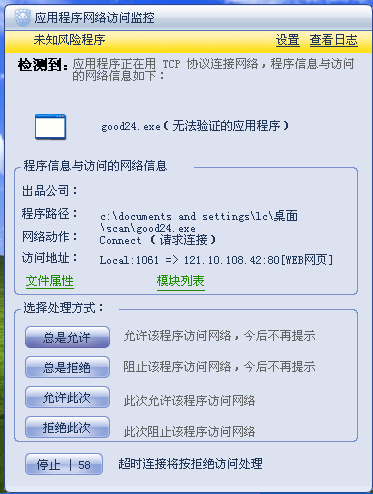

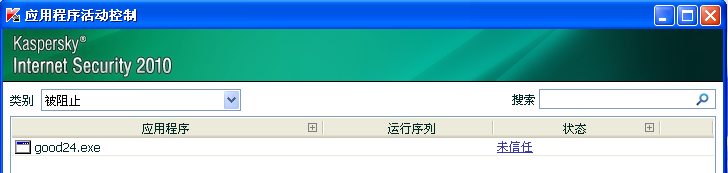

6文件名:good24.exe

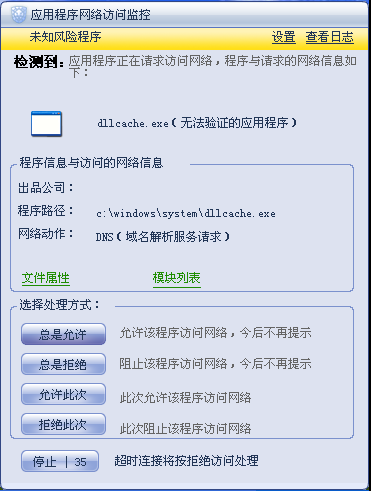

6文件名:good24.exe该病毒有联网行为。但进程未退出。

RIS2010的防火墙将其拦截。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

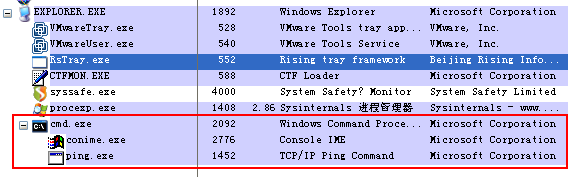

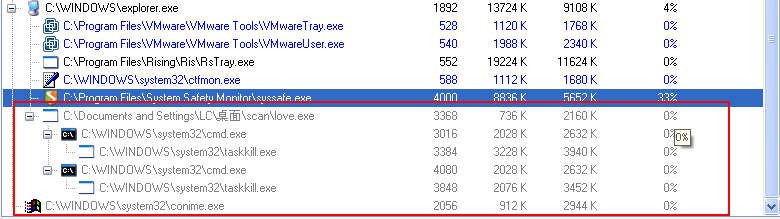

7文件名:kao.bat

该病毒启动conime.exe,

ftp.exe,释放dboysb.sys。

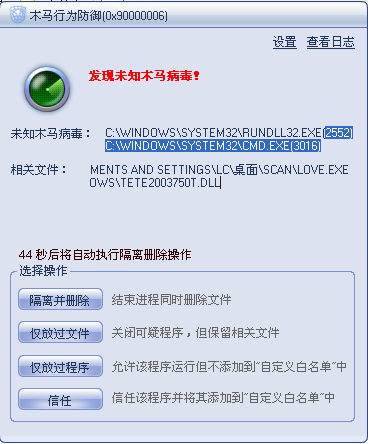

RIS2010未拦截。KIS2010未拦截。8文件名:love.exe该病毒主要针对NOD32,通过批处理,将NOD32的服务关闭。

修改rundll32.exe,指向tete2003750t.dll。

RIS2010在其一连串动作执行后,将其拦截,并将系统回滚到被病毒修改之前。

RIS2010在其一连串动作执行后,将其拦截,并将系统回滚到被病毒修改之前。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

8文件名:net.exe

该病毒在C:\WINDOWS\system32路径里,启动net1.exe。

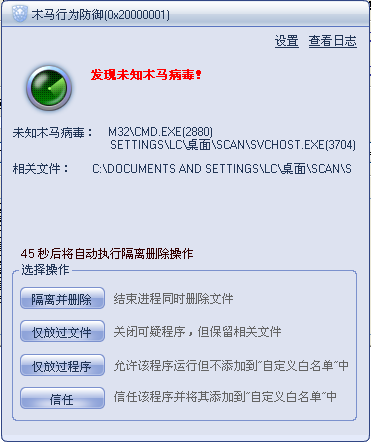

RIS2010未拦截。KIS2010未拦截。9文件名:svchost.exe该病毒通过CMD.EXE启动cacls.exe。

RIS2010的木马行为防御将其拦截。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

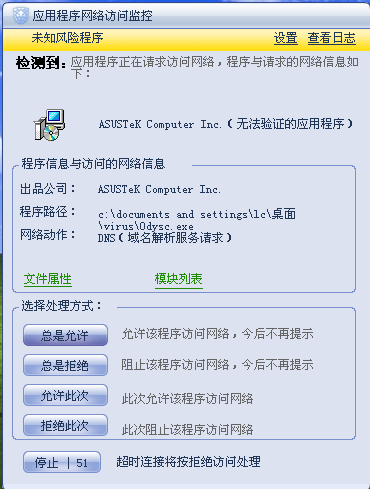

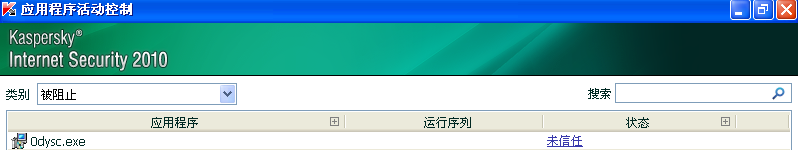

10文件名:0DYSC.EXE

该病毒释放kill.bat删除自身,启动conime.exe,存在联网行为。

RIS2010的防火墙将其拦截。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

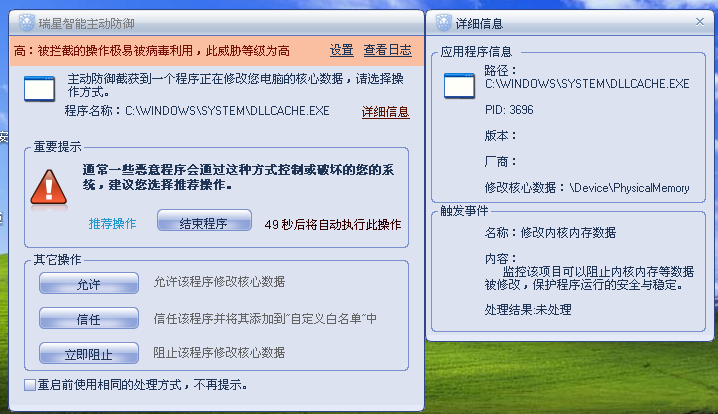

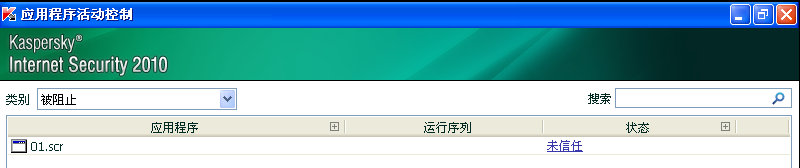

11文件名:01.scr

该病毒会释放dllcache.exe,修改核心内存,存在联网行为。

通过services.exe,修改注册表:

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\sysdrv32

注册表值: Type

类型: REG_DWORD

值: 00000001

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\sysdrv32

注册表值: Start

类型: REG_DWORD

值: 00000003

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\sysdrv32

注册表值: ErrorControl

类型: REG_DWORD

值: 00000001

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\sysdrv32

注册表值: ImagePath

类型: REG_EXPAND_SZ

值: \??\C:\WINDOWS\system32\drivers\sysdrv32.sys

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\sysdrv32

注册表值: DisplayName

类型: REG_SZ

值: Play Port I/O Driver

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\sysdrv32

注册表值: Group

类型: REG_SZ

值: SST wanport drivers

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\sysdrv32\Security

注册表值: Security

类型: REG_BINARY

值: 01001480900000009C00000014000000...

然后,加载驱动文件sysdrv32.sys。

RIS2010的系统加固,防火墙将其拦截。加载驱动未拦截。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

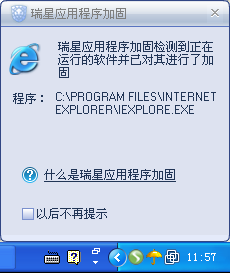

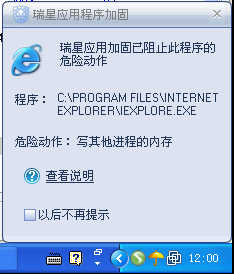

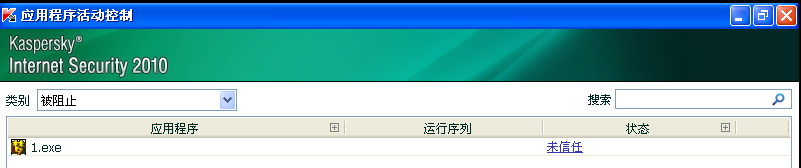

12文件名:1.exe 病毒名:Backdoor.Win32.ShangXing.bqv

该病毒在后台启动IE浏览器,通过services.exe修改注册表:

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\微软名称:KB969898

注册表值: Type

类型: REG_DWORD

值: 00000110

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\微软名称:KB969898

注册表值: ErrorControl

类型: REG_DWORD

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\微软名称:KB969898

注册表值: ImagePath

类型: REG_EXPAND_SZ

值: C:\Program Files\Common Files\Microsoft Shared\MSINFO\KB969898安全更新程序

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\微软名称:KB969898

注册表值: DisplayName

类型: REG_SZ

值: 安全更新程序

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\微软名称:KB969898

注册表值: Description

类型: REG_SZ

值: 现已确认 ActiveX 控件中存在一些安全问题,攻击者可能会利用这些问

然后在后台启动mspaint.exe,修改IE和mspaint.exe的核心内存。。

RIS2010的应用程序加固将其拦截。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

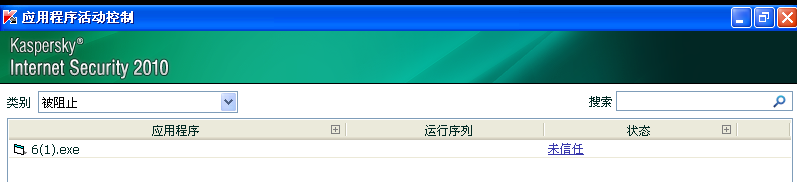

13文件名:6(1).exe

13文件名:6(1).exe该病毒启动mshta.exe,修改IE浏览器。

RIS2010未拦截。KIS2010的应用程序活动控制阻止其运行。关闭应用程序活动控制后,KIS2010未拦截该病毒。

14文件名:1314.exe

14文件名:1314.exe该病毒启动Microsoft.exe,services.exe,修改注册表:

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\KLJS

注册表值: Type

类型: REG_DWORD

值: 00000110

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\KLJS

注册表值: Start

类型: REG_DWORD

值: 00000002

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\KLJS

注册表值: ErrorControl

类型: REG_DWORD

值: 00000000

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\KLJS

注册表值: ImagePath

类型: REG_EXPAND_SZ

值: C:\WINDOWS\system32\kljs_Server.exe

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\KLJS\Security

注册表值: Security

类型: REG_BINARY

值: 01001480900000009C00000014000000...

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\KLJS

注册表值: ObjectName

类型: REG_SZ

值: LocalSystem

注册表键: HKLM\SYSTEM\CurrentControlSet\Services\KLJS

注册表值: Description

类型: REG_SZ

值: 傀儡僵尸服务端程序。

kljs_Server.exe尝试联网。

RIS2010的防火墙将其拦截。KIS2010的应用程序活动控制能阻止该病毒运行,关闭应用程序活动控制后,KIS2010的主动防御提示:行为类似PDM.Trojan.generic。