瑞星杀毒软件2010测试报告(6月27日)【暴力测试】测试环境:测试环境:

操作系统:WindowsXP pro SP3(虚拟机)

内存:224MB

瑞星程序版本:22.00.00.11

病毒库版本:22.01.05.09

测试内容:

一BUG反馈

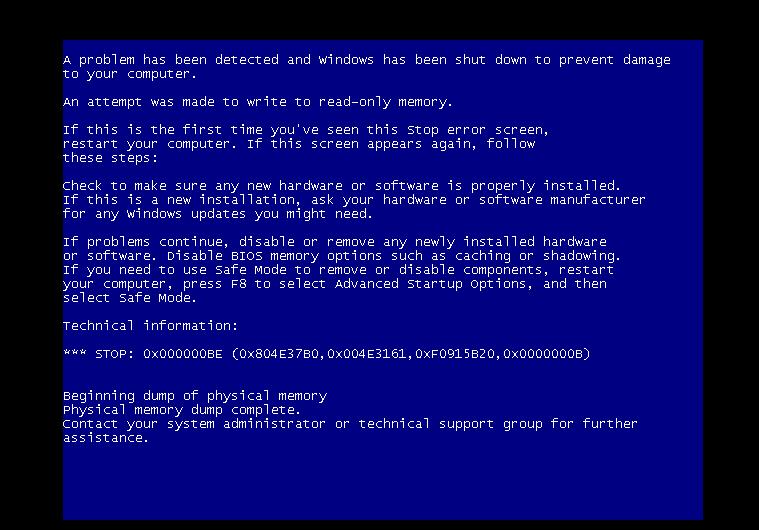

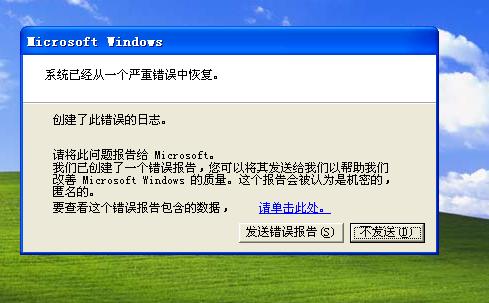

1本人经过控制单一变量的实验,现已证实防火墙存在一个BUG,导致打开冰刃就蓝屏。

重启后,系统弹出提示:

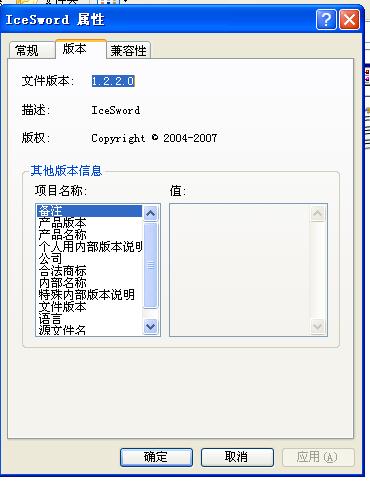

冰刃版本:

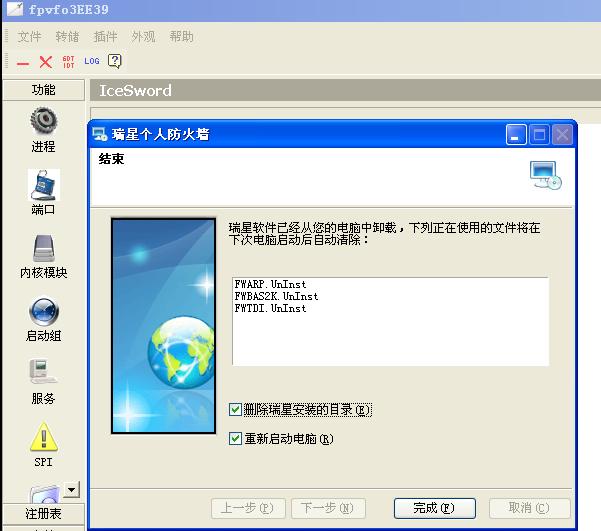

卸载防火墙后,冰刃被成功打开。

这个BUG如果不解决,很有可能是一个炒作的机会。

注:dmp文件在附件中。

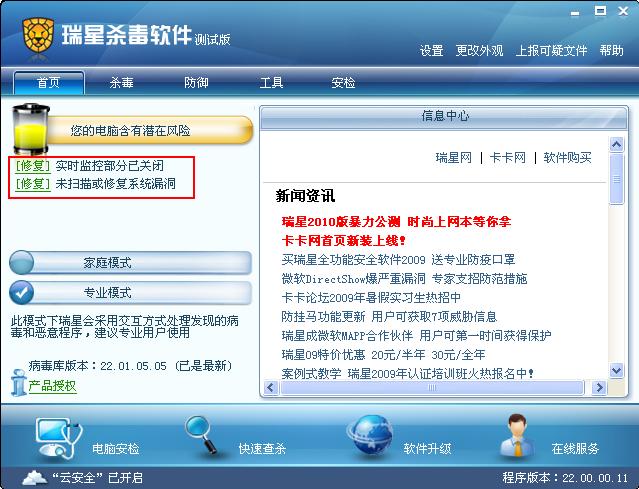

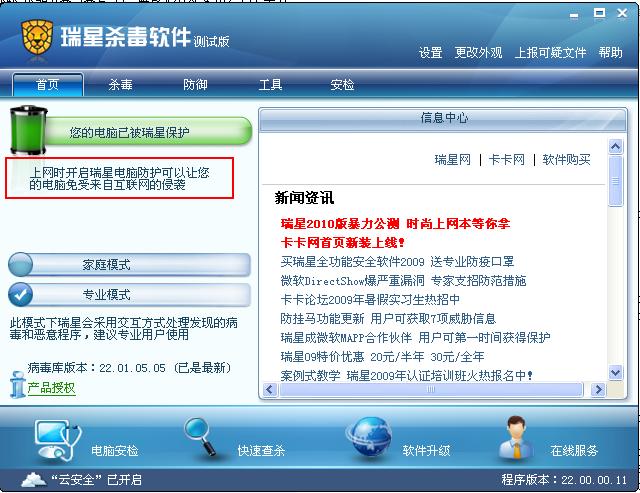

2主界面BUG

以上两张图是我分别关闭监控和开启监控后所截。问题在于,开启监控后, “未扫描或修复系统”这项不再出现 。令人很费解。

3字体未排正的问题依旧未解决。

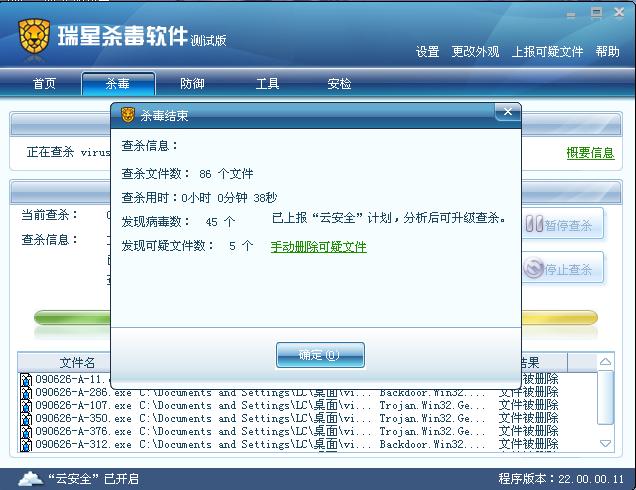

二暴力测试

设置:开启所有瑞星的保护,且均处于默认设置状态。

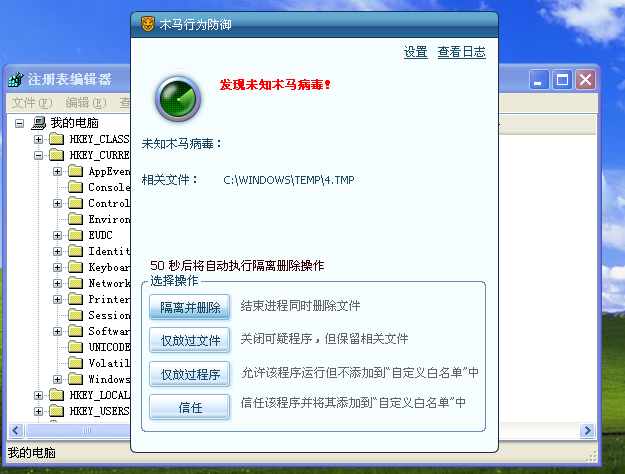

1文件名:090626-A-7.exe

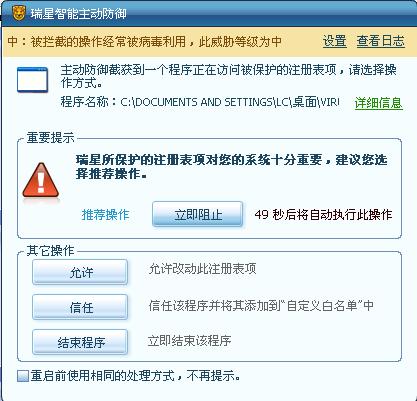

运行病毒后,系统加固成功拦截该病毒对注册表的修改。

该病毒在系统目录释放4.tmp,被木马行为防御所拦截。

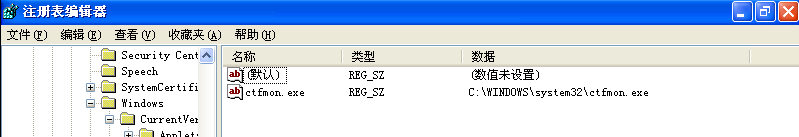

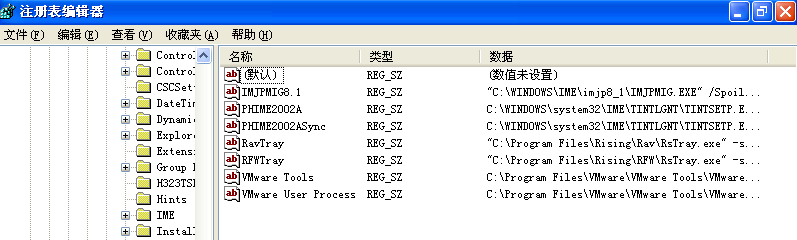

然后,我们打开注册表查看启动是否被病毒添加。

看来,瑞星拦截的很彻底,没有给病毒留下机会。

2文件名:090626-A-64.exe

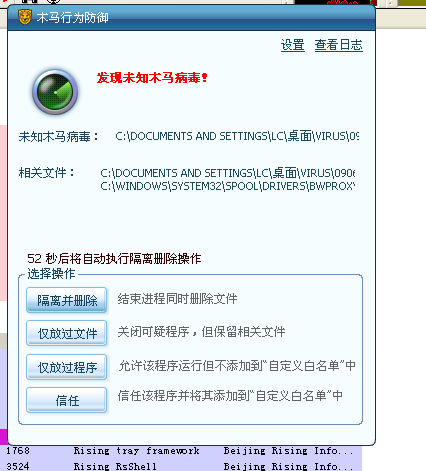

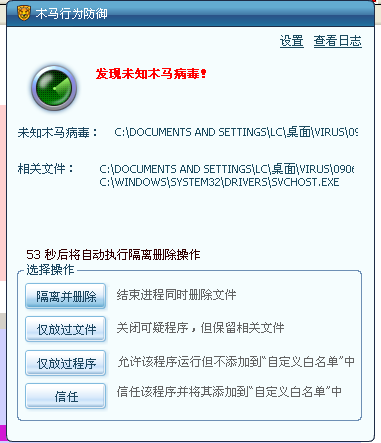

运行样本后,病毒释放驱动文件,被木马行为防御拦截。病毒进程退出。

3文件名:090626-A-173.exe

运行样本后,依旧被木马行为防御拦截。技术粗糙的病毒遇到瑞星杀毒软件2010就比较心寒了。

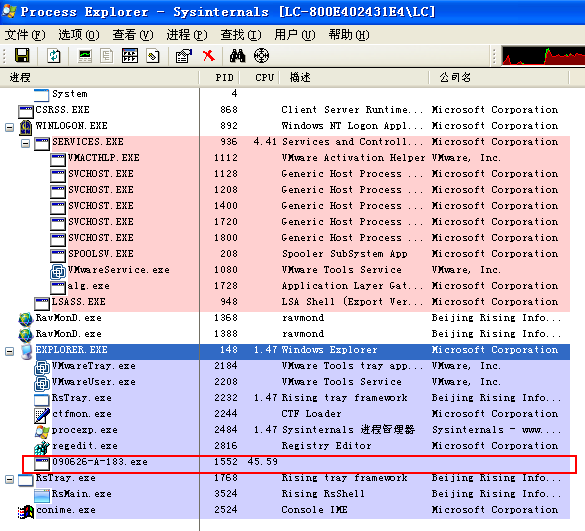

4文件名:090626-A-183.exe

运行样本后,

瑞星监控,系统加固,木马行为防御全部没有反应。该病毒进程成功启动。

该病毒试图控制重要进程C:\WINDOWS\system32\winlogon.exe

瑞星未拦截。

然后,通过services.exe在C:\WINDOWS\system32\drivers目录下释放驱动RsNTGdi.sys

这样还没完,病毒修改注册表HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

目的是开机启动C:\WINDOWS\system32\sfcfiles.dat

该病毒还在C:\Documents and Settings\LC\Local Settings\Temp目录下释放了一个5.sys驱动。

以上恶意行为,瑞星均未拦截。

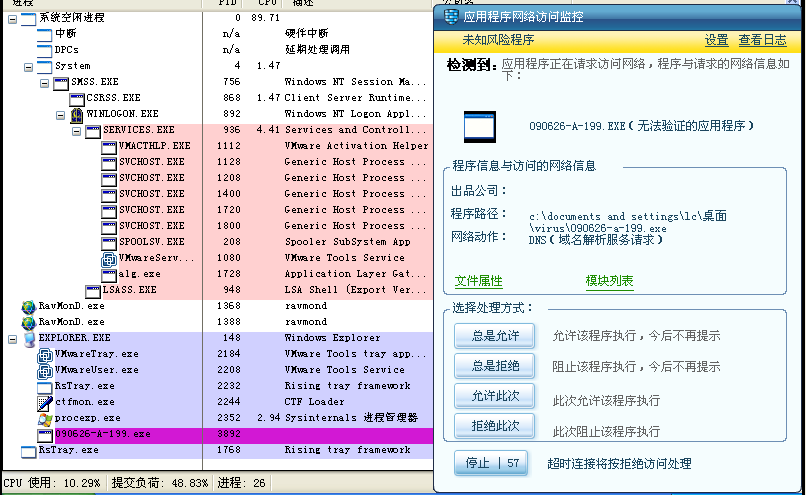

5文件名:090626-A-199.exe

运行样本后,该病毒尝试连接网络,不幸的是被瑞星防火墙拦截。

被拦截后,病毒进程退出。

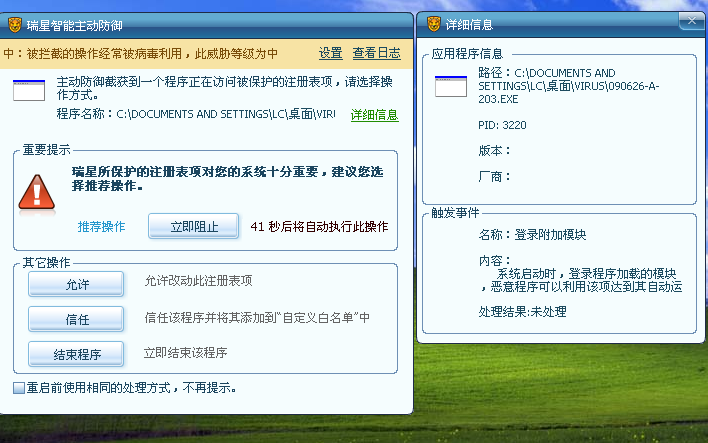

6文件名:090626-A-203.exe

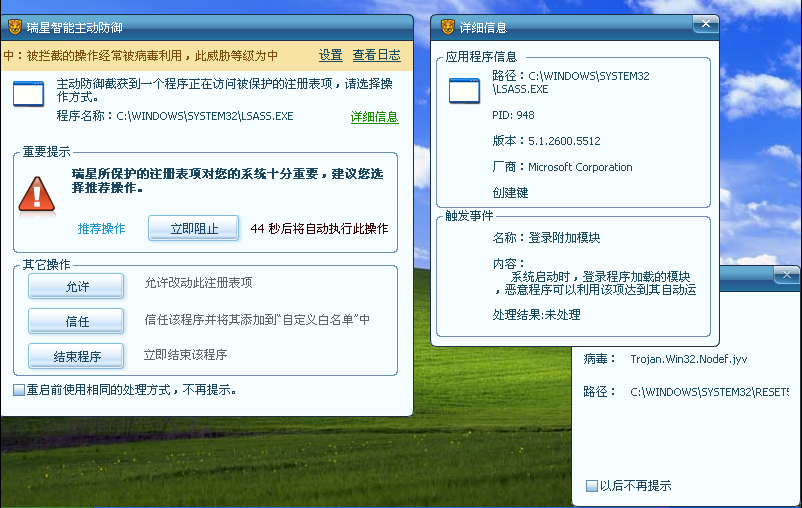

运行样本后,病毒修改登录附加模块,被系统加固拦截。

病毒通过LSASS.EXE企图再次修改登录附加模块,被系统加固拦截。

病毒被清除。

7文件名:090626-A-241.exe

运行样本后,该病毒有以下行为:

修改注册表:HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

赋予新值:

\??\C:\WINDOWS\system32\helper.dllbak

\??\C:\Program Files\Signal-COM\Inter-PRO Client v5\WinSCard.dllbak

\??\C:\Program Files\Internet Explorer\clbcatq.dllbak

\??\C:\WINDOWS\system32\helper.dllbak

瑞星没有反应。

8文件名:090626-A-290.exe

运行样本后,该病毒有以下行为:

修改注册表:HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

赋予新值:

\??\C:\WINDOWS\system32\helper.dllbak

\??\C:\Program Files\Signal-COM\Inter-PRO Client v5\WinSCard.dllbak

\??\C:\Program Files\Internet Explorer\clbcatq.dllbak

\??\C:\WINDOWS\system32\helper.dllbak

\??\C:\Program Files\Signal-COM\Inter-PRO Client v5\WinSCard.dllbak

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\ueqraprrdm.tmp

\??\C:\DOCUME~1\LC\LOCALS~1\Temp\ouoiqhpfyf.tmp

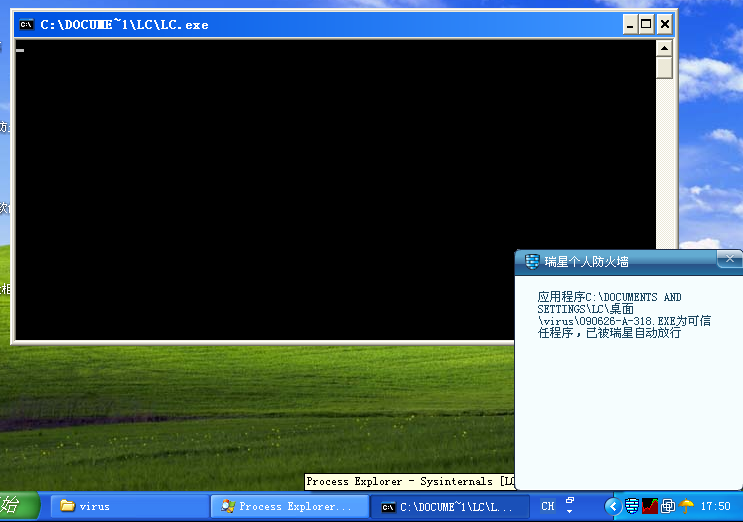

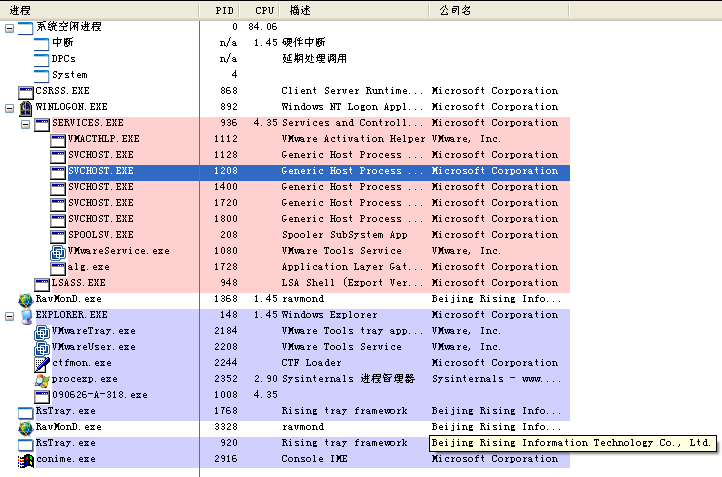

8文件名:090626-A-318.exe

运行样本后,弹出批处理窗口,估计是一个伪数字签名病毒。防火墙将病毒误认为可信任程序放行。

病毒进程成功运行,瑞星的系统加固,木马行为防御未进行拦截。

9文件名:090626-A-326.exe

样本运行后,病毒成功运行进程msmsgs.exe,防火墙弹出提示。系统加固及木马行为防御未有反应。

用户系统信息:Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; InfoPath.2)

用户系统信息:Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; InfoPath.2)