回复: 2017年上半年中国网络安全报告

四、趋势展望(一)勒索软件蠕虫化

勒索软件蠕虫化的结果是恐怖的,2017年的WannaCry就震惊全球。通过蠕虫的传播手段将勒索软件迅速的分发到全球存在漏洞的机器上,造成的破坏将是毁灭性的。以往的传播手段主要是通过垃圾邮件和EK工具网站挂马等,采用被动手段,效果有限。但通过蠕虫化被动为主动,将起到“事半功倍”的效果。“WannaCry”已经验证了效果。不能想象勒索软件和蠕虫在不久的将来将会结合得愈来愈紧密。(二)Linux病毒仍保持快速增长

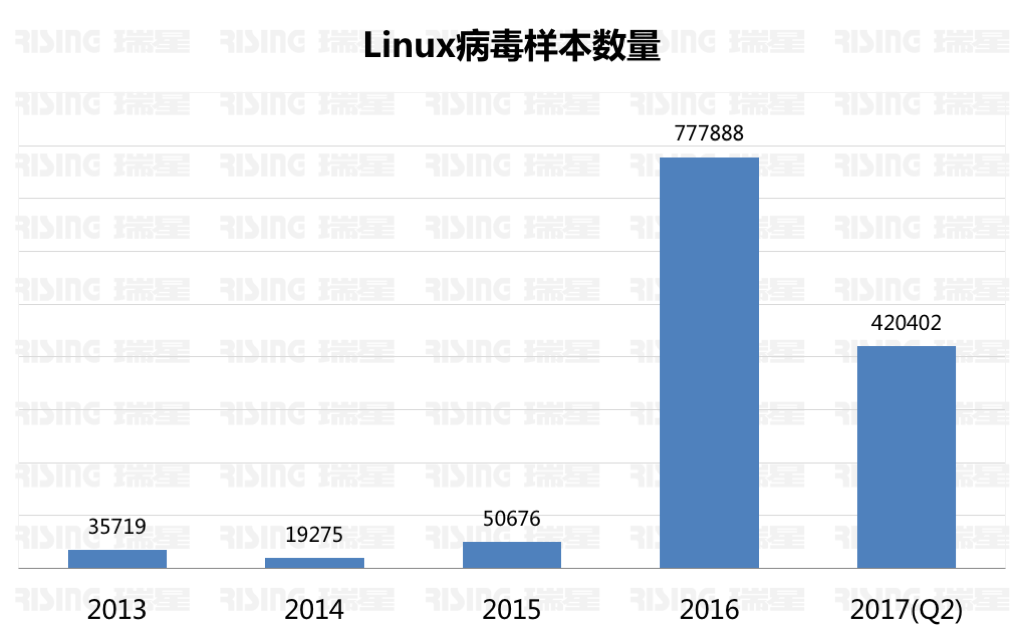

2017年1至6月,瑞星“云安全”系统共截获Linux病毒样本总量42万个,远远超过了2013年、2014年和2015年的总和。瑞星早在2014年底发布的《Linux系统安全报告》就已预测,在接下来几年中针对Linux 的病毒将要有个爆发性的增长。这种增长势头可以预见仍将持续很长一段时间。

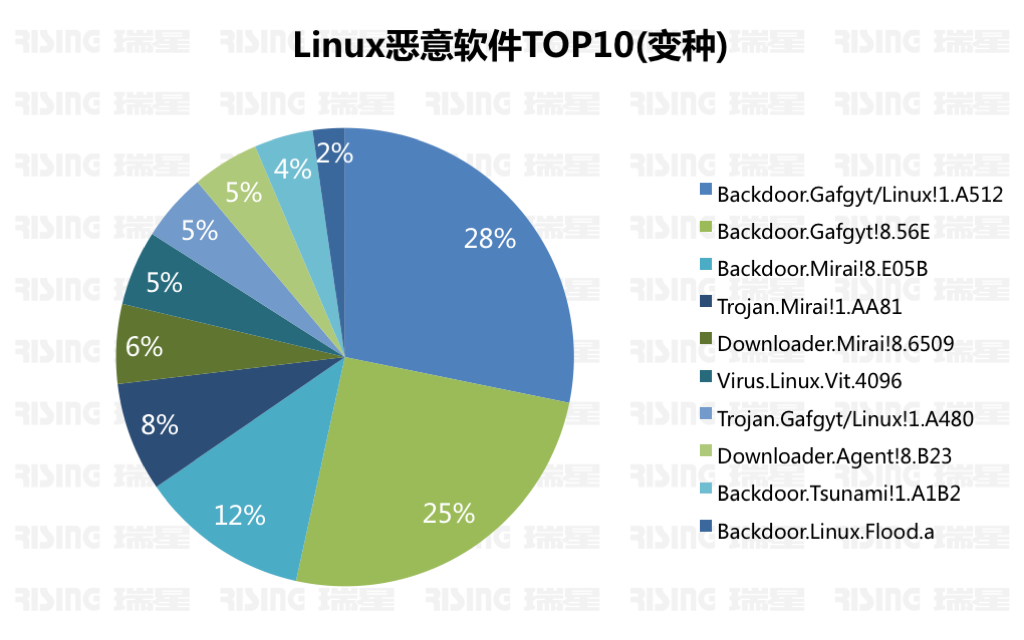

在2017年上半截获的Linux平台的恶意软件种类可以看出,僵尸网络依然是Linux平台下最为活跃的恶意软件类型。其中Linux.Gafgyt和 Linux.Mirai依然是最为流行、活跃的僵尸网络,这也解释为了为何Telnet/SSH端口被大量扫描。

另外,针对Linux系统的勒索软件数量也开始上升,虽然数量远远不及Windows平台,主要还是受众人群数量少和攻击面狭窄的原因,但是一被勒索,损失将会非常惨重。相对于个人PC而言,运行Linux的服务器、网络设备、IoT设备,一旦受到勒索软件的入侵,将导致数据丢失、系统停机等现象,后果更为严重,损失也更为巨大。瑞星安全专家对目前典型的Linux恶意软件进行了简单说明:1、致使大半个美国断网的Mirai病毒

2016年10月份,美国互联网服务供应商Dyn宣布在当地时间21日早上6点遭遇了一次“分布式拒绝服务”(DDoS)攻击,Dyn为互联网站提供基础设施服务,客户包括推特、Paypal、Spotify等知名公司,该攻击导致许多网站在美国东海岸无法登陆访问。这次攻击的背后的始作俑者是一款称为“Mirai”的蠕虫病毒,Mirai病毒是一种通过互联网搜索物联网设备的病毒,当扫描到一个物联网设备(比如网络摄像头、智能开关等)后就尝试使用默认密码进行登陆,一旦登陆成功,这台物联网设备就进入“肉鸡”名单,黑客操控此设备开始攻击其他网络设备。据统计一共有超过百万台物联网设备参与了此次 DDoS 攻击。2.勒索韩国网络托管公司的Erebus病毒

2017年6月份,韩国网络托管公司 Nayana 在6月10日遭受网络攻击,导致旗下153台Linux 服务器与3,400个网站感染Erebus勒索软件。事件发生后,韩国互联网安全局、国家安全机构已与警方展开联合调查,Nayana公司也表示,他们会积极配合,尽快重新获取服务器控制权限。在努力无果后,Nayana公司最终还是选择以支付赎金的方式换取其服务器的控制权限,即向勒索黑客支付价值100万美元的比特币,来解密锁指定的文件。3.以DVR设备为目标的IOT蠕虫Amnesia

Amnesia是一款基于IOT/Linux蠕虫“Tsunami”的变种,被黑客用来组建僵尸网络。它允许攻击者利用未修补的远程代码执行漏洞攻击其硬盘录像机( DVR )设备。该漏洞已被安全研究人员在TVT Digital(深圳同为数码)制造的DVR(硬盘录像机)设备中发现,并波及了全球70多家的供应商品牌。据数据统计显示全球有超过22.7万台设备受此影响,而台湾、美国、以色列、土耳其和印度为主要分布区。4.感染家庭路由器用来”挖矿”的Darlloz 蠕虫病毒

Darlloz 是一款Linux IoT蠕虫病毒,能够迅速感染家用路由器,机顶盒,安全摄像头以及其它一些能够联网的家用设备,成功感染后会在设备中安装CPUMiner程序进行挖矿,将这些个设备变成为攻击者赚钱的矿机。其中中国、印度、韩国和美国受感染较严重。5.CIA OutlawCountry和Gyrfalcon的曝光

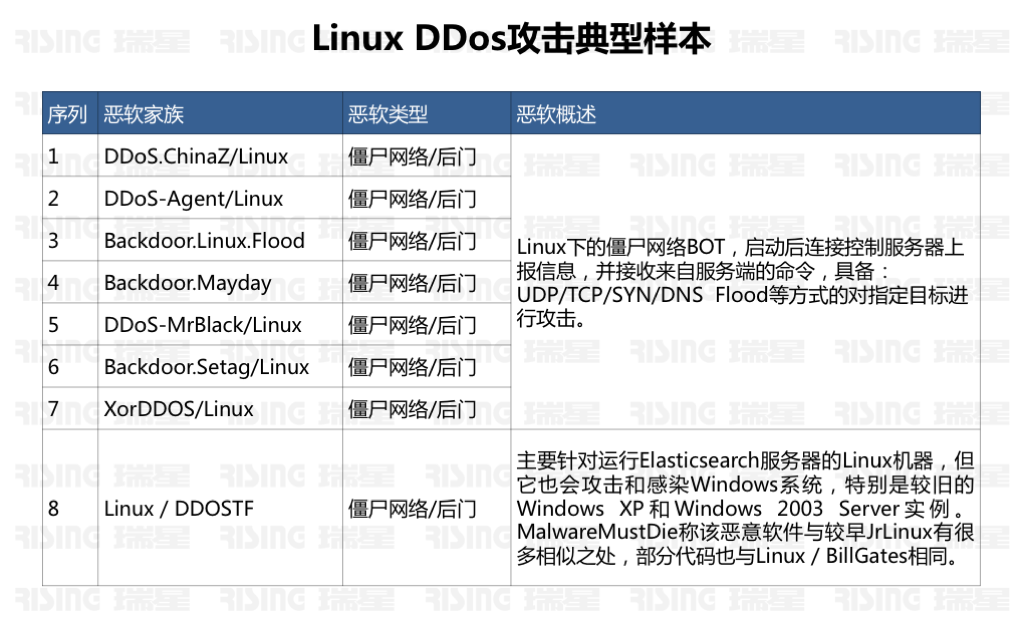

维基解密最近曝光了CIA项目OutlawCountry,这个项目的目的在于让CIA能够入侵并且远程监听运行Linux系统的电脑。CIA黑客能够把目标计算机上的所有出站网络流量重定向到CIA控制的计算机系统,以便窃取或者注入数据。OutlawCountry工具中包含一个内核模块,CIA黑客可以通过shell访问目标系统加载模块,并且可以在目标linux主机创建一个名称非常隐蔽的Netfilter表。“OutlawCountry 1.0版本包含针对64位CentOS/RHEL 6.x的内核模块,这个模块只会在默认内核下工作。另外OutlawCountry v1.0只支持在PREROUTING中添加隐蔽DNAT规则。Gyrfalcon也是维基解密曝光的CIA内部一款针对Linux的工具。Gyrfalcon 能够收集全部或部分 OpenSSH 的会话流量,包括 OpenSSH 用户的用户名和密码。Gryfalcon 的工作原理是通过以 OpenSSH 客户端为目标,在活动的SSH会话中获取用户信息。通过这款工具窃取到的信息以加密文件的方式保存在本地,后通过通讯渠道传送到攻击者的计算机上。瑞星安全研究人员通过分析全球的僵尸网络发现,大量组建僵尸网络用来DDos攻击的,Linux系统占的比较多。具体僵尸网络利用恶意软件列表如下:

(三)物联网(IoT)设备面临的安全威胁越发突出

IoT设备最近几年发展神速,但是随之增加的安全问题愈加严峻。这些设备中往往缺乏相关的安全措施,而且这些设备大多运行基于Linux的操作系统,攻击者利用Linux的已知漏洞,能够轻易实施攻击。致使大半个美国断网的Mirai,以DVR设备为目标的Amnesia,感染家庭路由器用来”挖矿”的Darlloz等病毒都将矛头指向了这些脆弱的IoT设备。可以预见这些脆弱的IoT设备随着数量的增加,安全问题将愈发严峻。

专题1:网络摄像头泄露用户隐私分析报告

近两年来网络摄像头市场火爆,购买一个小小的摄像头,通过家庭WIFI接入网络,不需要太过于复杂的设置,简单的注册账号配对成功后,用户就可以在手机端实时查看你要的监控画面,甚是方便。而且网络摄像头价格低至百元,入手门槛非常低,所以很快便成了居家防盗、监控宠物、公司监控等方面的利器。1、摄像头漏洞形成

用户在使用摄像头设备进行配置时,会分配一个公网IP和端口,设备默认存在admin,user,guest登录用户,密码均为默认密码或简单密码。通过访问公网IP和端口,输入账号和密码就可以登陆摄像头监控管理界面,对摄像头所拍摄的画面进行实时管理和监控。由于用户安全意识较低,对网络摄像头所带来的危害没有直观意识,并没有对设备默认的账户进行修改,导致恶意攻击者通过网络扫描进行攻击,获取到摄像头公网IP和端口,对账户和密码进行攻击,成功获取摄像头管理界面,甚至可对摄像头设备进行管理、录像,拍照,语音监听等操作。2、摄像头扫描设备在群里公开售卖

瑞星安全专家通过某平台搜索到各种网络摄像头品牌,价格不等,有的支持wifi功能,无需布线即可使用,可进行家用或商用,可谓功能齐全。

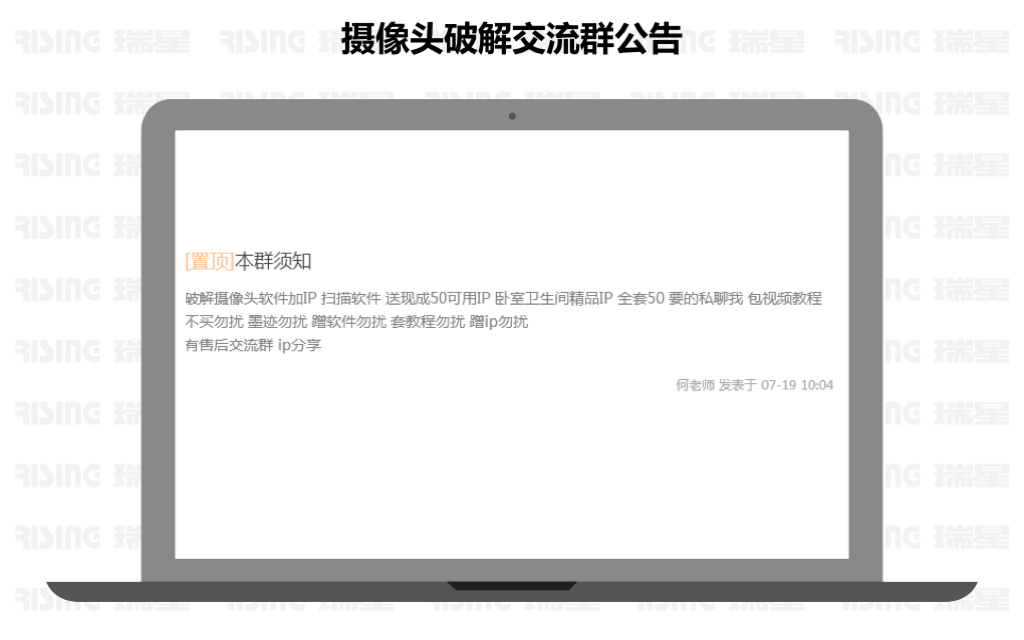

通过暗访,加入摄像头破解交流群,然后就有人主动询问是否需要摄像头IP地址,可实时观看监控画面,也有人询问是否需要摄像头设备扫描软件,在摄像头录像交流群中里发现有人对摄像头IP地址进行贩卖,一批摄像头IP地址包括成功的账号和密码,IP地址数量几十到几百不等,1个摄像头IP地址售卖30元,2个可监控的摄像头IP地址售卖50元不等。

通过调查发现,有人会在群里发布某些被黑用户的家庭隐私录像、图片等,在某个时间段还要进行实时播放,这将对被黑用户的个人隐私造成极大的危害。

同时,有人还会对攻击成功的摄像头设备进行标注,分类明确,同时可监控几十个摄像头设备。恶意攻击者对摄像头用户进行实时监控,观看用户的日常起居。想想在生活中的一举一动都被人时时刻刻监视,就令人害怕。

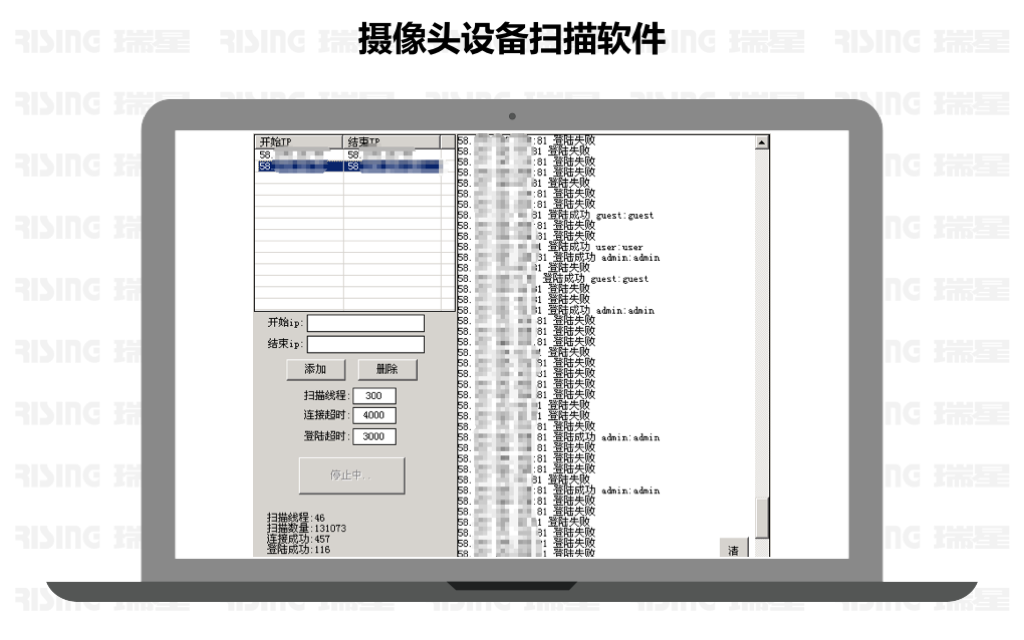

也有人对摄像头设备扫描软件进行出售,售卖价格为50元。购买者自己购买了软件后自己进行摄像头设备扫描。通过渠道得到一款摄像头设备扫描软件,软件配置简单,输入IP地址点击开始就能自动扫描。

通过分析发现,软件是全自动,如果扫描成功会输出结果,成功的显示登陆成功并附带登录账号和密码,失败的显示登陆失败。用户和密码都是较为常见的简单类型,大多数用户名和密码相同,也有较为简单的密码。使用扫描成功的进行连接,通过访问IP地址和端口,输入正确的账号密码,就能进入到监控界面,经过短暂加载,摄像头远程传输的画面开始播放,且清晰度相当高,可以看到室内的物品摆设,也能看到部分物品的字体、画面是实时播放,在界面功能中可以对监控进行录像、拍照、监听等操作。

瑞星安全专家称这种扫描主要依靠扫描器扫描,通过扫描器对IP地址和端口进行大范围的扫描,扫描出匹配的摄像头设备类型,然后使用一些弱口令密码进行校验登录,常见的网络摄像头设备弱口令是admin,user,guest,123456,admin123,admin888。