47期网马解密悬赏教程

孔子老师让写的,不过今天去的时候发现呢网马失效了,我这里保存了一点代码,所以只能回忆一下大体的思路~各位见谅!

Level 0>http://zxcv11.3322.org:99/

首先是这个站点的代码分析,可以fliter出以下这几个:

Level 1>http://zxcv11.3322.org:99/check.php?id=id

Level 1>http://zxcv11.3322.org:99/safe.js

细看的代码可以发现里面有这么一串,这个是凭记忆写的,可能语法有错误哈,大家看思路即可,XX部分省略

<src>/me-.html?id=?

if (id==u1)

{

XXXXXX;

vip1();

}

else(id==u2)

vip2();

那么我们可以添加进以下分别获取代码:

Level 1>http://zxcv11.3322.org:99/me-.html?id=u2

Level 1>http://zxcv11.3322.org:99/me-.html?id=u1

在u1下发现含有eval的变量的代码,将其调出运行,

(这里呢 如果不太熟代码不会手动分析的话呢,用神器的解密所有脚本功能很好,这也是我后来偶尔发现的,它会把一个页面里可以运行的eval()函数单独提取出来运行显示结果,对于一个代码里含有很多变型过后的eval(),并且加入了一些特殊代码使eval()不能直接运行的时候很有用)运行之得到可用信息:

其实当时就怀疑就是最后这串ANHEI是网马地址,但是本着全部检查的原则,于是打开u2

在u2下用rd的src发现

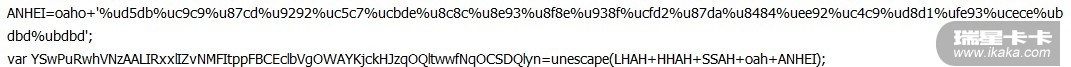

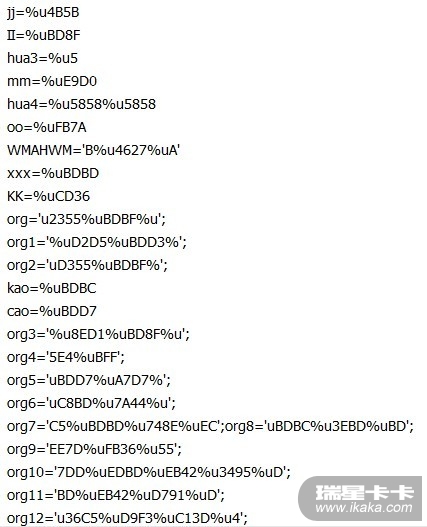

Level 2>http://zxcv11.3322.org:99/Chic.css获取这个CSS得到一段和网马每日练习13很像的代码,对oaho分析后做以下替换:

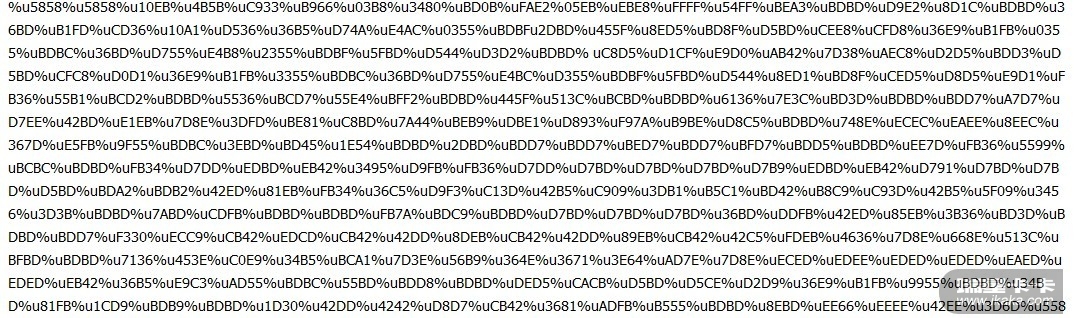

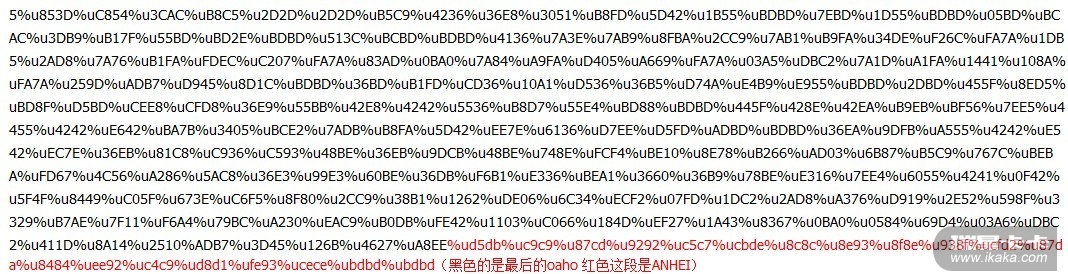

得到代码:

然后是标准的shellcode哈,2次ESC用BD解密得到:Level 3>http://zxcv11.3322.org:99/Style.Css其实和猜测一样 就是在ANHEI里

然后是标准的shellcode哈,2次ESC用BD解密得到:Level 3>http://zxcv11.3322.org:99/Style.Css其实和猜测一样 就是在ANHEI里接下来继续分析的代码:

Level 0>http://zxcv11.3322.org:99/

Filter出

Level 1>http://js.tongji.linezing.com/+tongji_num+/tongji.js

从代码里知道根据id的不同 tongji_num不同

因为代码里含有

if(id==X||id==Y||……)

tongji_num = XXXXXXXX;

这样的,那么发现tongji_num一共有1530557 1530554 1460303 1339401 1475272 1358882 1404518 1419200 1399654 615056

分别加入以下Level 1>http://js.tongji.linezing.com/XXXXXXXXtongji.js

然后分析,得到链接:

Level 2>http://js.tongji.linezing.com/1530557/+url_id+/clickcollect.js

Level 2>http://tongji.linezing.com/clickmap/load_clickmap.html?r=+Math.random

发现又是url_id,继续分析 加入日志检查,发现都没什么可疑之处

于是得出结果就是上面那个拉~

用户系统信息:Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.0; SLCC1; .NET CLR 2.0.50727; .NET CLR 3.0.04506; .NET CLR 3.5.21022; MAXTHON 2.0)