一个有数字签名的病毒tmp.exe

病毒样本来自剑盟。

用瑞星今天最新的病毒库扫此样本————不报毒。

病毒文件大小:43.4k;MD5值:DAF8886FA038E8AB5BF00FED8C99A270。

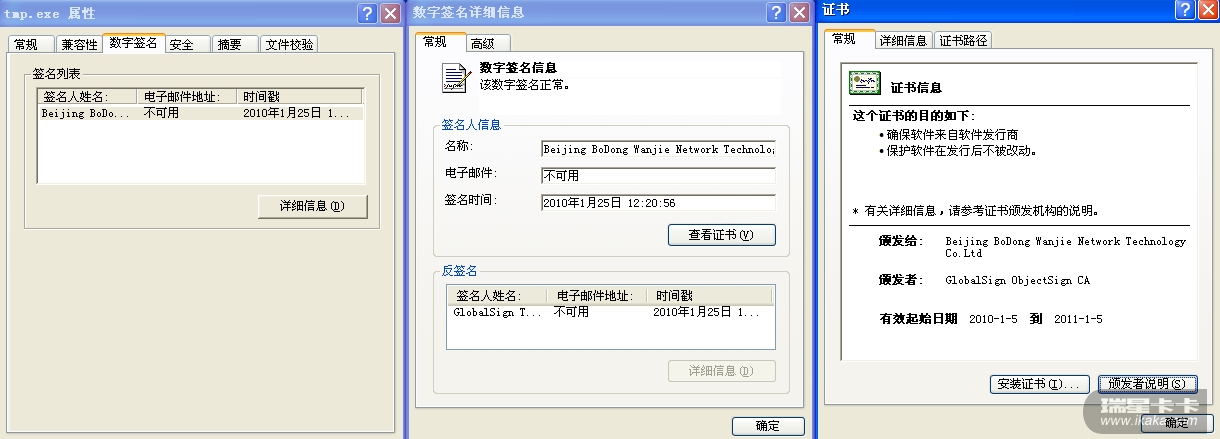

此毒有盗来的数字签名(图1)。

tmp.exe运行后的动作如下:

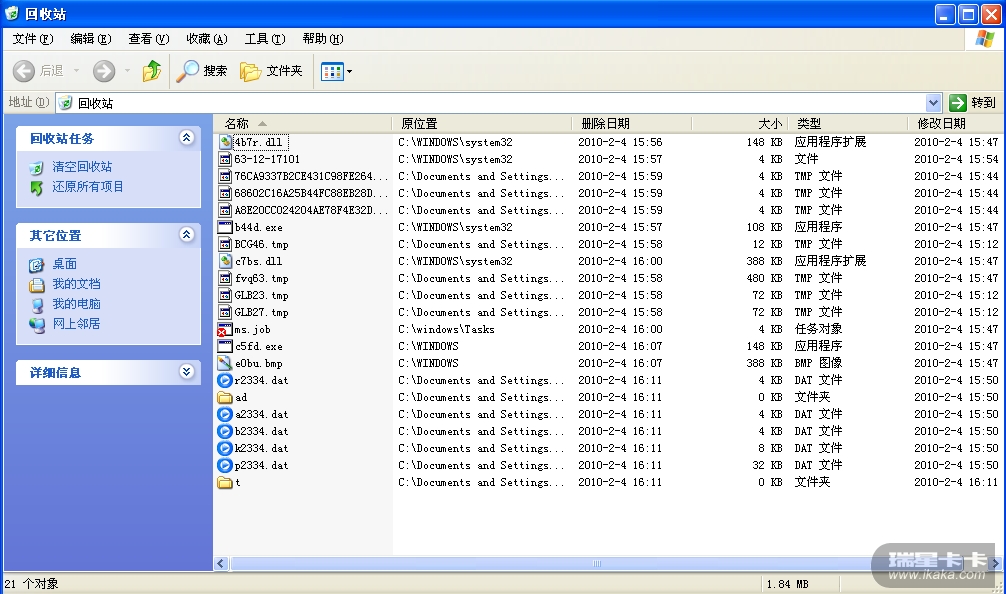

在当前用户临时目录下释放病毒文件.dll、.exe、.lz、.tmp。这些病毒程序运行后释放以下病毒文件(图2):

此病毒特点:

1、b44d.exe开启rundll32.exe,病毒库文件c7bs.dll插入rundll32.exe进程中。

2、病毒库文件4b7r.dll插入资源管理器explorer.exe进程中。用户点击桌面的“我的电脑”即刻触发病毒b44d.exe运行。

3、在windows/tasks/目录下创建病毒文件ms.job。此病毒程序通过rundll32.exe运行windows/system32/c7bs.dll。

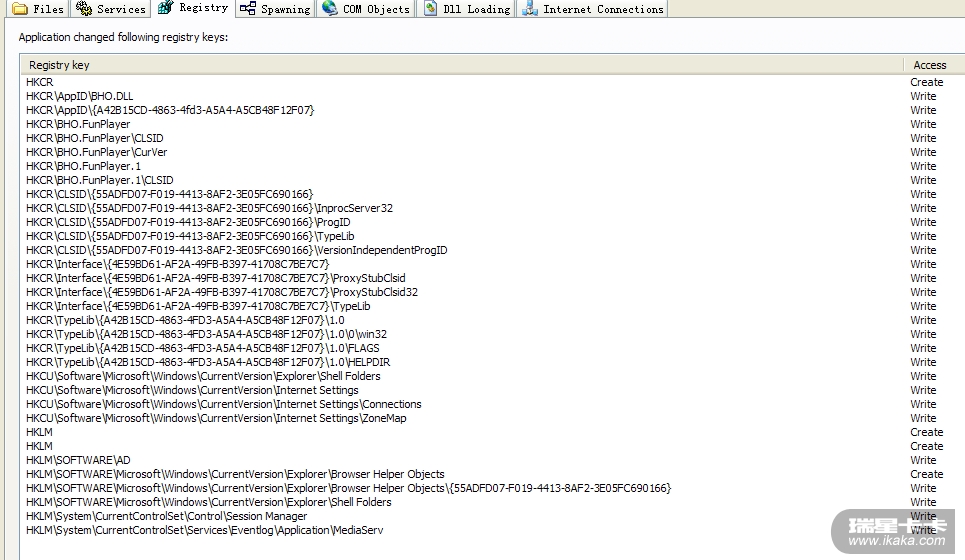

病毒写入注册表内容如下(图3):

此毒手工杀毒的难点在于那两个病毒dll。

我用IceSword的杀毒操作流程是:

1、禁止进程创建。

2、结束病毒进程b44d.exe以及被病毒dll插入的rundll32.exe进程。

3、删除病毒文件(图2所示)。

4、删除病毒写入的注册表内容。

5、取消IceSword的“禁止进程创建”。

用户系统信息:Opera/9.80 (Windows NT 5.1; U; zh-cn) Presto/2.2.15 Version/10.10