最近,我的邮箱中收到一封的怪异的求救信,发信人所描述的症状很奇特,在98SE系统中双击任何文件都会出现“本次操作由于这台计算机的限制而被取消。请与您的系统管理员联系” 的警示框,按确定后什么也做不成(图一)。

我从未碰过这种情况,根据以往经验判断,应该是注册表某些键值被添加或改写而导致,而这种改变是立刻生效,并不存在潜伏期。由于无法远程诊断,我建议该网友恢复注册表:

开机自检后按F8,选择菜单中第五项:Command Prompt Only

SCANREG

NEXT

VIEW BACKUP

选择第四项

RESTORE(恢复)

RESTARE(重启电脑)

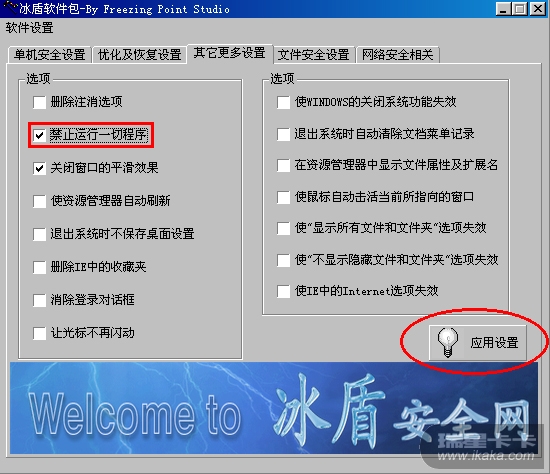

问题解决后,网友回复感谢信,我在表示祝贺的同时询问他进行了什么操作才导致该症状,网友说,是他的弟弟下载了一个叫冰盾的软件胡乱设置而造成本次“灾难”。按照网友的提示,我下载了冰盾,并就该情况略作粗浅的分析。

如网友所言,当我选择了“禁止运行一切程序”(图二),并关闭冰盾软件后,操作立即生效,很多文件都无法打开了,均出现图一的限制提示框。

经过注册表前后对比追踪,发现该设置只是在注册表中增加了两个键值:

REGEDIT4

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"RestrictRun"=dword:00000001

[HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"RestrictRun"=dword:00000001

那么,如何删除该键值才是解决问题的关键

我尝试使用一些常规的途径解决,如打开注册表编辑器吧,不行!使用一些注册表恢复软件吧,不行!任何EXE文件都无法使用;编写一个reg文件导入吧,也不行!REG文件也在被xxx之列;写一个inf文件安装吧,更不行,一者无法使用任何文本编辑器编辑INF文件,二者也不能通过鼠标右键来“安装”INF文件达到解锁目的……总之,冰盾的作者在该项设置中近100%全面xxx,使你什么也干不了。

莫非只有SCANREG/RESTORE才能够解决?我呆坐在电脑旁,脑海中不断思索,忽然灵光一闪……

去年七月份大爆发的SIRCAM病毒想必大家不会陌生,该病毒通过电子邮件附件进行传播。邮件的附件使用双扩展名(如readme.doc.bat、happy.txt.pif),其真正扩展名可能是“PIF”、“LNK”、“BAT”、“EXE”或“COM”五种中的任意一种。由于WINDOWS的默认设置是隐藏已知文件类型的扩展名,所以用户看到的只是readme.doc、happy.txt,因而极具迷惑性,中招者甚多。

从SIRCAM病毒的双扩展名受到启发,我将注册表编辑器regedit.exe复制了多份,并将其扩展名分别改为COM、PIF、LNK、BAT、SCR,分别逐一双击尝试,还是不行!

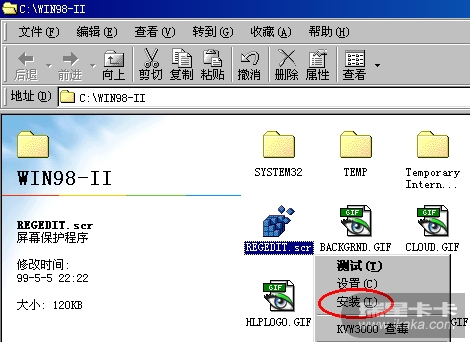

最后,我将目光停留在REGEDIT.SCR上。

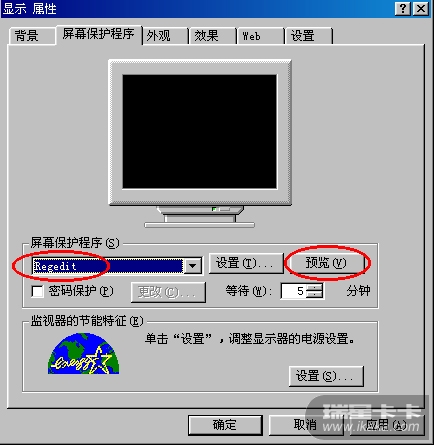

由于SCR文件在注册表中的特殊性,它的鼠标右键菜单中含有“测试”、“设置”和“安装”三个选项(图三),而鼠标右键菜单并不在禁止范围内。虽然前面两个选项被限制无法执行,但“安装”是通过RUNDLL32.EXE调用desk.cpl打开“显示属性”的“屏幕保护程序”页(图四),只要按一下“预览”键,哈哈,注册表编辑器就成功打开了。只要删除以上增加的键值,再重新启动计算机,限制?BYE-BYE!

本问题是解决了,但事情并没有这么简单。安全的关键在于未雨绸缪、防患于未然,而非亡羊补牢。

既然该功能是通过修改注册表键值而达到目的,举一反三,我们不难回想起第一个通过浏览网页而未经授权更改用户注册表的恶意代码:“万花谷”

有关“万花谷”的资料很多,笔者就不再啰嗦赘述了。自从去年六月中旬“万花谷”首次现身,其后越来越多的网站纷纷仿效。轻一点的,只是更改IE窗口标题、更改IE首页、在WINDOWS系统登录时显示一个登录信息窗口……中等的,丢失“运行”,“注销”,“关闭系统”、“帮助”、“查找”、禁止注册表的编辑工具REGEDIT、没有桌面……更恶毒的,在WINDOWS中隐藏分区、全方位地xxxEXE、COM、BAT、REG、INF等文件的运行,防止有经验的用户手动恢复(网上流传的“魔界女孩.htm”便是沧海一粟)……

现在问题的关键已经不再是这病毒是不是“万花谷”,潘多拉盒子打开后,任何JS脚本与ACTIVEX控件破坏、传播能力的子集或交集,都将可以大行其道。脚本语言的发展与INTERNET的进步普及,给病毒领域带来了革命性的变化。

首先,它容易编写,使病毒作者的队伍空前壮大;

其次,它本身是脚本原码,使更多的人可以得到病毒的源程序来进行自己的修改(著名的“混客绝情炸弹”始作俑者迟勇也是得到“万花谷”的样本而作进一步修改,才导致多人中招);

然后,借助INTERNET传播的快速与有效,助长了病毒作者制造变种的兴趣,而源码的公开与简单可以让更多无聊的人加入;(像上面提到的全面禁止文件打开完全可以通过HTM文件或者JS文件做到,使浏览者在打开网页文件的同时不知不觉成为受害者,我将部分代码列举出来):

…………

Shl.RegWrite ("HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\Explorer\\RestrictRun","00000001","REG_DWORD");

…………

今后,我们将面临一个空前强盛的病毒源。如果以往我们通过牺牲个体,获得了病毒样本,借助反毒软件升级保护了大多数的人话,今天我们大多数人都面临着病毒第一时间的攻击。杀毒软件能做的恐怕只有防止你第二次被侵害。

杀毒软件也许不该承担造成这个尴尬局面的责任,而应该由微软来承担。它至少应该加强自己编程语言的安全性,不能让每一个人都可以轻松地拥有枪支。但如果这个规则由垄断者来制定的话,我们的安全只能寄托在他们遵守规则上。

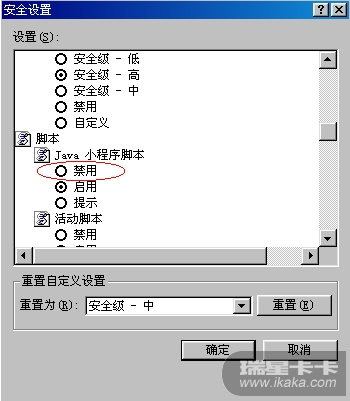

可喜的是,微软推出的IE6已xxx了该类恶意代码。也就是说,该类型的恶意代码对IE6的用户完全失效;某些反病毒软件如KVW3000多功能国际版、NORTON ANTIVIRUS 2002、AVP等已将此类未经授权更改用户注册表的恶意代码当做病毒处理,一碰到便及时拦截,成功保护用户的电脑不受侵害;如果没有安装这些反病毒软件而还在使用IE5.5或IE5的朋友也不用怕,通过设置完全可以一劳永逸防止此类已知未知恶意代码的破坏:

打开IE——工具——INTERNET 选项——安全——自定义级别——JAVA小程序脚本——禁用——确定(图五)

PS:提醒一下,不要指望能够将本文在WIN2000系统中对号入座。WIN2000系统结构的特殊性和安全性将使本文的方法失效。当然,可以借助一些软件和一些技巧来达到解锁目的,但既然不是SCR文件能够解决,也就不属于本文讨论的范畴了。

本文部分内容参考了网络安全(

http://netsafe.ayinfo.ha.cn/)站长[大鼻子]的文章《I LOVE YOU 病毒剖析》,在此向作者[大鼻子]致以衷心的感谢!