回复: 不是办法的办法——谈一个可变身的脚本病毒.vbs中毒后的处理

原帖由

天月来了 于 2009-9-14 17:58:00 发表

我一直不明白它那项目的涉及smss.exe是什么意思

汗

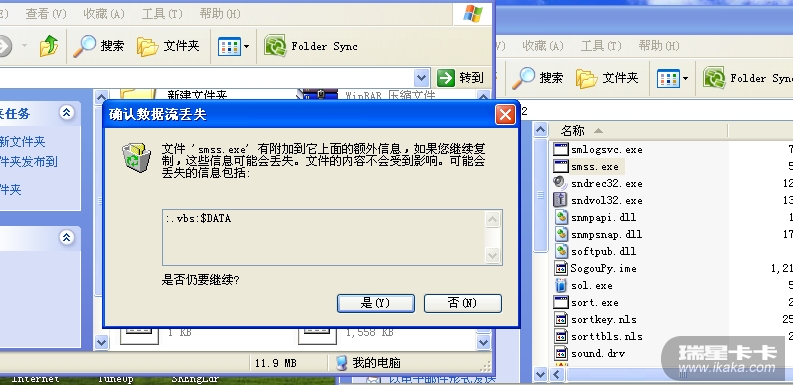

通过不同数据格式分区间的文件移动证实:此毒确实是”数据流“病毒:

因此,手工彻底杀灭此毒的流程应该是:

1、先打开C:\windows\system32\和C:\windows\system32\dllcache目录。然后在组策略中用散列规则禁止WSCRIPT.EXE运行。

2、用IceSword禁止进程创建。结束WSCRIPT.EXE和windows\system\svchost.exe进程。

3、删除所有分区根目录下的.vbs和autorun.inf。删除windows\system\svchost.exe

4、删除硬盘各个分区中所有1KB的.lnk

5、将WINDOWS目录下的EXPLORER.EXE和系统目录下的SMSS.EXE移动到U盘或FAT32分区的硬盘分区(自动脱毒)。

6、删除WINDOWS目录下以及dllcache目录下的EXPLORER.EXE、%system%目录以及dllcache目录下的smss.exe(被病毒附加了数据流)。

7、取消”禁止进程创建“。将刚才移动到FAT32分区(或U盘)的那个EXPLORER.EXE和smss.exe移回系统目录以及dllcache目录。

8、修改注册表,显示被隐藏的正常文件夹。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL

"CheckedValue"=dword:00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\NOHIDDEN

"CheckedValue"=dword:00000002

9、删除病毒加载项:

展开HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows

删除load键值项的数据。