解密中容易忽略网马类型

在昨天的每日安全播报中,遇到一个可能在初学解密过程中,会容易忽略的网马类型。因这个例子很典型,我们将作为教程来进行讲解,下面就来详细讲解一下。

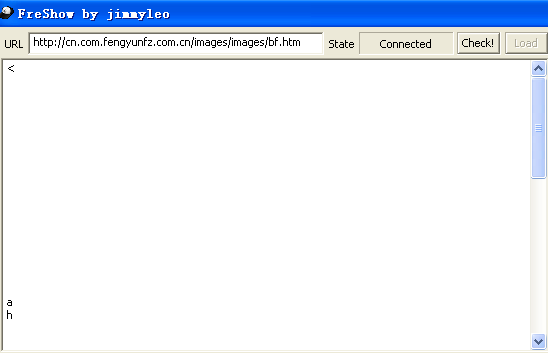

恶意网址:http://cn.com.fengyunfz.com.cn/images/images/bf.htm,我们先来看一下用freshow工具,check链接后源代码截图。

大家看到上述截图后,可能会有一些疑惑,这个恶意网址源代码内容只有几个字符,这个几个字符应该也不会是什么加密形式吧,或这个链接地址失效等等的疑惑,但恰恰这里面是有玄机的。

用户系统信息:Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729)