[应用实例] Tiny与serial.exe周旋记

样本来源:

http://bbs.janmeng.com/viewthread.php?tid=837181&;extra=page%3D2

文件大小:836K

MD5值:9a462896c43fda83efc9df5691573be8

此毒特点:

双驱动(srosa.sys、srosa2.sys)。病毒驱动加载成功后,恢复SSDT。多款杀软/防火墙失效。

将开机加载运行的用户程序替换为病毒主体程序(原程序名保持不变)。

删除安全模式。

自网络下载病毒文件。

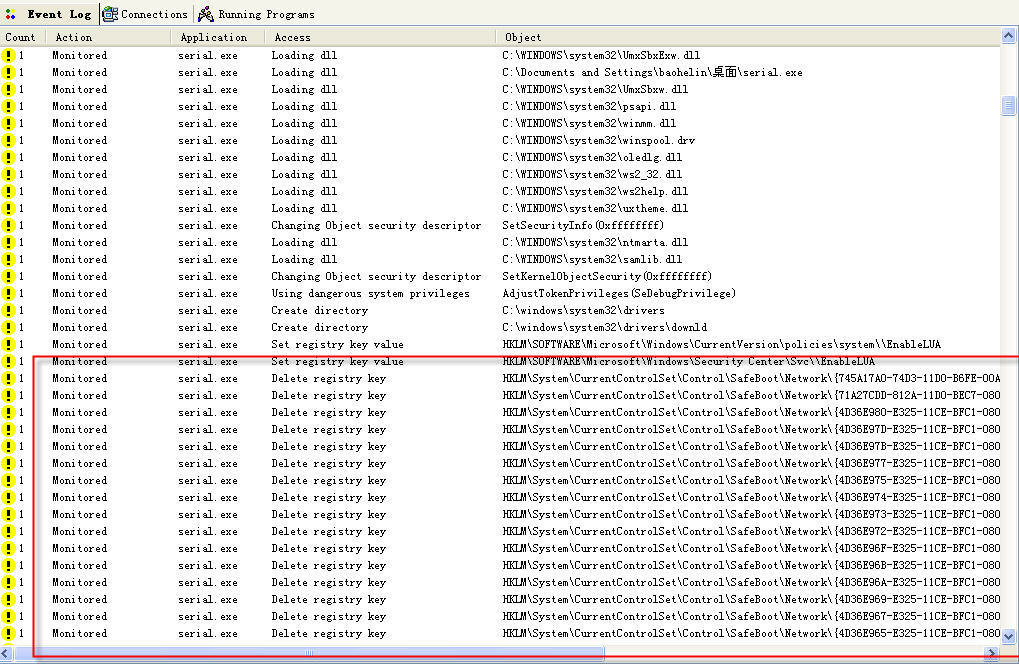

一、在影子系统中运行serial.exe的观测记录(此毒不能穿透影子系统):

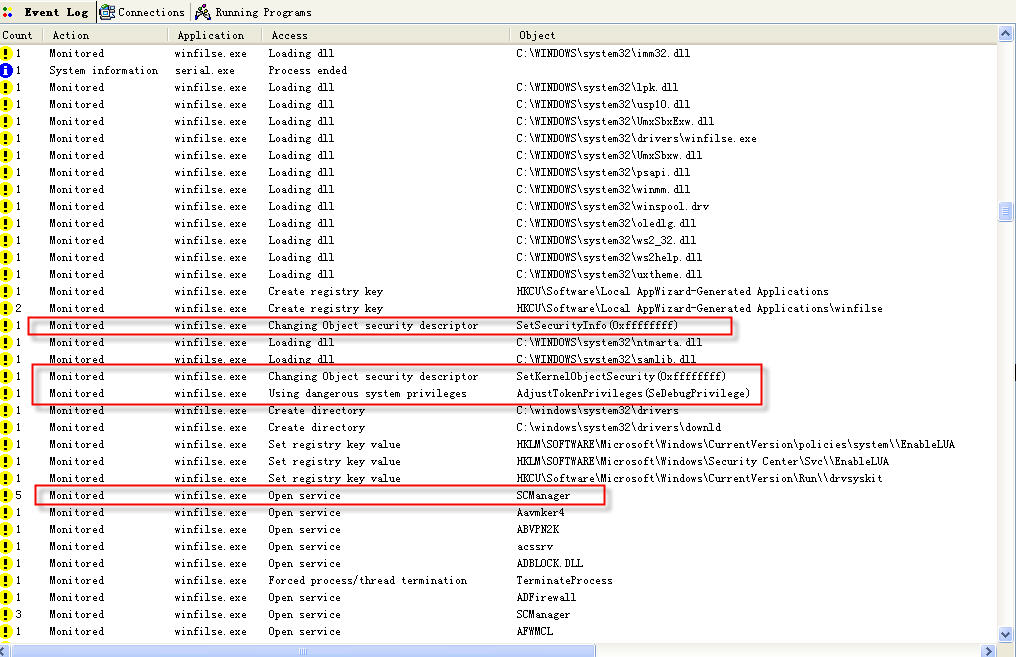

1/更改对象的安全描述符;获得系统权限;开启“服务控制管理器”,遍历系统中存在的服务。

2/找到系统中的服务,即刻结束并控制之。作为例子,下图中显示的是我的tiny防火墙的两个个服务被干掉了。

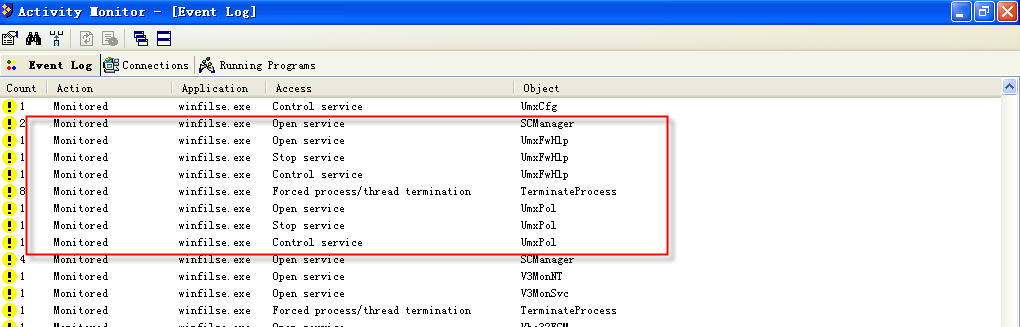

3/下图显示的例子是windows本身的两个服务被病毒干掉并控制了。接下来,病毒试图在系统驱动目录下释放自身的一个驱动srosa2.sys,但被tiny阻截了。

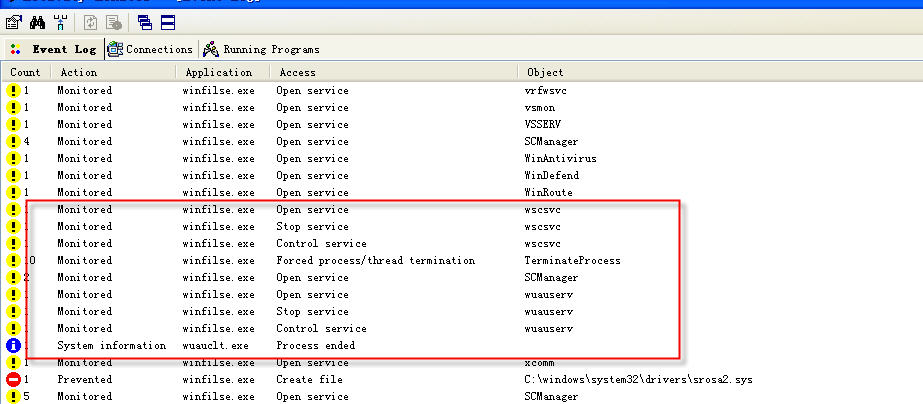

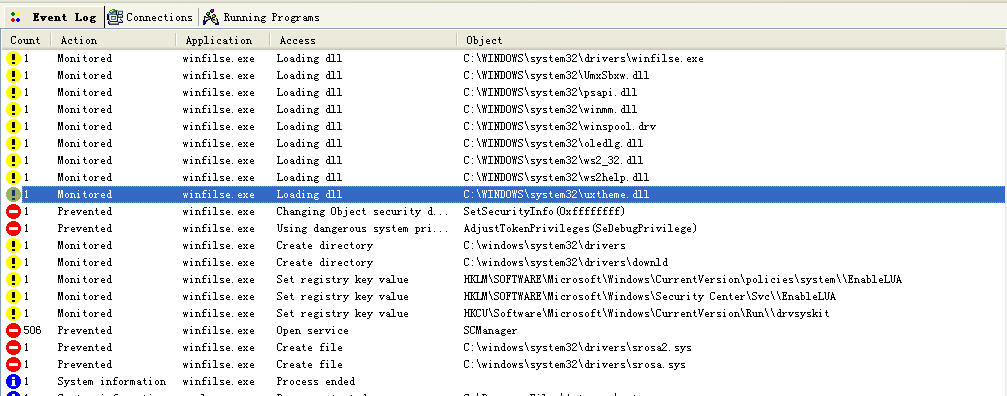

4/下图是此毒开启SCManager后遍历各种服务的列表(此表中,凡存在的服务,皆被此毒一一结束并控制)。

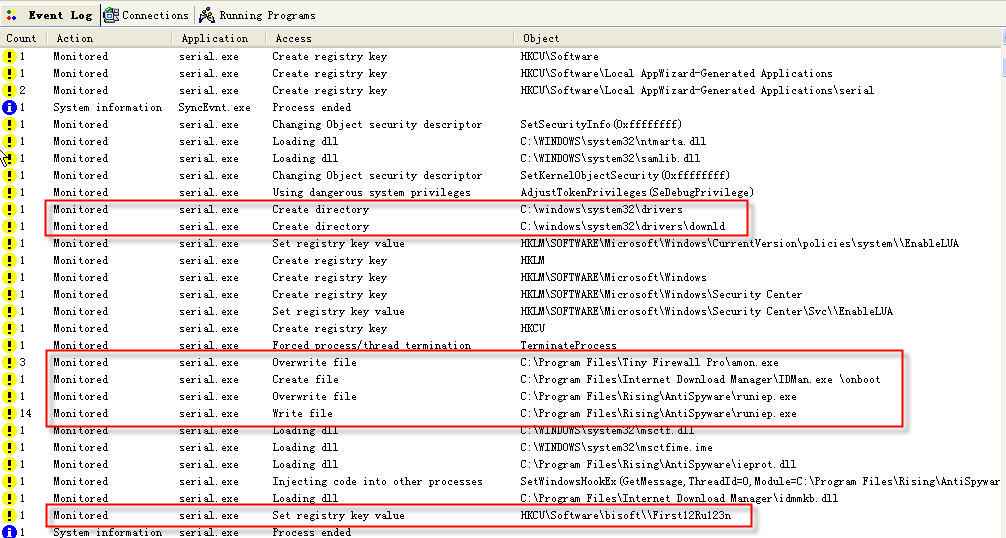

5/在系统驱动目录下创建病毒文件夹,用来存放下载的病毒文件。接着来损招了:按照HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run项下应用程序启动加载的先后顺序,依次将相应的应用程序替换为病毒主程序(文件名仍为原文件名)。此后,在HKCU\SOFTWARE\下添加了一个注册表健(不知其具体意义,见图)。

6/删除safeboot键,使系统安全模式失效。

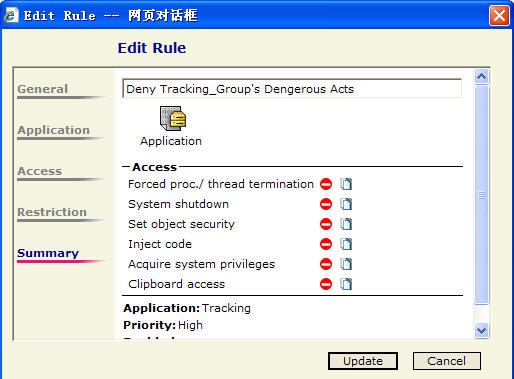

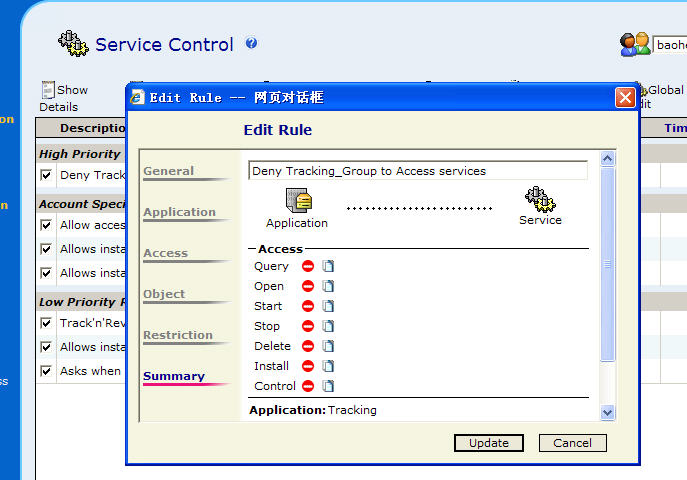

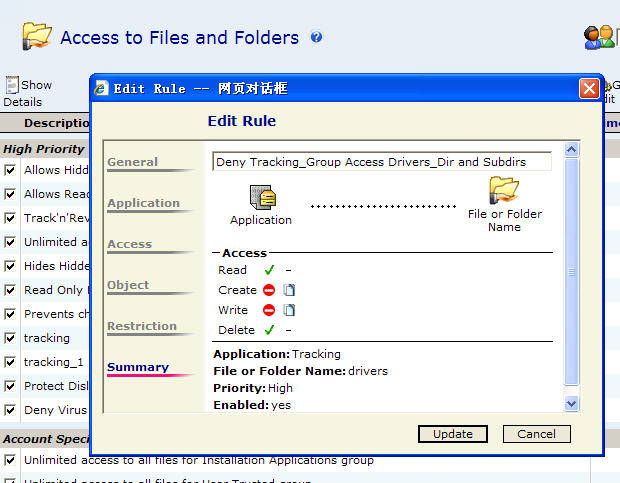

二、重启到正常XP系统,设置tiny防御此毒的规则:

1/禁止Tracking组的所有危险动作(因为我遇到不明程序时总选择Tracking模式运行之)。

2/禁止Tracking组的的服务查询/控制动作。

3/禁止Tracking组访问系统驱动目录及子目录(rootkit病毒及多数病毒驱动大多混迹于此)。

三、实机运行serial.exe tiny防御规则的效果:

1/上述设置完成后,重启系统,实机运行病毒样本serial.exe。除了两处注册表改动、创建一个病毒文件夹、强拷贝一个病毒主程序winfilse.exe到系统驱动目录外,病毒的其余动作被阻止,病毒进程自动结束。

用户系统信息:Opera/9.63 (Windows NT 5.1; U; Edition IBIS; zh-cn) Presto/2.1.1

用户系统信息:Opera/9.63 (Windows NT 5.1; U; Edition IBIS; zh-cn) Presto/2.1.1